اعتراض GSM

* GSM 900 * اعتراض

تم تصميم المنتج * GM * لاستقبال الإشارات ومعالجتها

معيار GSM-900 ، 1800 في حالة عدم وجود حماية التشفير

(الخوارزميات A5.1 و A5.2).

يسمح "GM" بما يلي:

- التحكم المباشر أو قناة الصوت (إشعاع

القواعد)

- مراقبة التحكم العكسي أو قناة الصوت (إشعاع

أنابيب)

- مسح جميع القنوات بحثًا عن القنوات النشطة في موقع معين

- مسح القنوات بشكل انتقائي وتعيين وقت إعادة المسح

- تنظيم الاستماع الشامل

- تنظيم الاستماع الانتقائي بواسطة TMSI و IMSI و IMEI المعروفين

رقم AON ، كي.

- سجل المحادثة تلقائيًا على القرص الصلب

- التحكم في المحادثة بدون تسجيل

- ابحث عن مشترك نشط (للقنوات المفتوحة)

- تحديد الرقم المطلوب من قبل المشترك الخلوي

- إصلاح رقم هاتف المتصل على الجهاز الخلوي (if

تمكين نظام معرف المتصل)

- عرض جميع التسجيلات في القناة

يحتوي المنتج على قناتين للاستقبال - للأمام والخلف.

في حالة عدم وجود حماية التشفير ، يمكن لـ * GM * العمل في وضعين:

- بحث نشط مشترك المحمول.

في ظل وجود حماية التشفير فقط في الوضع

- التحكم في قناة التحكم بالمحطة (للأمام والخلف) ؛

عند مراقبة قناة التحكم للمحطة ، تحدد * GM * ما يلي

معلمات لكل اتصال:

- IMSI أو TMSI (حسب طريقة تشغيل جهاز التحكم

شبكتي ، يتم إرسال هذه الإشارات بواسطة المحطة الأساسية) ؛

- IMEI (عند طلب المحطة الأساسية وعند الطاقة

توافر المشترك المحمول ، حيث أن الإشعاع ثابت

أنابيب) ؛

- الرقم المتصل به (عند بدء الاتصال عن طريق الجوال

للمشترك وتوافر طاقته ، لأنه في هذه الحالة

إشعاع أنبوب) ؛

- رقم ANI (عندما ترسله المحطة الأساسية).

في وضع البحث عن المشترك النشط ، تتم مراقبة أي مكالمة تالية.

مجمع. في هذا الوضع ، تقوم * GM * بمسح النطاق بالكامل و

عندما يتم اكتشاف مشترك نشط ، فإنه يتحول إلى وضع التحكم (بالطبع

اذا كان المشترك يتحدث حاليا لان الجهاز يقوم بتشغيل الارسال

فقط لمدة المكالمة). إذا لزم الأمر (إذا لم تكن هذه المحادثة

مهتم) يمكن للمشغل إعادة ضبط وضع التحكم وسيقوم "GM" بالانتقال مرة أخرى

في وضع الفحص حتى يجد طرفًا نشطًا آخر. الوضع

يُنصح باستخدام البحث عن مشترك نشط عند الصيانة. في

* GM * لا يكتشف معرفات المشتركين في وضع التشغيل هذا!

عند مراقبة قناة التحكم للمحطة الأساسية ، هناك خياران ممكنان

يعمل:

- من خلال الوضع

- في وضع اختيار الميزة

في الوضع الشامل ، تكون أول محادثة متاحة بتنسيق

الخلية المراقبة ، ويتم عرض كافة التسجيلات. إذا أعطيت

المحادثة ليست ممتعة ، ثم يمكن إيقاف التحكم بالضغط على الزر

استراحة.

في وضع التحديد ، اتصالات فقط مع معين

TMSI أو IMSI أو IMEI أو رقم ANI أو الرقم المطلوب. قائمة الاختيار

يتضمن ما يصل إلى 200 معرف. في حالة السيطرة على القناة المغلقة

يتم اختيار وضع التشفير وفقًا لـ Ki المعروف ، والذي يسمح

تحديد المشترك بشكل فريد دون تحديد TMSI أو IMSI أو IMEI.

تتضمن قائمة الاختيار ما يصل إلى 40 مشتركًا.

* GM * مصنوع على شكل قطعة واحدة بقياس 450x250x50 مم. مراقبة

العمل * يتم تنفيذ GM * من كمبيوتر خارجي (من الممكن الاتصال

كمبيوتر محمول) عبر المنفذ التسلسلي RS-232.

تتضمن الحزمة جهازًا به برنامج ،

السماح بقراءة معلمة Ki من بطاقة SIM ، تتم القراءة في

في غضون 10 ساعات.

* GM * مدعوم بتيار متردد 220 فولت. وبالتالي

جهد التيار المستمر 12 فولت ، على سبيل المثال من الشبكة الموجودة على متن السيارة.

بموجب الترتيب ، من الممكن تصنيع قنوات في نطاق 1800 ميجاهرتز و 450 ميجاهرتز.

الاختصار والتسميات

TMSI - المعرف المؤقت (رقم) لمشترك الهاتف المحمول

IMSI - هوية المشترك الدولي في الهاتف المحمول

IMEI - رقم تعريف الجهاز الدولي

التليفون المحمول

المحطات

كي - مفتاح المصادقة الفردي للمشترك

1. تم تصميم المجمع لاستقبال الإشارات من نظام TTT.

2. يحتوي المجمع على قناتين للاستقبال والمعالجة - واحدة في الجزء العلوي والأخرى في الجزء السفلي من النطاق.

3. يوفر المجمع إمكانية ضبط أي من 124 قناة تحكم ممكنة.

4. أثناء تشغيل المجمع ، هناك وضعان ممكنان:

- بدون اختيار ؛

- مع الاختيار.

يمكن أن يتضمن جدول التحديد ما يصل إلى 40 معرّفًا.

يتكون المعرف من IMSI و IMEI (من الممكن تحديد IMSI فقط أو IMEI فقط).

يقوم المجمع بالاختيار بواسطة IMSI و IMEI و TMSI. الاختيار عن طريق TMSI بعد تشغيل المجمع

لا يتم تقديمها إلا بعد تلقي أمر باستخدام IMEI أو IMSI.

انتباه! IMEI - رقم تعريف الهاتف (تحدده الشركة المصنعة له). IMSI -

رقم التعريف الدولي للمشترك (المسجل في بطاقة SIM). بشكل عام ، ليس هناك مباشر

المراسلات مع رقم مدينة المشترك. يتم تعيين جدول المراسلات من قبل المشغل (الشركة المصدرة

أنابيب).

5. يتم توفير تحديد رقم الصادرة.

6. يجري العمل على وضع التسليم.

7. لا يتم توفير المعالجة وفقًا لخوارزميات A5.

8. يتم التحكم في المجمع بواسطة برنامج Windows عبر منفذ تسلسلي.

9. يمكن إجراء التسجيل على كل من جهاز التسجيل ومكبر الصوت.

10. عند تشغيل الطاقة ، ينتقل المعقد إلى وضع البحث عن المشترك النشط. عند اكتشافه

ينتقل المجمع إلى وضع الاستلام. يتم توفير إعادة تعيين المشترك. في هذا الوضع ، يكون عنصر التحكم

لا حاجة لجهاز كمبيوتر. في هذا الوضع ، لا يتم تحديد معرفات المشتركين.

بعد بدء برنامج التحكم ، ينتقل المعقد إلى وضع التحكم في القناة المحددة

الإدارة (تطبيق النقاط 3 ... 5 مضمون).

وصف موجز للنظام.

بدأ الاستخدام الواسع للنظام في عام 1993 مع إنشاء MTS و

الحصول على إذن لاستخدام النطاق 890 - 915 ميجا هرتز و 935 - 960 ميجا هرتز بدون 10 ميجا هرتز ،

معد لتشغيل الرادار.

وفقًا للصحافة المفتوحة ، يوجد حاليًا ما بين 180.000 و 220.000

المستخدمين. وفقا للمؤشرات الاقتصادية ، فإن النظام مكلف للغاية ومستخدميه ، مثل

كقاعدة عامة ، هناك طبقة من المجتمع تنتمي إلى ما يسمى بالطبقة الوسطى (على الأقل).

خلقت هذه الحقيقة المتطلبات الأساسية والحاجة إلى تطوير وسائل للسيطرة على المعلومات ،

النظام المتداول في الشبكة.

أصبح هذا المعيار منتشرًا في المناطق ذات الكثافة السكانية العالية.

النظام منتشر ويعمل حاليا في المدن التالية:

- موسكو ؛

- سان بطرسبرج؛

- سمارا ؛

- تولياتي ؛

- روستوف أون دون ؛

- كالوجا ؛

- سيفيرودفينسك ؛

- مورمانسك ؛

- سمولينسك ؛

- تولا ؛

- بسكوف ؛

- ريازان ؛

- فلاديمير ؛

- أرخانجيلسك ؛

- بتروزافودسك.

- كييف

- دنيبروبتروفسك

- دونيتسك

- أوديسا

كما أن إدخال النظام في بعض المدن الأخرى ، مثل ياروسلافل ، ينتهي أيضًا.

يوفر المعيار خدمة التجوال التلقائي مع ما يقرب من 58 دولة حول العالم.

تشمل مزايا النظام طريقة رقمية لنقل البيانات ، وعدد كبير من

خدم المشتركين في وقت واحد ، وصعوبة إنشاء توائم (استنساخ بطاقة SIM) ، والراحة

تشغيل المشترك ، والقدرة على تحديد الأجهزة المسروقة عند استخدام بطاقات SIM القانونية و

إلخ.

حددت العوامل المذكورة أعلاه جدوى إنشاء الضوابط.

الخوارزميات الأساسية للوظائف المعقدة.

توفر خوارزميات معالجة حركة مرور الراديو الوصول الأكثر اكتمالاً وعالية الجودة إلى ملفات

المعلومات المتداولة في الشبكة ، وكذلك تسمح لك بزيادة قدرات المجمع عند

معايير جديدة دون تغيير الأساسيات البرمجياتبإضافة المزيد

الوحدات. وتشمل هذه ، على سبيل المثال ، الإدخال المخطط له لمشفر صوتي محسن للكلام ،

عمليات نقل البيانات والفاكس. أثناء التشغيل التجريبي للمجمع ، من الممكن تحسينه

أوضاع لمهام مستخدم محددة.

يستخدم المجمع في الإصدارات الثابتة والمتحركة.

طرق العمل.

(مجموعة التوصيل الأساسية)

يتيح لك وضع المسح تحديد الترددات المرئية للمحطات الأساسية عند نقطة الوقوف ، وكذلك

إعدادات الشبكة الأساسية. في سياق العمل ، يتم توفير اختيار الوقت لتحليل تردد معين و

يتم تحليل طريقة تشغيل قنوات التحكم. يوفر هذا الوضع الأمثل

تلقي تكوين المسار. يمكن تحميل التكوين المحدد أو حفظه على الفور.

يوفر وضع المسح اليدوي # 1 كشف أوتوماتيكيالقنوات المحملة

الترددات المرئية مع الإشارة إلى وجود نشاط. يسمح للمشغل بتحديد أيهما نشط

فتحات الكلام. إذا كان هناك مشترك في منطقة رؤية الراديو ، فإنها توفر استقبال مزدوج.

يوفر وضع المسح اليدوي رقم 2 ضبطًا تلقائيًا للترددات المرئية باستخدام

توقف عند فتحات التردد النشطة وقم بتشكيل ما يصل إلى أربع وحدات إرسال مزدوجة في الوضع من طرف إلى طرف

آلة. عندما يتم تعطيل القناة النشطة ، يستمر autoscan. من الممكن أن تستمر

المسح بأوامر المشغل. يتيح لك هذا الوضع إصلاح المفاوضات في الجهاز

في حالة عدم وجود مشغل لأقصى عدد ممكن من القنوات. تستخدم أساسا ل

حركة مرور منخفضة ، على سبيل المثال ، عندما لا يكون هناك عامل تشغيل في الليل أو عندما يكون هناك عدد قليل

الترددات المرئية. يوفر استقبالًا مزدوجًا في وجود الأخير في منطقة الرؤية الراديوية.

يسمح وضع التشغيل بالأرقام المؤقتة على قنوات التحكم المحددة (لا تزيد عن ستة)

تزود ضبط تلقائيإلى الأعداد المؤقتة للمشتركين مع الإحصائيات ، وعند الاختيار

المشترك الذي يهمه الأمر حسب المعلومات الواردة أو عند إعادة التسجيل في الشبكة عند العمل فيها

نسخة الجوال ، أدخلها في قاعدة البيانات وراقبها باستمرار مع المراقبة المستمرة.

يعتمد احتمال التحكم المستمر على عدد الترددات المتقاطعة (عند 10-12 ، الاحتمال

80٪) وكذلك على سرعة الحركة (تصل إلى 80 كم / ساعة حسب معيار الإشارة المستخدمة).

مجموعة تسليم إضافية.

يوفر وضع تحديد الطاقة رقم 1 تحديد الطاقة المتاحة

تحديد الترددات النشطة وإصدار النتيجة إلى المشغل ، بأمر من الأخير ،

ضبط القناة للاستقبال مع الاستقبال المتزامن للطباعة على الوجهين. عدد قنوات الاستقبال - ما يصل إلى أربع

دوبلكس.

يوفر وضع تحديد الطاقة رقم 2 تحديد الطاقة المتاحة

المشتركين في نطاق الأجهزة المحمولة. يسمح لك بتوفير نطاق المسح التلقائي مع

تحديد الترددات النشطة والضبط التلقائي للفتحات النشطة مع تثبيت المفاوضات. بواسطة

عند انتهاء الجلسة ، يستمر التحكم التلقائي.

مع الإصدار الموسع ، يتم توفير وحدة تسمح لك بتحديد وتحديد متى

وجود جهاز محمول في منطقة الرؤية اللاسلكية ، وعدد المشتركين في الخدمة الثابتة أو المتنقلة عندما

الاتصال في الاتجاه إلى المحطة الأساسية ، وكذلك عند تمرير رقم IMEI ، قم بإجراء تحديد الهوية

مشترك.

المناطق في روسيا حيث يمكن لمشتركي MTS استخدام خدمات الاتصال:

(البيانات اعتبارًا من 6 أبريل)

1. MTS

موسكو ، منطقة موسكو ، تفير ، منطقة تفير ، سيكتيفكار ، أوختا ، كوستروما ، جمهورية كومي.

2. شركة الهاتف الروسية (RTK) - متصلة بمفتاح MTS

فلاديمير ، منطقة فلاديمير ، كالوغا ، منطقة كالوغا ، بسكوف ، ريازان ، منطقة ريازان ، سمولينسك ،

منطقة سمولينسك ، تولا ، منطقة تولا

3. التوصية

النسر ، ليبيتسك.

4. تامبوف للاتصالات

تامبوف ، ميتشورينسك.

5. التجوال الوطني

المدينة ، منطقة خدمة المشغل

1. سانت بطرسبرغ

شمال غرب GSM

(250 02)

أرخانجيلسك ،

فولوغدا ،

منطقة لينينغراد.

مورمانسك ،

نوفغورود العظيم

بتروزافودسك ،

سيفيرودفينسك ،

تشيريبوفيتس

2. سمارة

سمارتس

(250 07)

استراخان ،

تولياتي ،

أوفا

3. روستوف أون دون

Dontelecom

(250 10)

آزوف ،

تاجانروج

4. كراسنودار

كوبان جي إس إم

(250 13)

أدلر ، أنابا ،

Gelendzhik ،

مفتاح التشغيل السريع ،

داغوميس ، ييسك ،

لازاريفسكايا ، ماتسيستا ،

كراسنايا بوليانا

دينسكايا ، نوفوروسيسك ،

توابسي ، سوتشي ،

تيماشيفسك ، تمريوك ،

كريمسك ، خوستا

5. يكاترينبورغ

أورالتيل

(250 39)

6. نيجني نوفغورود

NSS

(250 03)

(!!! للاتصالات الصادرة ، تحتاج

الوصول الدولي)

7. ستافروبول

تصبح تيليسوت

(250 44)

إيسينتوكي ،

نيفينوميسك ،

كيسلوفودسك ،

بياتيغورسك ،

مياه معدنية

8. نوفوسيبيرسك

سي سي سي 900

(250 05)

9. أومسك

أنظمة الاتصالات المتنقلة

(250 05)

10. سورجوت

ارماك RMS

(250 17)

لانغيباس ،

نيجنفارتوفسك ،

ميجيون

خانتي مانسيسك ،

نيفتيوجانسك

11. خاباروفسك

الخلوية في الشرق الأقصى

أنظمة 900

10

(250 12)

12. كالينينغراد

EXTEL

(250 28)

التجوال الدولي

مشغلي البلد

1. النمسا 1. MobilKom

2. ماكس موبايل. خدمة الاتصالات

3. اتصال

2. استراليا 4. تلسترا

3. أذربيجان (رابطة الدول المستقلة) 5. أزيرسل

4. أندورا 6. STA

5. البحرين 7. بتلكو

6. بلجيكا 8. Belgacom Mobile

9 Mobistar S.A.

7. ساحل العاج 10. SIM

8. بلغاريا 11. MobilTel AD

9. المملكة المتحدة 12. شركة فودافون المحدودة.

13. Cellnet

14. Orange GSM-1800

10. المجر 15. Westel 900 GSM Mobile

16. بانون جي إس إم

11. ألمانيا 17. DeTeMobile (D-1)

18 - مانسمان موبيلفونك (مد -2)

12. اليونان 19. Panafon S.A.

20. ستيت هيلاس

13. جورجيا (رابطة الدول المستقلة) 21. Geocell

22 Magticom Ltd

14. هونغ كونغ 23. هونج كونجتيليكوم CSL

24. شركة هاتشيسون للهواتف.

25.SmarTone للاتصالات المتنقلة

15. جبل طارق 26. جيبتل

16. الدنمارك 27. Sonofon

28 TeleDanmark Mobil A / S

17. س. جيرسي 29. اتصالات جيرسي

18. إيطاليا 30. TIM

31. Omnitel Pronto Italia S.p.A.

19. آيسلندا 32. أراضي سيمين

33.TAL

20. إسبانيا 34. Airtel Movil، S.A.

35. تليفونيكا موفيلز

21. إندونيسيا 36. ساتليندو

37. PT Excelcomindo Pratama

38. Telkomsel

22. أيرلندا 39. Aircell

40. Esat Digifone

23- قبرص 41. CYTA

24. الصين 42. China Telecom

25- لاتفيا 43. LMT

44. Baltcom GSM

26. ليتوانيا 45. Bite GSM

46. أومنيتيل

27. لبنان 47. LibanCell

48. FTML S.A.L.

28. لوكسمبورغ 49. P&T Luxembourg

50. تانجو

29. س. مين 51. Manx Telecom Ltd.

30. ماكاو 52. CTM

31. مقدونيا 53. GSM MobiMak

11

32- موريشيوس 54. سيل بلس

33- ماليزيا 55. شركة سيلكوم

34. مالطا 56. Telecell Limited

57 فودافون مالطا

35- مولدوفا 58. Voxtel

36. النرويج 59. Telenor Mobil AS

60. NetCom GSM as

37. نيوزيلندا 61. BellSouth New Zealand

38. هولندا 62. Libertel B.V.

63. KPN Telecom

64. تيلفورت

39. الإمارات 65. اتصالات

40- البرتغال 66. Telecel

67.TMN

41- بولندا 68. Polska Telefonia Cyfrowa (ERA)

69. Polkomtel S.A.

70. Centertel GSM-1800

42- رومانيا 71. MobilFon SA

72. موبيل روم

43. الولايات المتحدة الأمريكية 73. Omnipoint

44. سنغافورة 74. SingTel Mobile (GSM 900/1800)

75 موبايل وان

45- سلوفاكيا 76. Globtel

77. EuroTel براتيسلافا

46- سلوفينيا 78. Mobitel

47- تايلند 79- خدمة المعلومات المتقدمة (AIS)

48. تايوان 80. Chunghwa Telecom LDM

81.GSM PCC

82. FarEasTone

83Mobitai Communications Corp.

49- تركيا 84. Telsim

85- تركسل

50- أوزبكستان 86. كوسكوم

51- أوكرانيا 87. UMC

88. كييفستار

89.URS

52. فنلندا 90. Oy Radiolinja Ab

91- سونيرا

53. فرنسا 92. SFR

93 فرانس تيليكوم

54- كرواتيا 94. HPT

55- جمهورية التشيك 95. EuroTel Praha

96- راديو موبيل

56. السويد 97. Europolitan AB

98 Comviq GSM AB

99 Telia Mobile AB

57. سويسرا 100. Swiss Telecom PTT

58. سري لانكا 101. MTN

59- إستونيا 102. EMT

103. Radiolinja Eesti

104. AS Ritabell

60. يوغوسلافيا 105. Mobtel * Srbija * BK-PTT

106- برومونتي (الجبل الأسود).

61. جنوب أفريقيا 107. MTN

108. Vodacom (Pty) Ltd

يمكن طلبها!

ارسم استنتاجاتك الخاصة.

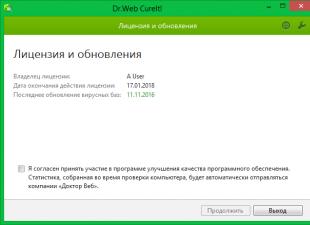

منذ وقت ليس ببعيد ، درست إمكانيات HackRF لتحليل حركة مرور شبكات GSM ، وتطفو إشارة الساعة للجهاز إلى حد ما ، ولكن على أي حال ، ستكون النتيجة الوصول إلى رسائل النظام المختلفة. علاوة على ذلك ، أفترض أنك قمت بتثبيت نظام Linux مع gnuradio ، وأنت أيضًا المالك الفخور لـ hackrf. إذا لم يكن الأمر كذلك ، فيمكنك استخدام قرص مضغوط مباشر ، توجد معلومات عنه في قسم "البرامج" في المنتدى. يعد هذا خيارًا رائعًا عندما يعمل hackrf مباشرةً.

نحتاج أولاً إلى تحديد تردد محطة GSM المحلية. لهذا استخدمت gprx ، المضمنة في القرص المضغوط المباشر. بعد تحليل الترددات التي تبلغ حوالي 900 ميجاهرتز ، سترى شيئًا كالتالي:

يمكنك مشاهدة القنوات الثابتة على 952 ميجاهرتز و 944.2 ميجاهرتز. في المستقبل ، ستكون هذه الترددات هي نقاط البداية.

الآن ، بمساعدة الأوامر التالية ، يجب علينا تثبيت Airprobe.

بوابة استنساخ git: //git.gnumonks.org/airprobe.git

بوابة استنساخ git: //git.gnumonks.org/airprobe.git

cd airprobe / gsmdecode

./bootstrap

./تهيئة

صنع

cd airprobe / gsm استقبال

./bootstrap

./تهيئة

صنع

اكتمل التثبيت. الآن يمكننا استقبال إشارة GSM. قم بتشغيل wireshark باستخدام الأمر

حدد "lo" كجهاز استقبال ، وحدد gsmtap كمرشح ، كما هو موضح في الشكل التالي:

عد الآن إلى المحطة واكتب

قرص مضغوط airprobe / مستقبل gsm / src / python

./gsm_receive_rtl.py -s 2e6

ستفتح نافذة منبثقة وستحتاج إلى إيقاف تشغيل الجمع التلقائي وتعيين شريط التمرير إلى الحد الأقصى. بعد ذلك ، ندخل ترددات GSM التي تم الحصول عليها مسبقًا على أنها التردد الأوسط.

نختار أيضًا قيم الذروة والمتوسط في قسم خيارات التتبع ، كما هو موضح أدناه:

سترى أن إشارة التسلسل الصحيحة فقط (الرسم البياني الأزرق) تتجاوز قيمة الذروة (الرسم البياني الأخضر) في بعض الأماكن ، مما يشير إلى أن هذه قناة دائمة. الآن نحن بحاجة لبدء فك التشفير. في النافذة ، انقر فوق منتصف هذا التردد بالذات. قد ترى أخطاء ، لكن هذا طبيعي. بدأت في الحصول على البيانات بهذه الطريقة:

يمكنك الآن ملاحظة أن بيانات gsm قادمة إلى wireshark. كما ذكرت في بداية المقال ، تطفو إشارة الساعة ، لذلك تحتاج إلى الاستمرار في النقر على الدائرة للحفاظ على التردد المحدد. ومع ذلك ، فإن البرنامج يعمل بشكل جيد. بقدر ما يبدو الأمر مضحكًا ، فإن لف جهاز RF الخاص بك بمنشفة (أو ما شابه ذلك) سيزيد من الاستقرار الحراري لإشارة الساعة ويقلل من الانتشار. من تلقاء نفسها ، ربما لن تجد هذه الطريقة مفيدة للغاية ، لكنني أعتقد على الأقل أنها تُظهر الإمكانات الهائلة لـ HackRF.

ننتقل إلى النظر في اختراق شبكات GSM. ظهرت مقالات حول الثغرات الأمنية في A5 / 1 منذ حوالي 15 عامًا ، ولكن لم يكن هناك حتى الآن عرض عام للاختراق A5 / 1 في العالم الحقيقي. علاوة على ذلك ، كما يتضح من وصف الشبكة ، يجب أن يكون مفهوما أنه بالإضافة إلى كسر خوارزمية التشفير نفسها ، يجب حل عدد من المشكلات الهندسية البحتة ، والتي عادة ما يتم حذفها دائمًا من الاعتبار (بما في ذلك في المظاهرات العامة) . تستند معظم مقالات قرصنة GSM إلى مقال Eli Barkan لعام 2006 وأبحاث Karsten Noh. في مقالهم ، أظهر باركان وآخرون ذلك منذ ذلك الحين في GSM ، يتم تصحيح الخطأ قبل التشفير (ويجب أن يكون العكس) ، ومن الممكن إجراء تقليل معين في مساحة البحث لاختيار KC ، وتنفيذ هجوم نص مشفر معروف (مع الاستماع السلبي تمامًا للهواء) في الوقت المقبول باستخدام بيانات محسوبة مسبقًا. يقول مؤلفو المقال أنفسهم أنه عند الاستلام دون تدخل للقرصنة في غضون دقيقتين ، يلزم 50 تيرابايت من البيانات المحسوبة مسبقًا. يشار في نفس المقالة (في القسم حول A5 / 2) إلى أن الإشارة من الهواء تأتي دائمًا مع تداخل ، مما يعقد اختيار المفتاح. بالنسبة إلى A5 / 2 ، يتم تقديم خوارزمية معدلة قادرة على مراعاة التداخل ، ولكنها تتطلب في نفس الوقت ضعف البيانات المحسوبة مسبقًا ، وبالتالي ، يتضاعف وقت التكسير. بالنسبة إلى A5 / 1 ، يُشار إلى إمكانية إنشاء خوارزمية مماثلة ، لكن الخوارزمية نفسها غير معطاة. يمكن الافتراض أنه في هذه الحالة من الضروري أيضًا مضاعفة كمية البيانات المحسوبة مسبقًا. عملية اختيار المفتاح A5 / 1 هي عملية احتمالية وتعتمد على الوقت ، أي كيف أطول يذهبالاختبار ، من المرجح أن تلتقط KC. وبالتالي ، فإن الدقيقتين الواردتين في المقالة هي وقت تقريبي وليست مضمونة لاختيار KC. يقوم Carsten Nohl بتطوير أشهر مشروع لاختراق شبكات GSM. بحلول نهاية عام 2009 ، كانت شركة أمان الكمبيوتر الخاصة به ستقوم بإصدار جداول قوس قزح لمفاتيح الجلسات لخوارزمية A5 / 1 ، والتي تُستخدم لتشفير الكلام في شبكات GSM. يشرح Karsten Nol محاولته ضد A5 / 1 على أنها رغبة في لفت انتباه الجمهور إلى المشكلة الحالية وإجبار مشغلي الاتصالات على التحول إلى تقنيات أكثر تقدمًا. على سبيل المثال ، تتضمن تقنية UMTS استخدام خوارزمية 128 بت A5 / 3 ، والتي تكمن قوتها في أنه لا يمكن اختراقها بأي وسيلة متاحة اليوم. يحسب Carsten أن جدول مفاتيح A5 / 1 الكامل سيكون بحجم 128 بيتابايت عند حزمه وتوزيعه عبر أجهزة كمبيوتر متعددة على الشبكة. لحساب ذلك ، سيتطلب الأمر حوالي 80 جهاز كمبيوتر و 2-3 أشهر من العمل. يجب توفير تقليل كبير في وقت الحساب عن طريق استخدام CUDA الحديث بطاقات الرسومياتومصفوفات Xilinx Virtex القابلة للبرمجة. على وجه الخصوص ، أحدث خطابه في 26C3 (مؤتمر اتصالات الفوضى) في ديسمبر 2009 الكثير من الضوضاء. قم بصياغة جوهر العرض بشكل موجز على النحو التالي: قريبًا يمكننا أن نتوقع ظهور أنظمة منخفضة التكلفة لفك تشفير A5 / 1 عبر الإنترنت. دعنا ننتقل إلى المسائل الهندسية. كيف تحصل على البيانات من الجو؟ لاعتراض المحادثات ، يجب أن يكون لديك ماسح ضوئي كامل يجب أن يكون قادرًا على معرفة الأساسيات التي يتم بثها حولها ، وعلى الترددات ، والمشغلين الذين ينتمون إليها ، والهواتف التي يعمل بها TMSI حاليًا. يجب أن يكون الماسح الضوئي قادرًا على مراقبة المحادثة من الهاتف المحدد ، ومعالجة التحولات إلى الترددات والمحطات الأساسية الأخرى بشكل صحيح. هناك عروض على الإنترنت لشراء ماسح ضوئي مشابه بدون وحدة فك ترميز مقابل 40-50 ألف دولار. لا يمكن أن يطلق عليه جهاز الميزانية. وبالتالي ، لإنشاء جهاز يمكنه ، بعد معالجات بسيطة ، بدء الاستماع إلى محادثة على الهاتف ، من الضروري:

أ) تنفيذ الجزء الذي يعمل مع الأثير. على وجه الخصوص ، يسمح لك بتحديد أي من TMSI يتوافق مع الهاتف الذي تبحث عنه أو ، باستخدام الهجمات النشطة ، لإجبار الهواتف على "اكتشاف" IMSI و MSISDN الحقيقيين ؛

ب) تنفيذ خوارزمية اختيار KC لـ A5 / 1 تعمل بشكل جيد على البيانات الحقيقية (مع ضوضاء / أخطاء ، ثغرات ، إلخ) ؛

د) اجمع كل هذه النقاط في حل عملي كامل.

يقوم كارستن وبقية الباحثين بحل النقطة "ج" بشكل أساسي. على وجه الخصوص ، يقترح هو وزملاؤه استخدام OpenBTS و airdump و Wireshark لإنشاء معترض IMSI (IMSI catcher). حتى الآن ، يمكننا القول أن هذا الجهاز يحاكي محطة أساسية وهو مضمن بين MS والمحطة الأساسية الحقيقية. يجادل المتحدثون بأن بطاقة SIM يمكن أن تمنع الهاتف بسهولة من إظهار أنه يعمل في وضع التشفير A5 / 0 (أي لا يوجد تشفير على الإطلاق) وأن معظم بطاقات SIM المتداولة ليست سوى ذلك. إنه ممكن حقًا. في GSM 02.07 ، تمت كتابة (الملحق المعياري B.1.26) أن بطاقة SIM تحتوي على بت OFM خاص في الحقل الإداري ، والذي ، إذا تم ضبطه على واحد ، سيعطل إشارة تشفير الاتصال (في شكل قفل حظيرة) . في GSM 11.11 ، تم تحديد حقوق الوصول التالية إلى هذا الحقل: القراءة متاحة دائمًا ، وأذونات الكتابة موصوفة بـ "ADM". يتم تعيين مجموعة الحقوق المحددة التي تحكم الإدخال في هذا الحقل من قبل المشغل في مرحلة إنشاء بطاقات SIM. وبالتالي ، يأمل المتحدثون أن يتم إصدار معظم البطاقات مع مجموعة البت وأن هواتفهم لا تظهر حقًا مؤشرًا على نقص التشفير. هذا يجعل عمل الماسك IMSI أسهل بكثير. لا يمكن لمالك الهاتف اكتشاف نقص التشفير والاشتباه في شيء ما. تفاصيل مثيرة للاهتمام. لقد اكتشف الباحثون حقيقة أن البرامج الثابتة للهاتف يتم اختبارها لتتوافق مع مواصفات GSM ولا يتم اختبارها للتعامل مع المواقف غير الطبيعية ، وبالتالي ، في حالة التشغيل غير الصحيح للمحطة الأساسية (على سبيل المثال ، OpenBTS "الوهمي" الذي تم استخدامه للاعتراض) ، الهواتف تتجمد في كثير من الأحيان. كان أكبر صدى ناتجًا عن التصريح بأنه مقابل 1500 دولار فقط من الممكن تجميع مجموعة جاهزة للاستماع إلى المحادثات من USRP و OpenBTS و Asterisk و airprobe. تم تداول هذه المعلومات على نطاق واسع على الإنترنت ، ولم يجرِ سوى مؤلفو هذه الأخبار والمقالات المستمدة منها من ذكر أن المتحدثين أنفسهم لم يقدموا تفاصيل ، ولم تتم التظاهرة. في ديسمبر 2010 ، تحدث كارستن ومونوت (سيلفان موناوت) مرة أخرى في مؤتمر 27C3 بتقرير عن اعتراض المحادثات في شبكات GSM. هذه المرة قدموا سيناريو أكثر اكتمالا ، لكن هناك الكثير من شروط "الدفيئة". لاكتشاف الموقع ، يستخدمون خدمات الإنترنت ، مما يجعل من الممكن إرسال طلبات "إرسال معلومات التوجيه" إلى شبكة SS7. SS7 عبارة عن مكدس شبكة / بروتوكول يُستخدم لمشغلي الاتصالات الهاتفية (GSM والخطوط الأرضية) للتواصل مع بعضهم البعض ولمكونات شبكة GSM للتواصل مع بعضها البعض. علاوة على ذلك ، يشير المؤلفون إلى التنفيذ الاتصالات المتنقلةفي ألمانيا. هناك ، يرتبط RAND الذي تم الحصول عليه كنتيجة للاستعلام بشكل جيد مع رمز المنطقة (رمز المنطقة / الرمز البريدي). لذلك ، فإن مثل هذه الطلبات هناك تجعل من الممكن تحديد المدينة بدقة أو حتى جزء من المدينة حيث يقع هذا المشترك في ألمانيا. لكن المشغل غير مطالب بالقيام بذلك. الآن يعرف المستكشفون المدينة. بعد ذلك ، يأخذون الشم ، ويذهبون إلى المدينة التي عثروا عليها في وقت سابق ويبدأون في زيارة جميع LACs. عند وصولهم إلى المنطقة التي تعد جزءًا من بعض LAC ، يرسلون رسالة نصية قصيرة إلى الضحية ويستمعون لمعرفة ما إذا كان الاتصال بهاتف الضحية مستمرًا (يحدث هذا عبر قناة غير مشفرة ، في جميع القواعد في وقت واحد). إذا كانت هناك مكالمة ، فإنهم يتلقون معلومات حول TMSI الذي تم إصداره للمشترك. إذا لم يكن كذلك ، فإنهم يذهبون للتحقق من LAC التالي. وتجدر الإشارة إلى أنه منذ ذلك الحين لا يتم إرسال IMSI أثناء الترحيل (والباحثون لا يعرفون ذلك) ، ولكن يتم إرسال TMSI فقط (الذي يريدون معرفته) ، ثم يتم تنفيذ "هجوم التوقيت". يرسلون العديد من الرسائل القصيرة مع فترات توقف مؤقت بينها ويرون أي TMSIs يتم ترحيلها عن طريق تكرار الإجراء حتى يبقى واحد فقط (أو لا شيء) في قائمة TMSIs "المشبوهة". لمنع الضحية من ملاحظة مثل هذا "التحقيق" ، يتم إرسال رسالة نصية قصيرة لن تظهر للمشترك. هذه إما رسالة فلاش تم إنشاؤها خصيصًا ، أو رسالة SMS غير صحيحة (معطلة) ، والتي سيعالجها الهاتف ويحذفها ، بينما لن يظهر أي شيء للمستخدم. بعد أن اكتشفوا LAC ، بدأوا في زيارة جميع خلايا LAC ، وإرسال الرسائل القصيرة والاستماع إلى الردود على الترحيل. إذا كان هناك إجابة ، فإن الضحية في هذه الخلية ، ويمكنك البدء في كسر مفتاح جلستها (KC) والاستماع إلى محادثاتها. قبل ذلك ، تحتاج إلى تسجيل البث. وهنا يقترح الباحثون ما يلي:

1) توجد لوحات FPGA مخصصة قادرة على تسجيل جميع القنوات في وقت واحد سواء للوصلة الصاعدة (قناة الاتصال من المشترك (الهاتف أو المودم) إلى المحطة الأساسية للمشغل الخلوي) ، أو الوصلة الهابطة (قناة الاتصال من المحطة الأساسية للمشترك) من ترددات GSM (890-915 و 935-960 ميجا هرتز ، على التوالي). كما ذكرنا سابقًا ، تبلغ تكلفة هذه المعدات 40-50 ألف دولار ، لذا فإن توفر مثل هذه المعدات لباحث أمني بسيط أمر مشكوك فيه ؛

2) يمكنك أن تأخذ معدات أقل قوة وأرخص ثم تستمع إلى بعض الترددات على كل منها. يكلف هذا الخيار حوالي 3.5 ألف يورو مع حل يعتمد على USRP2 ؛

3) يمكنك أولاً كسر مفتاح الجلسة ، ثم فك تشفير حركة المرور بسرعة ومتابعة التنقل بالتردد باستخدام أربعة هواتف تحتوي على برنامج ثابت OsmocomBB بديل بدلاً من البرامج الثابتة الأصلية. أدوار الهاتف: يتم استخدام الهاتف الأول في الترحيل والتحكم في الاستجابة ، ويتم تخصيص الهاتف الثاني للمشترك للتحدث. في هذه الحالة ، يجب أن يكتب كل هاتف كلاً من الاستقبال والإرسال. هذه نقطة مهمة جدا. حتى تلك اللحظة ، لم يعمل OsmocomBB في الواقع ، وفي عام (من 26C3 إلى 27C3) اكتمل OsmocomBB إلى حالة قابلة للاستخدام ، أي حتى نهاية عام 2010 لم يكن هناك حل عملي عملي. اختراق مفتاح الجلسة. كونهم في نفس الخلية مع الضحية ، فإنهم يرسلون الرسائل القصيرة إليها ، ويسجلون اتصال الضحية بالقاعدة ، ويكسرون المفتاح ، مستفيدين من حقيقة أنه أثناء إعداد الجلسة (إعداد الجلسة) هناك تبادل للعديد حزم نصف فارغة أو ذات محتوى يمكن التنبؤ به. تستخدم طاولات قوس قزح لتسريع القرصنة. في وقت 26C3 ، لم تكن هذه الجداول ممتلئة بشكل جيد ولم يتم الاختراق في دقائق أو حتى عشرات الدقائق (ذكر المؤلفون ساعة واحدة). أي قبل 27C3 ، حتى Karsten (الباحث الرئيسي في هذا المجال) لم يكن لديه حل يسمح له باختراق KC في وقت مقبول (والذي ، على الأرجح ، لن يكون هناك تغيير مفتاح الجلسة (إعادة المفاتيح)). يستفيد الباحثون بعد ذلك من حقيقة أن إعادة إدخال المفاتيح نادرًا ما يتم إجراؤها بعد كل مكالمة أو رسالة نصية قصيرة ، ولن يتغير مفتاح الجلسة الذي يتعلمونه لفترة من الوقت. الآن ، بمعرفة المفتاح ، يمكنهم فك تشفير حركة المرور المشفرة من / إلى الضحية في الوقت الفعلي ، والقيام بالتنقل الترددي في نفس الوقت مع الضحية. في هذه الحالة ، تكفي أربعة هواتف وميض لالتقاط الهواء ، لأنه ليس من الضروري كتابة جميع الترددات وجميع الفترات الزمنية. أظهر الباحثون هذه التكنولوجيا في العمل. صحيح أن "الضحية" جلس ساكنًا وكان يخدمه مائة. تلخيصًا للنتيجة الوسيطة ، يمكننا الإجابة بالإيجاب على السؤال المتعلق بإمكانية اعتراض وفك تشفير محادثات GSM على الفور. عند القيام بذلك ، يجب أن تضع في اعتبارك ما يلي:

1) التكنولوجيا الموصوفة أعلاه غير موجودة في شكل متاح لأي شخص (بما في ذلك أطفال البرنامج النصي). هذا ليس مُنشئًا ، ولكنه فارغ لأجزاء المُنشئ التي يجب إكمالها إلى حالة قابلة للاستخدام. لاحظ الباحثون مرارًا وتكرارًا أنه ليس لديهم خطط واضحة لوضع تفاصيل التنفيذ في المجال العام. هذا يعني أنه بناءً على هذه التطورات ، لا ينتج المصنعون في الشرق الأوسط أجهزة بقيمة 100 دولار يمكن للجميع الاستماع إليها.

2) يدعم OsmocomBB عائلة واحدة فقط من الرقائق (وإن كانت الأكثر شيوعًا).

3) طريقة تحديد الموقع من خلال الطلبات المقدمة إلى HLR وتعداد أعمال LAC نظريًا وليس عمليًا. في الممارسة العملية ، إما أن يعرف المهاجم مكان وجود الضحية جسديًا ، أو لا يمكنه الدخول إلى نفس زنزانة الضحية. إذا لم يستطع المهاجم الاستماع إلى نفس الخلية التي توجد بها الضحية ، فإن الطريقة لا تعمل. على عكس العرض التوضيحي ، يوجد في الواقع الآلاف من رسائل الترحيل في متوسط تحميل LA. علاوة على ذلك ، لا يعمل الترحيل في وقت الإرسال ، ولكن في نوافذ زمنية معينة وعلى دفعات (وفقًا لمجموعات الترحيل مع قوائم الانتظار الخاصة بها ، وعددها هو باقي قسمة IMSI على عدد القنوات ، والتي يمكن أن تكون مختلفة في كل خلية) ، مما يعقد التنفيذ مرة أخرى.

4) لنفترض أنه تم العثور على LA. الآن نحن بحاجة إلى "الشعور" بإجابة المشترك. تبلغ قدرة جهاز إرسال الهاتف 1-2 واط. وفقًا لذلك ، يعد مسحه ضوئيًا من مسافة عدة عشرات من الأمتار مهمة أيضًا (ليست مهمة سهلة). اتضح أن هناك مفارقة: تغطي لوس أنجلوس ، على سبيل المثال ، منطقة بأكملها (مدينة). فيه ، على سبيل المثال ، 50 خلية ، يصل مدى بعضها إلى 30 كم. نحن نحاول التقاط وفك تشفير الإشعاع على هوائي متعدد الاتجاهات. لإنجاز هذه المهمة في هذا التجسيد ، هناك حاجة إلى الكثير من المعدات. إذا انطلقنا من الفرضية التي تحتها الضحية في خط البصر المباشر ، أي المسافة التي يبدو عندها الاعتراض أكثر واقعية ، وميكروفون اتجاهي أكثر فعالية وبساطة. وتجدر الإشارة إلى أنه في المظاهرة قام الباحثون باعتراض هواتفهم على مسافة مترين.

5) حركة الفريسة بين الخلايا تسبب أيضا مشاكل ، لأن تحتاج أيضًا إلى التحرك معها.

6) تتطلب الهواتف المستخدمة في العرض تعديلًا على الأجهزة ، فهي تحتاج إلى إزالة الفلتر من الهوائي ، وإلا فلن "ترى" هواتف الوصلة الصاعدة "الغريبة". هناك حاجة إلى الفلتر في الهاتف من أجل "الاستماع" ليس إلى جميع الترددات ، ولكن فقط "للاستماع".

7) إذا غيّرت الشبكة المفتاح (إعادة إدخال المفاتيح) بشكل منتظم أو غيّرت TMSI (لم يأخذ أي من الباحثين ذلك في الاعتبار) ، فإن هذه الطريقة لا تعمل على الإطلاق أو تعمل بشكل سيئ للغاية (قد يكون وقت فك التشفير أطول من وقت المحادثة ).

8) الاستماع إلى الشبكة بالكامل لن يعمل ، فأنت بحاجة إلى معرفة رقم الهاتف.

ربما حتى ربات البيوت يعرفن هذا الجمهور نقاط اتصال wifiغير آمن. وهو ما لا يمنع المستخدمين العاديين من استخدامها بقوة وعزيمة - بعد كل شيء ، إذا لم تستطع ذلك ، لكنك تشعر بالملل وتريد حقًا ذلك ، فعندئذ يمكنك ذلك! وبدون أي VPN - على الرغم من أن وظيفة VPN يتم تنفيذها الآن حتى في منتجات مكافحة الفيروسات المعقدة. لطالما تم اعتبار البديل الصحي لشبكة Wi-Fi أمرًا منتظمًا اتصال المحمولخاصة أنه كل عام يصبح أرخص وسرعته أعلى. لكن هل هي آمنة كما نعتقد؟ في هذه المقالة ، قررنا جمع الأسئلة والأجوبة الرئيسية حول اعتراض بيانات الجوال وتحديد ما إذا كان الأمر يستحق الخوف من مستخدم عادي بعيدًا عن الأسرار السرية.

ما هو المعترض IMSI؟

هذا جهاز يستخدم (بحجم حقيبة سفر أو حتى مجرد هاتف) ميزة التصميمالهواتف المحمولة - لإعطاء الأفضلية للبرج الخلوي ، الذي تكون إشاراته هي الأقوى (لزيادة جودة الإشارة وتقليل استهلاك الطاقة الخاصة به إلى أقصى حد). بالإضافة إلى ذلك ، في شبكات GSM (2G) ، يجب أن يخضع الهاتف المحمول فقط لإجراء مصادقة (هذا ليس مطلوبًا من برج خلوي) ، وبالتالي من السهل التضليل ، بما في ذلك تعطيل تشفير البيانات عليه. من ناحية أخرى، نظام عالميتتطلب اتصالات المحمول UMTS (3G) مصادقة ثنائية الاتجاه ؛ ومع ذلك ، يمكن تجاوزه باستخدام وضع توافق GSM الموجود في معظم الشبكات. لا تزال شبكات 2G منتشرة على نطاق واسع - يستخدم المشغلون GSM كشبكة احتياطية في الأماكن التي لا يتوفر فيها UMTS. يتوفر المزيد من التفاصيل الفنية المتعمقة لاعتراض IMSI في تقرير صادر عن SBA Research. وصف بليغ آخر أصبح مستندًا مكتبيًا لمكافحة التجسس السيبراني الحديث هو مقال "Your Secret Skat ، Not Secret Anymore" الذي نُشر في خريف عام 2014 في Harvard Journal of Law & Technology.

متى ظهرت أول معترضات IMSI؟

ظهرت أول صواريخ اعتراضية IMSI في عام 1993 وكانت كبيرة وثقيلة ومكلفة. "تحيا الدوائر الدقيقة المحلية - بأربعة عشر أرجل ... وأربعة مقابض." يمكن احتساب الشركات المصنعة لهذه الصواريخ المعترضة على أصابع اليد ، وقد حدت التكلفة العالية من دائرة المستخدمين للوكالات الحكومية حصراً. ومع ذلك ، فقد أصبحت الآن أرخص وأقل حجمًا. على سبيل المثال ، قام Chris Page ببناء IMSI Interceptor مقابل 1500 دولار فقط و قدمهفي مؤتمر DEF CON في عام 2010. تتكون نسخته من راديو قابل للبرمجة وبرامج مجانية ومفتوحة المصدر: راديو جنو ، OpenBTS ، النجمة. جميع المعلومات اللازمة للمطور موجودة في المجال العام. وفي منتصف عام 2016 ، عرض مخترق Evilsocket نسخته من جهاز اعتراض IMSI محمول مقابل 600 دولار فقط.

كيف تحتكر أجهزة اعتراض IMSI الوصول إلى الهاتف المحمول؟

- خداع هاتفك المحمول ليعتقد أنه الاتصال الوحيد المتاح.

- تم تكوينها بطريقة لا يمكنك إجراء مكالمة بدون وساطة معترض IMSI.

- اقرأ المزيد عن الاحتكار في أبحاث SBA: IMSI-Catch Me If You Can: IMSI-Catcher-Catchers.

يتم احترام مجموعة الاعتراضات المباعة. ماذا عن الحرف اليدوية؟

- اليوم (في عام 2017) ، يقوم الفنيون المغامرون ببناء صواريخ اعتراضية IMSI باستخدام المكونات المعبأة عالية التقنية المتوفرة تجاريًا وهوائي راديو قوي بأقل من 600 دولار (انظر إصدار Evilsocket من جهاز اعتراض IMSI). هذا عن اعتراضات IMSI مستقرة. ولكن هناك أيضًا أجهزة تجريبية أرخص تعمل بشكل غير مستقر. على سبيل المثال ، في عام 2013 ، تم تقديم نسخة من جهاز اعتراض IMSI غير المستقر في مؤتمر Black Hat ، بتكلفة إجمالية قدرها 250 دولارًا لمكونات الأجهزة. اليوم ، سيكون مثل هذا التنفيذ أرخص.

- بالإضافة إلى ذلك ، إذا أخذنا في الاعتبار أن المعدات العسكرية الغربية الحديثة ذات التقنية العالية لها بنية مفتوحة المعداتوالبرمجيات مفتوحة المصدر (يعد هذا اليوم شرطًا أساسيًا لضمان توافق البرامج وأنظمة الأجهزة المطورة للاحتياجات العسكرية) ، يمتلك المطورون المهتمون بتصنيع أجهزة اعتراض IMSI جميع البطاقات الرابحة لهذا الغرض. يمكنك أن تقرأ عن هذا الاتجاه العسكري الحالي للتكنولوجيا الفائقة في مجلة Leading Edge (راجع مقالة "The Benefits of SoS Integration" ، التي نُشرت في عدد فبراير 2013 من المجلة). ناهيك عن أن وزارة الدفاع الأمريكية أعربت مؤخرًا عن استعدادها لدفع 25 مليون دولار لمقاول يقوم بتطوير نظام RFID فعال (انظر عدد أبريل 2017 من مجلة Military Aerospace الشهرية). أحد المتطلبات الرئيسية لهذا النظام هو أن بنيته ومكوناته يجب أن تكون مفتوحة. وبالتالي ، فإن انفتاح العمارة هو اليوم شرط لا غنى عنه لتوافق البرمجيات وأنظمة الأجهزة التي تم تطويرها لتلبية الاحتياجات العسكرية.

- لذلك ، لا يحتاج مصنعو المعترضات IMSI إلى الحصول على مؤهلات تقنية كبيرة - فهم يحتاجون فقط إلى أن يكونوا قادرين على اختيار مجموعة من الحلول الحالية ووضعها في صندوق واحد.

- بالإضافة إلى ذلك ، فإن الإلكترونيات الدقيقة الحديثة ، التي أصبحت أرخص بوتيرة باهظة ، تسمح لك بتلائم الحرف اليدوية الخاصة بك ليس فقط في صندوق واحد ، ولكن حتى (!) في شريحة واحدة (انظر وصف مفهوم SoC) وأكثر من ذلك - قم بإعداد على الرقاقة شبكة لاسلكية(انظر وصف مفهوم NoC على نفس الرابط) ، والذي يحل محل حافلات البيانات التقليدية. ماذا يمكننا أن نقول عن اعتراضات IMSI ، حتى عندما يمكن العثور على التفاصيل الفنية حول مكونات الأجهزة والبرامج الخاصة بمقاتلة F-35 الأمريكية الحديثة جدًا في المجال العام اليوم.

هل يمكن أن أكون ضحية "اعتراض عرضي"؟

ممكن جدا. تقليدًا لبرج خلوي ، تستمع أجهزة اعتراض IMSI إلى كل حركة المرور المحلية - والتي تتضمن ، من بين أمور أخرى ، محادثات المارة الأبرياء (اقرأ "الكشف عن أخت الأخ الأكبر الكبرى"). وهذه هي الحجة المفضلة لـ "محامي الخصوصية" الذين يعارضون استخدام أجهزة IMSI الاعتراضية من قبل وكالات إنفاذ القانون التي تستخدم هذه المعدات عالية التقنية لتعقب المجرمين.

كيف يمكن لجهاز اعتراض IMSI تتبع تحركاتي؟

- في أغلب الأحيان ، يتم استخدام أجهزة اعتراض IMSI التي تستخدمها وكالات إنفاذ القانون المحلية للتعقب.

- من خلال معرفة IMSI للهاتف المحمول المستهدف ، يمكن للمشغل برمجة IMSI Interceptor للتواصل مع الهاتف المحمول المستهدف عندما يكون في النطاق.

- بمجرد الاتصال ، يستخدم المشغل عملية تعيين التردد اللاسلكي لمعرفة اتجاه الهدف.

هل يمكنهم الاستماع إلى مكالماتي؟

- يعتمد ذلك على المعترض IMSI المستخدم. تقوم المعترضات ذات الوظائف الأساسية بإصلاح ما يلي: "يوجد هاتف محمول كذا وكذا في مكان كذا وكذا".

- للاستماع إلى المحادثات ، يتطلب جهاز اعتراض IMSI مجموعة إضافية من الميزات التي يبنيها المصنعون مقابل رسوم إضافية.

- يمكن استغلال مكالمات 2G بسهولة. كانت أجهزة اعتراض IMSI متاحة لهم منذ أكثر من عقد.

- تعتمد تكلفة جهاز اعتراض IMSI على عدد القنوات ، ونطاق التشغيل ، ونوع التشفير ، ومعدل تشفير / فك تشفير الإشارة ، والواجهات الراديوية التي ينبغي تغطيتها.

واصلت متاحة للأعضاء فقط

الخيار 1. انضم إلى مجتمع "الموقع" لقراءة جميع المواد الموجودة على الموقع

ستمنحك العضوية في المجتمع خلال الفترة المحددة إمكانية الوصول إلى جميع مواد القرصنة ، وزيادة الخصم التراكمي الشخصي الخاص بك والسماح لك بتجميع تقييم نقاط Xakep احترافي!

الاستماع جوال - إحدى طرق الوصول غير المصرح به إلى البيانات الشخصية. يشمل اعتراض وفك تشفير حزم GSM (معيار الاتصال الرقمي المستخدم في الهواتف المحمولة) ورسائل SMS و MMS.

يتزايد يومًا بعد يوم خطر التطفل على خصوصية أصحاب الهواتف والهواتف الذكية والأجهزة اللوحية ، أو بالأحرى مفاوضاتهم ومراسلاتهم. أصبحت الأجهزة التي تفحص وتحلل تدفق الإشارات اللاسلكية ، والبرمجيات الخاصة لفك تشفير GSM وغيرها من الحيل التقنية والبرمجية ، أكثر سهولة اليوم من أي وقت مضى. إذا كنت ترغب في ذلك ، يمكنك شرائها ، أو حتى الحصول عليها مجانًا (المرافق). أصبح الاستماع إلى الهاتف المحمول الآن من صلاحيات ليس فقط الخدمات الخاصة.

من هو التنصت على الهواتف

إن مجموعة أولئك الذين يتوقون إلى معرفة محتوى المحادثات الخاصة ورسائل SMS كبيرة بما يكفي ، فهي تضم جواسيس هواة ومحترفين متطورين. هؤلاء الناس لديهم أهداف ونوايا مختلفة ، على التوالي.

يتم التنصت على الهاتف من خلال:

- تطبيق القانون - منع الهجمات الإرهابية والاستفزازات وجمع الأدلة أثناء عملية التحقيق العملياتية والبحث عن الجناة. بإذن كتابي من المدعي العام أو المحكمة ، يمكنهم اعتراض وتسجيل المحادثات الهاتفية في جميع خطوط التحويل اللاسلكية (بما في ذلك GSM) والسلكية.

- المنافسون في العمل - يلجأون إلى المحترفين لإجراء التجسس الصناعي: جمع الأدلة المخلة بإدارة شركة منافسة ، ومعرفة الخطط التجارية ، وأسرار الإنتاج ، ومعلومات عن الشركاء. إنهم لا يدخرون المال والجهد لتحقيق هدفهم ، بل يستخدمون أحدث المعدات والمتخصصين من الدرجة الأولى.

- الدائرة القريبة (أفراد الأسرة والأصدقاء والمعارف) - اعتمادًا على الملاءة المالية ، تتم مراقبة الاتصالات الهاتفية بشكل مستقل (بعد معرفة وجيزة بالتكنولوجيا). أو يلجأون إلى "الحرفيين" الذين يقدمون الخدمة بأسعار مناسبة. دوافع التجسس هي في الغالب ذات طبيعة محلية: الغيرة ، تقسيم الميراث ، المكائد ، العروض المفرطة للرعاية ، الفضول التافه.

- المحتالون والمبتزون - تعمل حصريًا بمفردها. اختر الضحايا (مشتركي الهاتف المحمول) عن قصد. أثناء اعتراض المحادثات ، يكتشفون جميع المعلومات التي تهمهم (الأنشطة التجارية ، والاجتماعات ، والخطط الفورية ، ودائرة المعارف). وبعد ذلك يستخدمونه جنبًا إلى جنب مع أساليب الهندسة الاجتماعية للتأثير على مالك الهاتف لإغرائه من الأموال.

- قراصنة - إجراء اعتراض المحادثات بشكل أساسي أدوات البرمجيات- الفيروسات. لكن في بعض الأحيان يستخدمون أيضًا أجهزة تفحص GSM. يتم اختيار ضحايا الهجوم عشوائياً ، وفقاً لمبدأ "من يتم القبض عليه". اهتماماتهم هي استخراج المعلومات "الجوائز". تم وضع التورية المسجلة من بث هاتفي خاص ، وسوء فهم مضحك ، ومواجهة من قبل مثيري الشغب الرقميين في منشورات مختلفة عبر الإنترنت لتسلية الزوار.

- جوكرز - عادة الضحايا المعروفين. إنهم ينظمون التجسس "لمرة واحدة" من أجل "المرح" أو المزحة أو لعمل نوع من المفاجأة. على الرغم من أنهم يستسلمون أحيانًا للإغراء الحقير ، بعد أن سمعوا من شفاه المحاورين المستمعين بعض الأسرار من حياتهم الشخصية أو العملية.

طرق الاستماع للجوال

1. تثبيت "علة"

الطريقة التقليدية للمراقبة ، لكنها مع ذلك فعالة ومعقولة التكلفة من حيث المسألة المالية. يتم تثبيت جهاز صغير بحجم رأس الدبوس (أو حتى أصغر) في هاتف الضحية في مدة لا تزيد عن 10 دقائق. في الوقت نفسه ، يتم إخفاء وجوده بعناية وبصريًا ومكوناته.

يتم تشغيل "الخطأ" بواسطة بطارية ، لذا فهو يعمل حتى في حالة عدم وجود محادثات هاتفية ، أي أنه "يستمع" باستمرار إلى المساحة المحيطة داخل نصف قطر حساسية الميكروفون. البث الصوتي عبر اتصال GSM أو عبر قناة راديو معينة ، اعتمادًا على التعديل الفني للجهاز.

2. اعتراض إشارة GSM

من الناحية الفنية ، من أصعب الطرق. ولكن إلى جانب هذا ، واحد من أكثرها إنتاجية وقوة. يعتمد مبدأ عملها على الوصول غير المصرح به إلى قناة GSM خاصة وفك تشفير حزمها لاحقًا. يقوم جهاز اعتراض الإشارة بتثبيت معدات المسح باستخدام برنامج متكامل مصمم "لقراءة" الإشارات بين برج المكرر والمشترك. وبعد ذلك ، بعد انتظار إنشاء الاتصال (إذا كان البحث عن رقم معين) ، يبدأ التنصت على المكالمات الهاتفية.

خوارزميات تشفير الأجهزة المحمولة

يستخدم جميع مشغلي شبكات الهاتف المحمول خوارزميات تشفير البيانات السرية لتشفير الإشارات. يعمل كل منهم على أداء مهام محددة:

- A3 - يمنع استنساخ الهاتف (يحمي إجراء التفويض) ؛

- A5 - يشفر الخطاب الرقمي للمشتركين (يضمن سرية المفاوضات) ؛

- A8 هو منشئ مفتاح تشفير للخدمة يستخدم البيانات التي تم الحصول عليها بواسطة خوارزميات A3 و A5.

يركز المعترضون انتباههم على خوارزمية A5 (التي تخفي الكلام) ، والتي يعترضونها ويفك تشفيرها. نظرًا لخصائص تصدير نظام التشفير A5 ، فقد تم تطوير نسختين منه:

- A5 / 1 - لبلدان أوروبا الغربية ؛

- A5 / 2 (نسخة ضعيفة ، مجردة) لدول أخرى (بما في ذلك دول رابطة الدول المستقلة).

لبعض الوقت ، كان جوهر خوارزمية A5 لغزًا وراء سبعة أختام ، وهو سر تكنولوجي على مستوى سر الدولة. ومع ذلك ، في بداية عام 1994 ، تغير الوضع بشكل جذري - ظهرت المصادر التي كشفت بالتفصيل المبادئ الأساسية للتشفير.

حتى الآن ، كل شيء معروف تقريبًا عن A5 للجمهور المهتم. باختصار: يُنشئ A5 مفتاحًا من 64 بت عن طريق إزاحة ثلاثة سجلات خطية بشكل غير متساوٍ ، يبلغ طولها 23 بت و 22 و 19 بتًا على التوالي. على الرغم من المقاومة العالية للمفتاح للقرصنة ، فقد تعلم المتسللون "فتحه" على معدات متوسطة الطاقة - سواء في الإصدارات القوية (/ 1) أو في الإصدارات الضعيفة (/ 2). يستخدمون برنامجًا خاصًا (تم تطويره من قبلهم) يكشف عن "تشابك" A5 باستخدام مجموعة متنوعة من طرق تحليل التشفير.

معدات الاعتراض والمراقبة

ظهرت أجهزة الاستماع المحمولة الأولى فور اعتماد معيار GSM. هناك حوالي 20 من أفضل الحلول التي يتم استخدامها بنشاط للتنصت على المكالمات الهاتفية من قبل الكيانات الخاصة والقانونية. تتراوح تكلفتها بين 2-12000 دولار. سم. بوديوني - قام مهندسو التصميم بتجهيز أقسام وزارة الداخلية بأجهزة تنصت.

أي نموذج من معترض GSM (الشم) ، بغض النظر عن الخصائص التقنية (التصميم ، السرعة ، التكلفة) يؤدي الوظائف التالية:

- مسح القنوات ، الكشف النشط ؛

- التحكم في التحكم وقناة الصوت للمكرر / الهاتف المحمول ؛

- تسجيل الإشارة إلى الوسائط الخارجية (القرص الصلب ، محرك أقراص فلاش USB) ؛

- تحديد أرقام هواتف المشتركين (المتصل والمتصل).

يتم استخدام الأجهزة التالية بشكل نشط لمراقبة قنوات الهاتف المحمول:

- GSM Interceptor Pro - يغطي مساحة تغطية تتراوح من 0.8 إلى 25 كم ، ويدعم A1 / 1 و / 2 ؛

- PostWin عبارة عن مجمع يعتمد على جهاز كمبيوتر من الفئة P-III. بالإضافة إلى GSM-900 ، فإنه يعترض معايير AMPS / DAMPS و NMT-450 ؛

- إس سي إل -5020 هو جهاز هندي الصنع. يحدد المسافة إلى المكرر ، ويمكنه في نفس الوقت الاستماع إلى ما يصل إلى 16 قناة GSM.

3. تغيير "البرامج الثابتة" للهاتف

بعد إجراء تعديل تقني ، يقوم هاتف الضحية بنسخ جميع المحادثات وإرسالها إلى المتسلل عبر GSM و Wi-Fi و 3G ومعايير الاتصال الأخرى ذات الصلة (اختياري).

4. إدخال الفيروسات

يبدأ فيروس تجسس خاص ، بعد إصابة نظام تشغيل الهاتف الذكي ، بأداء "وظائف مسجل الرسم البياني" سرًا - أي أنه يلتقط جميع المحادثات ويعيد توجيهها إلى الدخلاء. كقاعدة عامة ، يتم توزيعها في شكل رسائل وسائط متعددة ورسائل نصية قصيرة ورسائل بريد إلكتروني مصابة.

تدابير لحماية هاتفك المحمول من التنصت

- تثبيت تطبيق أمان في نظام تشغيل الهاتف يمنع الاتصال بالمكررات الكاذبة ، ويتحقق من معرفات وتوقيعات القواعد مشغل للهاتف النقال، يكتشف القنوات المشبوهة وبرامج التجسس ، ويمنع البرامج الأخرى من الوصول إلى الميكروفون وكاميرا الفيديو. أفضل الحلول: Android IMSI-Catcher Detector ، EAGLE Security ، Darshak ، CatcherCatcher

- إجراء التشخيصات الفنية للبطارية: عند الاستماع ، يتم تفريغها بسرعة ، وتسخن عندما لا يكون الهاتف قيد الاستخدام.

- استجابة فورية لنشاط الهاتف المشبوه (تضيء الإضاءة الخلفية بشكل عشوائي ، ويتم تثبيت تطبيقات غير معروفة ، وتظهر التداخل ، والصدى والضوضاء النابضة أثناء المحادثات). من الضروري الاتصال بورشة الإصلاح حتى يقوم المختصون بفحص الهاتف بحثًا عن وجود "أخطاء" وفيروسات.

- قم بإيقاف تشغيل الهاتف عن طريق إزالة البطارية في الليل ، من الناحية المثالية - أدخل البطارية في الهاتف فقط لإجراء مكالمة صادرة.

مهما كان الأمر ، إذا أراد شخص ما الاستماع إلى هاتفك ، فسيكون قادرًا عاجلاً أم آجلاً على القيام بذلك ، بمفرده أو بمساعدة شخص آخر. لا تفقد يقظتك أبدًا وعند أدنى ظهور لأعراض اعتراض الإشارة ، اتخذ التدابير المناسبة.

أخبار uptostart.ru. ألعاب. تعليمات. إنترنت. مكتب. مقر. مركز.

أخبار uptostart.ru. ألعاب. تعليمات. إنترنت. مكتب. مقر. مركز.