GSM-Abfangen

*GSM 900* Abhören

Das Produkt *GM* dient zum Empfangen und Verarbeiten von Signalen

Standard GSM-900, 1800 sowohl in Abwesenheit als auch in Gegenwart von Kryptoschutz

(Algorithmen A5.1 und A5.2).

"GM" erlaubt:

- Steuern Sie die direkte Steuerung oder den Sprachkanal (Strahlung

Basen)

- Überwachen Sie die Rücksteuerung oder den Sprachkanal (Strahlung

Rohre)

- Scannen Sie alle Kanäle auf der Suche nach aktiven Kanälen an einem bestimmten Ort

- Kanäle selektiv scannen und ihre Rescan-Zeit einstellen

- End-to-End-Hören organisieren

- Organisieren Sie selektives Abhören durch bekannte TMSI, IMSI, IMEI,

AON-Zahl, Ki.

- das Gespräch automatisch auf der Festplatte aufzeichnen

- Steuern Sie das Gespräch ohne Aufzeichnung

- Suche nach einem aktiven Abonnenten (für offene Kanäle)

- Korrigieren Sie die vom Mobilfunkteilnehmer gewählte Nummer

- Fixieren Sie die Telefonnummer des Anrufers auf dem Mobiltelefon (ggf

aktiviertes Anrufer-ID-System)

- Anzeige aller Registrierungen im Kanal

Das Produkt enthält zwei Empfangskanäle - vorwärts und rückwärts.

Ohne Kryptoschutz kann *GM* in zwei Modi arbeiten:

- Suche aktiv Mobilfunkteilnehmer.

Bei Vorhandensein von Kryptoschutz nur im Modus

- Steuerung des Steuerkanals der Station (vorwärts und rückwärts);

Beim Überwachen des Steuerkanals einer Station bestimmt *GM* Folgendes

Parameter für jede Verbindung:

- IMSI oder TMSI (je nach Betriebsmodus des gesteuerten

mein Netzwerk werden diese Signale von der Basisstation übertragen);

- IMEI (wenn von der Basisstation angefordert und wenn die Energie

Erreichbarkeit des Mobilfunkteilnehmers, da die Strahlung fest ist

Röhren);

- gewählte Nummer (bei vom Mobiltelefon initiierter Verbindung

des Teilnehmers und mit seiner Energieverfügbarkeit, da in diesem Fall die

Röhrenstrahlung);

- ANI-Nummer (wenn sie von der Basisstation übertragen wird).

Im aktiven Teilnehmersuchmodus wird jeder nächste Anruf überwacht.

Verbindung. In diesem Modus scannt *GM* ständig den gesamten Bereich und

Wenn ein aktiver Teilnehmer erkannt wird, wechselt es in den Kontrollmodus (natürlich

wenn der Teilnehmer gerade spricht, weil das Gerät den Sender einschaltet

nur für die Dauer des Gesprächs). Gegebenenfalls (falls dieses Gespräch nicht

interessiert) kann der Bediener den Steuermodus zurücksetzen und „GM“ wird wieder angezeigt

in den Scan-Modus, bis ein anderer aktiver Teilnehmer gefunden wird. Modus

Die Suche nach einem aktiven Abonnenten ist bei der Wartung ratsam. BEIM

*GM* erkennt in diesem Betriebsmodus keine Teilnehmerkennungen!

Beim Überwachen des Steuerkanals der Basisstation sind zwei Optionen möglich

funktioniert:

- im Durchgangsmodus

- im Funktionsauswahlmodus

Im End-to-End-Modus die erste verfügbare Konversation in

überwachte Zelle und alle Anmeldungen werden angezeigt. Falls gegeben

Das Gespräch ist nicht interessant, dann kann die Steuerung durch Drücken der Taste beendet werden

Brechen.

Im Auswahlmodus werden nur Verbindungen mit einem gegeben

TMSI-, IMSI-, IMEI-, ANI-Nummer oder gewählte Nummer. Auswahlliste

enthält bis zu 200 Identifikatoren. Bei geschlossener Kanalsteuerung

Die Auswahl des Kryptomodus erfolgt gemäß dem bekannten Ki, was dies ermöglicht

den Teilnehmer ohne Angabe von TMSI, IMSI oder IMEI eindeutig zu identifizieren.

Die Auswahlliste umfasst bis zu 40 Teilnehmer.

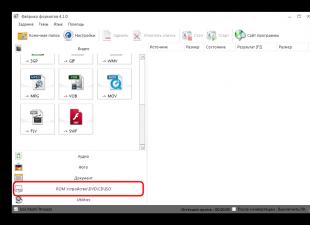

*GM* wird in Form eines Monoblocks mit den Maßen 450 x 250 x 50 mm hergestellt. Steuerung

Die Arbeit *GM* wird von einem externen PC ausgeführt (Anschluss möglich

Laptop) über die serielle RS-232-Schnittstelle.

Das Paket enthält ein Gerät mit Software,

ermöglicht das Lesen des Ki-Parameters von der SIM-Karte, das Lesen erfolgt in

innerhalb von 10 Stunden.

*GM* wird mit 220 V Wechselstrom betrieben. so und

Gleichspannung 12 V, beispielsweise aus dem Bordnetz des Autos.

Im Rahmen der Bestellung ist es möglich, Kanäle im Bereich von 1800 MHz und 450 MHz herzustellen.

Abkürzungen und Bezeichnungen

TMSI - temporäre Kennung (Nummer) des Mobilfunkteilnehmers

IMSI - International Mobile Subscriber Identity

IMEI - Internationale Geräteidentifikationsnummer

Handy, Mobiltelefon

Stationen

Ki – individueller Authentifizierungsschlüssel des Abonnenten

1. Der Komplex ist so ausgelegt, dass er Signale vom TTT-System empfängt.

2. Der Komplex hat zwei Empfangs- und Verarbeitungskanäle - einen im oberen und einen im unteren Teil des Bereichs.

3. Der Komplex ermöglicht die Abstimmung auf jeden der 124 möglichen Steuerkanäle.

4. Während des Betriebs des Komplexes sind zwei Modi möglich:

- ohne Auswahl;

- mit Auswahl.

Die Auswahltabelle kann bis zu 40 Kennungen enthalten.

Die Kennung besteht aus IMSI und IMEI (es ist möglich, nur IMSI oder nur IMEI anzugeben).

Der Komplex führt eine Auswahl durch IMSI, IMEI und TMSI durch. Auswahl durch TMSI nach dem Einschalten des Komplexes

nur nach Erhalt eines Befehls mit einer bestimmten IMEI oder IMSI bereitgestellt.

Beachtung! IMEI - Identifikationsnummer des Mobilteils (vom Hersteller festgelegt). IMSI-

Internationale Identifikationsnummer des Teilnehmers (in der SIM-Karte gespeichert). Im Allgemeinen gibt es keine direkte

Korrespondenz mit der Stadtnummer des Abonnenten. Die Korrespondenztabelle wird vom Betreiber (dem ausgebenden Unternehmen) festgelegt

Rohre).

5. Identifikation der ausgehenden Nummer wird bereitgestellt.

6. Der Übergabemodus wird ausgearbeitet.

7. Eine Verarbeitung nach A5-Algorithmen ist nicht vorgesehen.

8. Der Komplex wird von einem Windows-Programm über eine serielle Schnittstelle gesteuert.

9. Die Registrierung kann sowohl auf einem Tonbandgerät als auch auf einem Soundblaster durchgeführt werden.

10. Wenn der Strom eingeschaltet wird, schaltet der Komplex in den aktiven Teilnehmersuchmodus. Nach seiner Entdeckung

Der Komplex geht in den Empfangsmodus. Das Zurücksetzen des Teilnehmers ist vorgesehen. In diesem Modus ist die Steuerung

kein Computer erforderlich. In diesem Modus werden Teilnehmer-IDs nicht ermittelt.

Nach dem Start des Steuerprogramms wechselt der Komplex in den Steuermodus des angegebenen Kanals

Management (Durchsetzung der Punkte 3 ... 5 ist gewährleistet).

KURZE BESCHREIBUNG DES SYSTEMS.

Die weite Verbreitung des Systems begann 1993 mit der Gründung von MTS und

Einholung der Erlaubnis zur Nutzung der Bereiche 890 - 915 MHz und 935 - 960 MHz ohne 10 MHz,

für den Betrieb des Radars vorgesehen.

Laut Open Press sind es derzeit zwischen 180.000 und 220.000

Benutzer. Laut Wirtschaftsindikatoren ist das System ziemlich teuer und seine Benutzer, wie

in der Regel gibt es eine Gesellschaftsschicht, die (mindestens) der sogenannten Mittelschicht angehört.

Diese Tatsache schuf die Voraussetzungen und die Notwendigkeit, Mittel zur Kontrolle über Informationen zu entwickeln,

System im Netz zirkuliert.

Dieser Standard hat sich in Gebieten mit hoher Bevölkerungsdichte durchgesetzt.

Das System ist derzeit in folgenden Städten installiert und in Betrieb:

- MOSKAU;

- SANKT PETERSBURG;

- SAMARA;

- TOLJATTI;

- ROSTOW-AM-DON;

- KALUGA;

- SEVERODWINSK;

- Murmansk;

-SMOLENSK;

-TULA;

- PSKOV;

- Rjasan;

- WLADIMIR;

- Archangelsk;

- PETROSAVODSK.

- KIEW

- DNEPROPETROWSK

- DONEZK

- Odessa

Die Einführung des Systems in einigen anderen Städten, wie Jaroslawl, endet ebenfalls.

Der Standard bietet automatisches Roaming mit ungefähr 58 Ländern der Welt.

Zu den Vorteilen des Systems zählen ein digitales Verfahren der Datenübertragung, eine Vielzahl von

gleichzeitig bediente Abonnenten, die Schwierigkeit, Zwillinge zu erstellen (Klonen einer SIM-Karte), Bequemlichkeit

Abonnentenbetrieb, die Fähigkeit, gestohlene Geräte bei Verwendung legaler SIM-Karten zu identifizieren und

etc.

Die oben genannten Faktoren haben die Machbarkeit der Erstellung von Kontrollen bestimmt.

GRUNDLEGENDE ALGORITHMEN KOMPLEXER FUNKTIONEN.

Algorithmen zur Verarbeitung des Funkverkehrs bieten den vollständigsten und qualitativ hochwertigsten Zugang zu

Informationen, die im Netzwerk zirkulieren, und ermöglichen es Ihnen auch, die Fähigkeiten des Komplexes zu erweitern, wenn

neue Standards, ohne die Basis zu ändern Software durch Hinzufügen von zusätzlichen

Module. Dazu gehören beispielsweise die geplante Einführung eines sprachoptimierten Vocoders,

Daten- und Faxübertragungen. Während des Probebetriebs des Komplexes ist eine Verfeinerung möglich

Modi für bestimmte Benutzeraufgaben.

Der Komplex wird in stationären und mobilen Versionen verwendet.

ARBEITSWEISEN.

(Basis-Lieferumfang)

Der Scan-Modus ermöglicht es Ihnen, die sichtbaren Frequenzen der Basisstationen am Standort sowie zu bestimmen

grundlegende Netzwerkeinstellungen. Im Laufe der Arbeit wird die Wahl des Zeitpunkts für die Analyse einer bestimmten Frequenz bereitgestellt und

die Wirkungsweise der Steuerkanäle wird analysiert. Dieser Modus bietet optimale

Pfadkonfiguration erhalten. Die gewählte Konfiguration kann on-the-fly geladen oder gespeichert werden.

Manueller Scanmodus Nr. 1 bietet automatische Erkennung geladene Kanäle

sichtbare Frequenzen mit einem Hinweis auf das Vorhandensein von Aktivität. Ermöglicht dem Bediener auszuwählen, welcher aktiv ist

Sprachschlitze. Befindet sich ein Teilnehmer im Funksichtbereich, bietet er Duplexempfang.

Der manuelle Suchmodus Nr. 2 bietet eine automatische Abstimmung auf sichtbare Frequenzen

Stoppen Sie auf aktiven Frequenzschlitzen und bilden Sie bis zu vier Duplexe im Ende-zu-Ende-Modus

Maschine. Wenn der aktive Kanal deaktiviert ist, wird der Autoscan fortgesetzt. Fortsetzung möglich

Scannen durch Bedienerbefehle. In diesem Modus können Sie die Verhandlungen in der Maschine fixieren

in Abwesenheit oder Anwesenheit eines Betreibers der maximal möglichen Anzahl von Kanälen. Hauptsächlich verwendet für

geringe Verkehrsaktivität, z. B. wenn es nachts keinen Betreiber gibt oder wenn es nur eine geringe Menge gibt

sichtbare Frequenzen. Bietet Duplexempfang bei Vorhandensein des letzteren in der Funksichtzone.

Die Betriebsart nach temporären Nummern ermöglicht auf ausgewählten Steuerkanälen (nicht mehr als sechs)

versorgen automatische Abstimmung zu temporären Abonnentenzahlen mit Statistiken und bei der Auswahl

ein interessierter Abonnent gemäß den erhaltenen Informationen oder bei der Neuregistrierung im Netzwerk bei der Arbeit

mobile Version, geben Sie es in die Datenbank ein und überwachen Sie es ständig mit kontinuierlichem Monitoring.

Die Wahrscheinlichkeit einer konstanten Kontrolle hängt von der Anzahl der Übergangsfrequenzen ab (bei 10-12 die Wahrscheinlichkeit

beträgt 80%) sowie von der Bewegungsgeschwindigkeit (bis zu 80 km / h je nach Standard des verwendeten Signals).

Zusätzliches Lieferset.

Energiebestimmungsmodus Nr. 1 stellt die Bestimmung der energetisch verfügbaren bereit

Bestimmung aktiver Frequenzen und Ausgabe des Ergebnisses an den Bediener auf dessen Befehl hin,

Einstellung des Empfangskanals bei gleichzeitigem Duplexempfang. Anzahl der Empfangskanäle - bis zu vier

Maisonetten.

Energiebestimmungsmodus Nr. 2 stellt die Bestimmung der energetisch verfügbaren bereit

Abonnenten innerhalb der Reichweite tragbarer Geräte. Ermöglicht es Ihnen, einen Auto-Scan-Bereich bereitzustellen

Ermittlung aktiver Frequenzen und automatische Abstimmung auf aktive Slots mit Fixierung von Aushandlungen. Von

Wenn die Sitzung endet, wird die automatische Steuerung fortgesetzt.

Mit der erweiterten Version wird ein Modul mitgeliefert, mit dem Sie bestimmen und erkennen können, wann

das Vorhandensein eines tragbaren Geräts in der Funksichtbarkeitszone, die Nummer eines Festnetz- oder Mobilfunkteilnehmers, wenn

Anruf in Richtung Basisstation, sowie bei Übergabe der IMEI-Nummer Identifikation durchführen

Teilnehmer.

Regionen in Russland, in denen MTS-Abonnenten Kommunikationsdienste nutzen können:

(Daten vom 6. April)

1. MTS

Moskau, Gebiet Moskau, Twer, Gebiet Twer, Syktywkar, Uchta, Kostroma, Republik Komi.

2. Russische Telefongesellschaft (RTK) – verbunden mit dem MTS-Switch

Wladimir, Gebiet Wladimir, Kaluga, Gebiet Kaluga, Pskow, Rjasan, Gebiet Rjasan, Smolensk,

Gebiet Smolensk, Tula, Gebiet Tula

3. Empfehlen

Adler, Lipezk.

4. Telekommunikation Tambow

Tambow, Mitschurinsk.

5. Nationales Roaming

Stadt, Betreiber Einzugsgebiet

1. St. Petersburg

Nordwest-GSM

(250 02)

Archangelsk,

Wologda,

Leningrader Gebiet.,

Murmansk,

Nowgorod der Große,

Petrosawodsk,

Sewerodwinsk,

Tscherepowez

2. Samara

SMARTS

(250 07)

Astrachan,

Toljatti,

Ufa

3. Rostow am Don

Dontelecom

(250 10)

Asow,

Taganrog

4. Krasnodar

Kuban GSM

(250 13)

Adler, Anapa,

Gelendschik,

Hotkey,

Dagomys, Yeysk,

Lazarevskaya, Matsesta,

Krasnaja Poljana,

Dinskaja, Noworossijsk,

Tuapse, Sotschi,

Timaschewsk, Temrjuk,

Krimsk, Chosta

5. Jekaterinburg

Uraltel

(250 39)

6. Nischni Nowgorod

NSS

(250 03)

(!!! Für ausgehende Kommunikation benötigen Sie

internationaler Zugang)

7. Stawropol

TeleSot werden

(250 44)

Essentuki,

Newinomissk,

Kislowodsk,

Pjatigorsk,

Mineralwasser

8. Nowosibirsk

CC 900

(250 05)

9. Omsk

Mobile Kommunikationssysteme

(250 05)

10. Surgut

Ermak RMS

(250 17)

Langepas,

Nischnewartowsk,

Megion,

Chanty-Mansijsk,

Neftjugansk

11. Chabarowsk

Fernöstliches Mobilfunknetz

Systeme-900

10

(250 12)

12. Kaliningrad

EXTEL

(250 28)

Internationales Roaming

Länderbetreiber

1. Österreich 1. MobilKom

2. max. mobil. Telekommunikationsdienst

3. VERBINDEN

2. Australien 4. Telstra

3. Aserbaidschan (GUS) 5. Asercell

4. Andorra 6. STA

5. Bahrain 7. Batelco

6. Belgien 8. Belgacom Mobile

9 Mobistar S.A.

7. Elfenbeinküste 10. SIM

8. Bulgarien 11. MobilTel AD

9. Großbritannien 12. Vodafone Ltd.

13. Mobilfunk

14. Orange GSM-1800

10. Ungarn 15. Westel 900 GSM Mobile

16. Pannon GSM

11. Deutschland 17. DeTeMobile (D-1)

18. Mannesmann Mobilfunk (D-2)

12. Griechenland 19. Panafon S.A.

20. STET Hellas

13. Georgien (GUS) 21. Geocell

22 Magticom Ltd

14. Hongkong 23. Hongkong Telekom CSL

24. Hutchison Telefoncomp.

25.Mobile Kommunikation von SmartTone

15. Gibraltar 26. Gibel

16. Dänemark 27. Sonofon

28 TeleDanmark Mobil A/S

17. o. Jersey 29. Jersey Telekommunikation

18. Italien 30. TIM

31. Omnitel Pronto Italia S.p.A.

19. Island 32. Länder siminn

33.TAL

20. Spanien 34. Airtel Movil, S.A.

35. Telefónica Movies

21. Indonesien 36. Satelindo

37. PT Excelcomindo Pratama

38. Telkomsel

22. Irland 39. Aircell

40. Esat Digifone

23. Zypern 41. CYTA

24. China 42. China Telecom

25. Lettland 43. LMT

44. Baltcom-GSM

26. Litauen 45. Biss GSM

46. Omnitel

27. Libanon 47. LibanCell

48. FTML S.A.L.

28. Luxemburg 49. P&T Luxemburg

50. Tango

29. o. Maine 51. Manx Telecom Ltd.

30. Macao 52. CTM

31. Mazedonien 53. GSM MobiMak

11

32. Mauritius 54. Cellplus

33. Malaysia 55. Celcom

34. Malta 56. Telecell Limited

57 Vodafone Malta

35. Moldawien 58. Voxtel

36. Norwegen 59. Telenor Mobil AS

60. NetCom GSM als

37. Neuseeland 61. BellSouth Neuseeland

38. Niederlande 62. Libertel B.V.

63. KPN Telekom

64.Telfort

39. VAE 65. Etisalat

40. Portugal 66. Telecel

67.TMN

41. Polen 68. Polska Telefonia Cyfrowa (ERA)

69. Polkomtel S.A.

70. Centertel GSM-1800

42. Rumänien 71. MobilFon SA

72. Mobil Rom

43. USA 73. Omnipoint

44. Singapur 74. SingTel Mobile (GSM 900/1800)

75. Mobile Eins

45. Slowakei 76. Globtel

77. EuroTel Bratislava

46. Slowenien 78. Mobitel

47. Thailand 79. Erweiterter Informationsdienst (AIS)

48. Taiwan 80. Chunghwa Telecom LDM

81.GSM-PCC

82. FarEasTone

83Mobitai Communications Corp.

49. Türkei 84. Telsim

85. Türkcell

50. Usbekistan 86. Coscom

51. Ukraine 87. UMC

88. Kiewstar

89.URS

52. Finnland 90. Oy Radiolinja Ab

91. Sonera

53. Frankreich 92. SFR

93 France Telecom

54. Kroatien 94. HPT

55. Tschechische Republik 95. EuroTel Praha

96.RadioMobil

56. Schweden 97. Europolitan AB

98 Comviq GSMAB

99 Telia Mobile AB

57. Schweiz 100. Swiss Telecom PTT

58. Sri Lanka 101. MTN

59. Estland 102. EMT

103. Radiolinja Esti

104. AS Ritabell

60. Jugoslawien 105. Mobtel *Srbija* BK-PTT

106. ProMonte (Montenegro)

61. Südafrika 107. MTN

108. Vodacom (Pty) Ltd

Es kann bestellt werden!

Ziehen Sie Ihre eigenen Schlüsse.

Vor nicht allzu langer Zeit habe ich die Möglichkeiten von HackRF untersucht, den Verkehr von GSM-Netzen zu analysieren, das Synchronisationssignal des Geräts schwankt etwas, aber auf jeden Fall wird das Ergebnis der Zugriff auf verschiedene Systemnachrichten sein. Außerdem gehe ich davon aus, dass Sie Linux mit Gnuradio installiert haben und auch der stolze Besitzer von Hackrf sind. Wenn nicht, können Sie eine Live-CD verwenden, Informationen dazu finden Sie im Abschnitt "Software" des Forums. Dies ist eine großartige Option, wenn Hackrf sofort einsatzbereit ist.

Zuerst müssen wir die Frequenz der lokalen GSM-Station bestimmen. Dazu habe ich gprx verwendet, das der Live-CD beiliegt. Nachdem Sie Frequenzen um 900 MHz analysiert haben, sehen Sie etwa Folgendes:

Sie können feste Kanäle auf 952 MHz und 944,2 MHz sehen. Diese Frequenzen werden in Zukunft die Ausgangspunkte sein.

Jetzt müssen wir mit Hilfe der folgenden Befehle Airprobe installieren.

git-Klon git://git.gnumonks.org/airprobe.git

git-Klon git://git.gnumonks.org/airprobe.git

cd airprobe/gsmdecode

./bootstrap

./konfigurieren

machen

cd airprobe/gsm-empfänger

./bootstrap

./konfigurieren

machen

Installation abgeschlossen. Jetzt können wir das GSM-Signal empfangen. Führen Sie Wireshark mit dem Befehl aus

Wählen Sie „lo“ als Empfangsgerät und gsmtap als Filter, wie in der folgenden Abbildung gezeigt:

Gehen Sie nun zurück zum Terminal und geben Sie ein

cd airprobe/gsm-receiver/src/python

./gsm_receive_rtl.py -s 2e6

Ein Popup-Fenster wird geöffnet und Sie müssen die automatische Sammlung deaktivieren und den Schieberegler auf Maximum stellen. Als nächstes tragen wir die zuvor ermittelten GSM-Frequenzen als Mittelfrequenz ein.

Wir wählen auch die Spitzen- und Durchschnittswerte im Abschnitt Trace-Optionen aus, wie unten gezeigt:

Sie werden sehen, dass nur das korrekte Sequenzsignal (blauer Graph) stellenweise über den Spitzenwert (grüner Graph) hinausgeht, was anzeigt, dass es sich um einen permanenten Kanal handelt. Jetzt müssen wir mit der Dekodierung beginnen. Klicken Sie im Fenster auf die Mitte dieses gleichen Frequenzsprungs. Möglicherweise sehen Sie Fehler, aber das ist normal. Ich fing an, Daten auf diese Weise zu erhalten:

Jetzt können Sie feststellen, dass GSM-Daten zu Wireshark kommen. Wie ich am Anfang des Artikels erwähnt habe, schwebt das Taktsignal, sodass Sie ständig auf die Schaltung klicken müssen, um die eingestellte Frequenz beizubehalten. Das Programm funktioniert jedoch recht gut. So lustig es auch klingen mag, das Einwickeln Ihres Hack-RF in ein Handtuch (oder ähnliches) erhöht die thermische Stabilität des Taktsignals und verringert die Ausbreitung. Für sich genommen werden Sie diese Methode wahrscheinlich nicht sehr nützlich finden, aber ich denke, sie zeigt zumindest das enorme Potenzial von HackRF.

Wir wenden uns der Überlegung zu, GSM zu hacken. Artikel über Schwachstellen in A5/1 erschienen vor etwa 15 Jahren, aber es gab noch keine öffentliche Demonstration des A5/1-Hacks in der realen Welt. Darüber hinaus muss, wie aus der Beschreibung des Netzwerks ersichtlich ist, verstanden werden, dass zusätzlich zum Knacken des Verschlüsselungsalgorithmus selbst eine Reihe rein technischer Probleme gelöst werden müssen, die normalerweise immer außer Betracht bleiben (einschließlich bei öffentlichen Demonstrationen). . Die meisten der GSM-Hacking-Artikel basieren auf dem Artikel von Eli Barkan aus dem Jahr 2006 und den Recherchen von Karsten Noh. Das haben Barkan et al. in ihrem Artikel gezeigt bei GSM geht die Fehlerkorrektur vor der Verschlüsselung (und es sollte umgekehrt sein), eine gewisse Reduzierung des Suchraums für die Auswahl von KC ist möglich, und die Durchführung eines Known-Ciphertext-Angriffs (mit vollständig passivem Abhören der Luft) in einem akzeptable Zeit mit vorberechneten Daten. Die Autoren des Artikels sagen selbst, dass bei störungsfreiem Empfang für einen Hack innerhalb von 2 Minuten 50 Terabyte an vorberechneten Daten benötigt werden. Im selben Artikel (im Abschnitt über A5/2) wird darauf hingewiesen, dass das Signal aus der Luft immer mit Störungen einhergeht, was die Auswahl des Schlüssels erschwert. Für A5/2 wird ein modifizierter Algorithmus vorgestellt, der Störungen berücksichtigen kann, aber gleichzeitig doppelt so viele vorberechnete Daten benötigt und dementsprechend die Cracking-Zeit verdoppelt. Für A5/1 wird die Möglichkeit angegeben, einen ähnlichen Algorithmus zu konstruieren, aber der Algorithmus selbst ist nicht angegeben. Es ist davon auszugehen, dass auch in diesem Fall die Menge der vorberechneten Daten verdoppelt werden muss. Der A5/1-Schlüsselauswahlprozess ist probabilistisch und zeitabhängig, d. h. wie länger geht Vorsprechen, desto eher KC abholen. Daher sind die im Artikel angegebenen 2 Minuten eine ungefähre und keine garantierte Zeit für die Auswahl von KC. Carsten Nohl entwickelt das bekannteste GSM-Hacking-Projekt. Bis Ende 2009 wollte seine Computersicherheitsfirma Regenbogentabellen mit Sitzungsschlüsseln für den A5/1-Algorithmus veröffentlichen, der zur Verschlüsselung von Sprache in GSM-Netzen verwendet wird. Karsten Nol begründet seine Demarche gegen A5/1 mit dem Wunsch, die Öffentlichkeit auf das bestehende Problem aufmerksam zu machen und Telekom-Betreiber zu zwingen, auf fortschrittlichere Technologien umzusteigen. Beispielsweise beinhaltet die UMTS-Technologie die Verwendung eines 128-Bit-A5 / 3-Algorithmus, dessen Stärke so ist, dass er mit keinen heute verfügbaren Mitteln gehackt werden kann. Carsten rechnet vor, dass eine vollständige A5/1-Schlüsseltabelle 128 Petabyte groß wäre, wenn sie verpackt und auf mehrere Computer in einem Netzwerk verteilt gespeichert würde. Um es zu berechnen, werden etwa 80 Computer und 2-3 Monate Arbeit benötigt. Durch den Einsatz von modernem CUDA soll eine deutliche Reduzierung der Rechenzeit erreicht werden Grafikkarten und Xilinx Virtex Programmierbare Arrays. Insbesondere seine Rede auf dem 26C3 (Chaos Communication Congress) im Dezember 2009 sorgte für viel Aufsehen. Formulieren Sie die Essenz der Präsentation kurz wie folgt: Bald können wir mit dem Erscheinen von Low-Cost-Systemen zur Online-Decodierung A5 / 1 rechnen. Kommen wir zu technischen Problemen. Wie bekomme ich Daten aus der Luft? Um Gespräche abzuhören, benötigen Sie einen vollwertigen Scanner, der herausfinden kann, welche Basissender auf welchen Frequenzen senden, zu welchen Betreibern sie gehören und welche Telefone mit welchem TMSI derzeit aktiv sind. Der Scanner muss in der Lage sein, das Gespräch vom angegebenen Telefon zu verfolgen und Übergänge zu anderen Frequenzen und Basisstationen korrekt zu verarbeiten. Im Internet gibt es Angebote, einen ähnlichen Scanner ohne Decoder für 40-50.000 Dollar zu kaufen. Es kann nicht als Budgetgerät bezeichnet werden. Um also ein Gerät zu erstellen, das nach einfachen Manipulationen ein Telefongespräch abhören kann, ist Folgendes erforderlich:

a) Implementieren Sie den Teil, der mit dem Äther arbeitet. Insbesondere können Sie angeben, welche der TMSI dem gesuchten Telefon entspricht, oder durch aktive Angriffe die Telefone dazu zwingen, ihre echte IMSI und MSISDN zu „entdecken“.

b) Implementierung eines KC-Auswahlalgorithmus für A5/1, der gut mit echten Daten funktioniert (mit Rauschen/Fehlern, Lücken usw.);

d) Kombinieren Sie alle diese Punkte zu einer vollständigen Arbeitslösung.

Karsten und der Rest der Forscher lösen im Grunde den „c“-Punkt. Insbesondere schlagen er und seine Kollegen vor, OpenBTS, Airdump und Wireshark zu verwenden, um einen IMSI-Interceptor (IMSI-Catcher) zu erstellen. Bisher können wir sagen, dass dieses Gerät eine Basisstation emuliert und zwischen der MS und einer echten Basisstation eingebettet ist. Die Referenten argumentieren, dass eine SIM-Karte leicht verhindern kann, dass ein Telefon anzeigt, dass es im A5/0-Verschlüsselungsmodus läuft (d. h. überhaupt keine Verschlüsselung) und dass die meisten im Umlauf befindlichen SIM-Karten genau das sind. Es ist wirklich möglich. In GSM 02.07 steht geschrieben (Normativer Anhang B.1.26), dass die SIM-Karte ein spezielles OFM-Bit im Verwaltungsfeld enthält, das, wenn es auf eins gesetzt ist, die Verbindungsverschlüsselungsanzeige (in Form eines Scheunenschlosses) deaktiviert. . In GSM 11.11 sind die folgenden Zugriffsrechte auf dieses Feld festgelegt: Lesen ist immer verfügbar, und Schreibrechte werden als "ADM" bezeichnet. Die spezifischen Rechte, die den Eintrag in diesem Feld regeln, werden vom Betreiber bei der Erstellung von SIM-Karten festgelegt. So hoffen die Referenten, dass die meisten Karten mit gesetztem Bit herauskommen und ihre Handys nicht wirklich einen Hinweis auf die fehlende Verschlüsselung zeigen. Das erleichtert die Arbeit des IMSI-Catchers erheblich. Der Besitzer des Telefons kann die fehlende Verschlüsselung nicht erkennen und vermutet etwas. Ein interessantes Detail. Forscher sind auf die Tatsache gestoßen, dass die Telefon-Firmware auf die Einhaltung der GSM-Spezifikationen getestet wird und nicht auf den Umgang mit ungewöhnlichen Situationen getestet wird, daher im Falle eines fehlerhaften Betriebs der Basisstation (z. B. des „Dummy“ OpenBTS, das zum Abhören verwendet wurde) , Telefone frieren oft ein. Die größte Resonanz wurde durch die Aussage verursacht, dass es für nur 1.500 US-Dollar möglich ist, ein fertiges Kit zum Abhören von Gesprächen von USRP, OpenBTS, Asterisk und Airprobe zusammenzustellen. Diese Informationen wurden im Internet weit verbreitet, nur die Autoren dieser Nachrichten und der daraus abgeleiteten Artikel vergaßen zu erwähnen, dass die Sprecher selbst keine Details preisgaben und die Demonstration nicht stattfand. Im Dezember 2010 sprachen Carsten und Munaut (Sylvain Munaut) erneut auf der 27C3-Konferenz mit einem Bericht über das Abhören von Gesprächen in GSM-Netzen. Dieses Mal präsentierten sie ein vollständigeres Szenario, aber es hat viele „Treibhaus“-Bedingungen. Für die Standortermittlung verwenden sie Internetdienste, die es ermöglichen, „Routing-Informationen senden“-Anforderungen in das SS7-Netzwerk zu werfen. SS7 ist ein Netzwerk-/Protokollstapel, der zur Kommunikation zwischen Telefonbetreibern (GSM und Festnetz) und zur Kommunikation zwischen GSM-Netzwerkkomponenten verwendet wird. Außerdem verweisen die Autoren auf die Implementierung Mobile Kommunikation in Deutschland. Dort korreliert die als Ergebnis der Abfrage erhaltene RAND gut mit dem Regionalcode (Ortskennzahl / Postleitzahl). Daher ermöglichen solche Anfragen dort eine genaue Bestimmung der Stadt oder sogar des Stadtteils, in der sich dieser Teilnehmer in Deutschland befindet. Dazu ist der Betreiber aber nicht verpflichtet. Jetzt kennen die Entdecker die Stadt. Danach nehmen sie einen Schnüffler, gehen in die Stadt, die sie zuvor gefunden haben, und beginnen, alle ihre LACs zu besuchen. Wenn sie in einem Gebiet ankommen, das Teil eines LAC ist, senden sie eine SMS an das Opfer und hören, ob das Telefon des Opfers gepiepst wird (dies geschieht über einen unverschlüsselten Kanal in allen Basen gleichzeitig). Bei einem Anruf erhalten sie Informationen über die TMSI, die an den Teilnehmer ausgegeben wurde. Wenn nicht, gehen sie zum nächsten LAC, um es zu überprüfen. Es sollte beachtet werden, dass da Beim Paging wird nicht IMSI übertragen (und die Forscher wissen es nicht), sondern nur TMSI wird übertragen (was sie wissen wollen), dann wird ein „Timing-Angriff“ durchgeführt. Sie senden mehrere SMS mit Pausen dazwischen und sehen, welche TMSIs ausgerufen werden, indem sie den Vorgang wiederholen, bis nur noch eine (oder keine) in der Liste der "verdächtigen" TMSIs übrig bleibt. Damit das Opfer ein solches „Sondieren“ nicht mitbekommt, wird eine SMS verschickt, die dem Abonnenten nicht angezeigt wird. Dies ist entweder eine speziell erstellte Flash-SMS oder eine falsche (fehlerhafte) SMS, die das Telefon verarbeitet und löscht, während dem Benutzer nichts angezeigt wird. Nachdem sie den LAC herausgefunden haben, beginnen sie, alle Zellen dieses LAC zu besuchen, SMS zu senden und die Antworten auf den Funkruf abzuhören. Wenn es eine Antwort gibt, befindet sich das Opfer in dieser Zelle, und Sie können damit beginnen, ihren Sitzungsschlüssel (KC) zu knacken und ihre Gespräche zu belauschen. Zuvor müssen Sie die Sendung aufzeichnen. Hier schlagen die Forscher Folgendes vor:

1) Es gibt kundenspezifische FPGA-Boards, die in der Lage sind, alle Kanäle entweder Uplink (Kommunikationskanal vom Teilnehmer (Telefon oder Modem) zur Basisstation des Mobilfunkbetreibers) oder Downlink (Kommunikationskanal von der Basisstation) gleichzeitig aufzuzeichnen zum Teilnehmer) der GSM-Frequenzen (890–915 bzw. 935–960 MHz). Wie bereits erwähnt, kostet eine solche Ausrüstung 40.000 bis 50.000 Dollar, sodass die Verfügbarkeit einer solchen Ausrüstung für einen einfachen Sicherheitsforscher zweifelhaft ist.

2) Sie können weniger leistungsstarke und billigere Geräte nehmen und einige der Frequenzen auf jedem von ihnen hören. Diese Option kostet mit einer Lösung auf Basis von USRP2 etwa 3,5 Tausend Euro;

3) Sie können zuerst den Sitzungsschlüssel knacken und dann den Datenverkehr im laufenden Betrieb dekodieren und dem Frequenzsprung folgen, indem Sie vier Telefone verwenden, die eine alternative OsmocomBB-Firmware anstelle der nativen Firmware haben. Telefonrollen: 1. Telefon wird für Paging und Antwortsteuerung verwendet, 2. Telefon wird dem Teilnehmer für Gespräche zugewiesen. In diesem Fall muss jedes Telefon sowohl Empfang als auch Übertragung schreiben. Dies ist ein sehr wichtiger Punkt. Bis zu diesem Moment funktionierte OsmocomBB nicht wirklich, und in einem Jahr (von 26C3 bis 27C3) wurde OsmocomBB zu einem brauchbaren Zustand fertiggestellt, d.h. bis Ende 2010 gab es keine praktisch funktionierende Lösung. Sitzungsschlüssel hacken. Da sie sich mit dem Opfer in derselben Zelle befinden, senden sie ihm eine SMS, zeichnen die Kommunikation des Opfers mit der Basis auf und knacken den Schlüssel, wobei sie sich die Tatsache zunutze machen, dass während des Sitzungsaufbaus (Sitzungsaufbau) ein Austausch von vielen stattfindet halbleere Pakete oder mit vorhersehbarem Inhalt. Regenbogentabellen werden verwendet, um das Hacken zu beschleunigen. Zur Zeit von 26C3 waren diese Tabellen nicht so gut gefüllt und das Hacken war nicht in Minuten oder sogar zehn Minuten erledigt (die Autoren erwähnen eine Stunde). Das heißt, vor 27C3 hatte sogar Karsten (der Hauptforscher auf diesem Gebiet) keine Lösung, die es ihm ermöglichte, KC in einer akzeptablen Zeit zu knacken (während der es höchstwahrscheinlich keine Änderung des Sitzungsschlüssels (Rekeying) geben würde). Die Forscher nutzen dann die Tatsache, dass selten nach jedem Anruf oder jeder SMS eine erneute Eingabe erfolgt und sich der gelernte Sitzungsschlüssel eine Zeit lang nicht ändert. Jetzt, da sie den Schlüssel kennen, können sie den verschlüsselten Datenverkehr zum/vom Opfer in Echtzeit entschlüsseln und gleichzeitig mit dem Opfer Frequenzsprünge durchführen. In diesem Fall reichen vier geblitzte Telefone wirklich aus, um die Luft einzufangen, da es nicht notwendig ist, alle Frequenzen und alle Zeitschlitze zu schreiben. Die Forscher haben diese Technologie in Aktion demonstriert. Das "Opfer" saß zwar still und wurde von einem Hundertstel bedient. Als Fazit des Zwischenergebnisses können wir die Frage nach der Möglichkeit, GSM-Gespräche on the fly abzuhören und zu entschlüsseln, bejahen. Dabei müssen Sie Folgendes beachten:

1) Die oben beschriebene Technologie existiert nicht in einer für jedermann zugänglichen Form (einschließlich Skript-Kiddies). Dies ist nicht einmal ein Konstruktor, sondern ein Leerzeichen für Konstruktorteile, die zu einem verwendbaren Zustand vervollständigt werden müssen. Forscher stellen immer wieder fest, dass sie keine klaren Pläne haben, die Einzelheiten der Umsetzung öffentlich zu machen. Das bedeutet, dass die Hersteller im Nahen Osten basierend auf diesen Entwicklungen keine 100-Dollar-Geräte in Massenproduktion herstellen, die jeder hören kann.

2) OsmocomBB unterstützt nur eine Chipfamilie (wenn auch die gebräuchlichste).

3) Das Verfahren zur Bestimmung des Standorts durch Anfragen an das HLR und Zählung des LAC funktioniert eher in der Theorie als in der Praxis. In der Praxis weiß der Angreifer entweder, wo sich das Opfer physisch befindet, oder kann nicht in dieselbe Zelle wie das Opfer gelangen. Wenn der Angreifer nicht dieselbe Zelle abhören kann, in der sich das Opfer befindet, funktioniert die Methode nicht. Im Gegensatz zur Demo gibt es in Wirklichkeit Tausende von Paging-Nachrichten in einem Lastdurchschnitts-LA. Außerdem funktioniert das Paging nicht zum Zeitpunkt des Sendens, sondern in bestimmten Zeitfenstern und in Stapeln (gemäß Paging-Gruppen mit eigenen Warteschlangen, deren Anzahl der Rest der Division von IMSI durch die Anzahl der Kanäle ist, die unterschiedlich sein können in jeder Zelle), was wiederum die Implementierung erschwert .

4) Nehmen wir an, LA wird gefunden. Jetzt müssen wir die Antwort des Abonnenten „fühlen“. Der Telefonsender hat eine Leistung von 1-2 Watt. Dementsprechend ist es auch eine Aufgabe (keine leichte), es aus einer Entfernung von mehreren zehn Metern zu scannen. Es stellt sich als Paradoxon heraus: LA umfasst beispielsweise eine ganze Region (Stadt). Darin befinden sich zum Beispiel 50 Zellen, die teilweise eine Reichweite von bis zu 30 km haben. Wir versuchen, Strahlung auf einer Rundstrahlantenne einzufangen und zu entschlüsseln. Um diese Aufgabe in dieser Ausführungsform zu erfüllen, ist viel Ausrüstung erforderlich. Gehen wir von der Prämisse aus, dass das Opfer in direkter Sichtlinie steht, d.h. die Entfernung, in der das Abhören realistischer aussieht, ein viel effektiveres und einfacheres Richtmikrofon. Es sei darauf hingewiesen, dass die Forscher bei der Demonstration ihre Telefone in einer Entfernung von 2 Metern abhören.

5) Die Bewegung der Beute zwischen den Zellen verursacht auch Probleme, weil man muss sich auch damit bewegen.

6) Die in der Demonstration verwendeten Telefone erfordern eine Hardwaremodifikation, sie müssen den Filter von der Antenne entfernen, sonst werden die „fremden“ Uplink-Telefone nicht „sehen“. Der Filter im Telefon wird benötigt, um nicht alle Frequenzen zu „hören“, sondern nur „die eigene“.

7) Ändert das Netz regelmäßig den Schlüssel (Rekeying) oder ändert die TMSI (keiner der Forscher hat dies berücksichtigt), dann funktioniert diese Methode gar nicht oder nur sehr schlecht (die Entschlüsselungszeit kann länger sein als die Gesprächszeit ).

8) Das Abhören des gesamten Netzwerks funktioniert nicht, Sie müssen die Telefonnummer kennen.

Wahrscheinlich kennen sogar Hausfrauen das Publikum WLAN-Hotspots unsicher. Was normale Benutzer nicht daran hindert, sie mit aller Macht zu verwenden - schließlich, wenn Sie nicht können, aber Sie langweilen und wirklich wollen, dann können Sie! Und ganz ohne VPN – obwohl die VPN-Funktion inzwischen auch in aufwändigen Antivirus-Produkten implementiert wird. Eine gesunde Alternative zu Wi-Fi wurde schon immer als normal angesehen Mobilfunkverbindung, zumal es jedes Jahr billiger wird und seine Geschwindigkeit höher ist. Aber ist es so sicher, wie wir denken? In diesem Artikel haben wir uns entschieden, die wichtigsten Fragen und Antworten zum Abfangen mobiler Daten zu sammeln und zu entscheiden, ob es sich lohnt, Angst vor einem normalen Benutzer zu haben, der weit entfernt von geheimen Geheimnissen ist.

Was ist ein IMSI-Interceptor?

Dies ist ein Gerät (die Größe eines Koffers oder auch nur ein Telefon), das verwendet wird Designmerkmal Mobiltelefone - um dem Mobilfunkmast den Vorzug zu geben, dessen Signal am stärksten ist (um die Signalqualität zu maximieren und den eigenen Stromverbrauch zu minimieren). Darüber hinaus muss in GSM (2G)-Netzen nur ein Mobiltelefon einem Authentifizierungsverfahren unterzogen werden (dies ist bei einem Mobilfunkmast nicht erforderlich) und kann daher leicht irregeführt werden, einschließlich der Deaktivierung der Datenverschlüsselung. Andererseits, universelles System UMTS (3G)-Mobilkommunikation erfordert eine Zwei-Wege-Authentifizierung; Es kann jedoch mit dem GSM-Kompatibilitätsmodus umgangen werden, der in den meisten Netzwerken zu finden ist. 2G-Netze sind immer noch weit verbreitet – Betreiber nutzen GSM als Backup-Netz an Orten, an denen UMTS nicht verfügbar ist. Ausführlichere technische Details der IMSI-Abhörung sind in einem Bericht von SBA Research verfügbar. Eine weitere prägnante Beschreibung, die zu einem Desktop-Dokument moderner Cyber-Spionageabwehr geworden ist, ist der im Herbst 2014 im Harvard Journal of Law & Technology veröffentlichte Artikel „Your Secret Skat, Not Secret Anymore“.

Wann tauchten die ersten IMSI-Abfangjäger auf?

Die ersten IMSI-Abfangjäger tauchten bereits 1993 auf und waren groß, schwer und teuer. "Es lebe die Haushalts-Mikroschaltung - mit vierzehn Beinen ... und vier Griffen." Die Hersteller solcher Abfangjäger waren an den Fingern abzuzählen, und die hohen Kosten beschränkten den Nutzerkreis auf ausschließlich staatliche Stellen. Allerdings werden sie jetzt billiger und weniger sperrig. Zum Beispiel baute Chris Page einen IMSI Interceptor für nur 1.500 US-Dollar und stellte ihn vor auf der DEF CON Konferenz im Jahr 2010. Seine Version besteht aus einem programmierbaren Radio und freier Open-Source-Software: GNU-Radio, OpenBTS, Asterisk. Alle für den Entwickler notwendigen Informationen sind gemeinfrei. Und Mitte 2016 bot der Evilsocket-Hacker seine Version eines tragbaren IMSI-Interceptors für nur 600 US-Dollar an.

Wie monopolisieren IMSI-Abfangjäger den Zugriff auf ein Mobiltelefon?

- Täuschen Sie Ihr Handy vor, es sei die einzige verfügbare Verbindung.

- Sie sind so konfiguriert, dass Sie ohne die Vermittlung eines IMSI-Abfangjägers nicht telefonieren können.

- Lesen Sie mehr über Monopolisierung in SBA Research: IMSI-Catch Me If You Can: IMSI-Catcher-Catchers.

Das Angebot an verkauften Abfangjägern wird respektiert. Was ist mit Handarbeiten?

- Heute (im Jahr 2017) bauen unternehmungslustige Techniker IMSI-Abfangjäger aus handelsüblichen High-Tech-Boxkomponenten und einer leistungsstarken Funkantenne für unter 600 US-Dollar (siehe Evilsockets Version des IMSI-Abfangjägers). Hier geht es um stabile IMSI-Abfangjäger. Es gibt aber auch experimentelle, billigere, die instabil arbeiten. Beispielsweise wurde 2013 auf der Black Hat-Konferenz eine Version des instabilen IMSI-Interceptors mit einem Gesamtpreis von 250 US-Dollar für Hardwarekomponenten vorgestellt. Heute wäre eine solche Umsetzung noch günstiger.

- Wenn wir außerdem berücksichtigen, dass moderne westliche Hightech-Militärausrüstung eine offene Architektur hat Hardware- und Open-Source-Software (dies ist heute eine Voraussetzung, um die Kompatibilität von Software- und Hardwaresystemen sicherzustellen, die für militärische Zwecke entwickelt wurden), haben Entwickler, die an der Herstellung von IMSI-Abfangjägern interessiert sind, alle Trümpfe dafür. Über diesen aktuellen militärischen Hightech-Trend können Sie im Magazin Leading Edge nachlesen (siehe Artikel „Die Vorteile der SoS-Integration“, erschienen in der Februar-Ausgabe 2013 des Magazins). Ganz zu schweigen davon, dass das US-Verteidigungsministerium kürzlich seine Bereitschaft bekundet hat, 25 Millionen US-Dollar an einen Auftragnehmer zu zahlen, der ein effektives RFID-System entwickeln würde (siehe die monatliche Ausgabe von Military Aerospace vom April 2017). Eine der Hauptanforderungen an dieses System ist, dass seine Architektur und seine Komponenten offen sein müssen. Daher ist die Offenheit der Architektur heute eine unabdingbare Voraussetzung für die Kompatibilität von Soft- und Hardwaresystemen, die für militärische Zwecke entwickelt wurden.

- Daher müssen Hersteller von IMSI-Interceptoren nicht einmal über große technische Qualifikationen verfügen – sie müssen lediglich in der Lage sein, eine Kombination bestehender Lösungen auszuwählen und diese in eine Box zu packen.

- Hinzu kommt, dass moderne Mikroelektronik, die in exorbitantem Tempo billiger wird, es Ihnen ermöglicht, Ihr Handwerk nicht nur in eine Kiste, sondern sogar (!) in einen Chip (siehe Beschreibung des SoC-Konzepts) und noch mehr zu packen - On-Chip einrichten drahtloses Netzwerk(siehe die Beschreibung des NoC-Konzepts unter demselben Link), das herkömmliche Datenbusse ersetzt. Was können wir über IMSI-Abfangjäger sagen, wenn sogar technische Details über die Hardware- und Softwarekomponenten des hochmodernen amerikanischen F-35-Jägers heute öffentlich zugänglich sind.

Kann ich Opfer eines „versehentlichen Abfangens“ werden?

Gut möglich. IMSI-Interceptoren imitieren einen Mobilfunkmast und lauschen dem gesamten lokalen Verkehr ab – dazu gehören unter anderem die Gespräche unschuldiger Passanten (lesen Sie „Enthüllungen der älteren Schwester von Big Brother“). Und das ist das Lieblingsargument von „Datenschutzanwälten“, die sich gegen den Einsatz von IMSI-Abfangjägern durch Strafverfolgungsbehörden wehren, die mit dieser Hightech-Ausrüstung Kriminelle jagen.

Wie kann ein IMSI-Interceptor meine Bewegungen verfolgen?

- Am häufigsten werden IMSI-Interceptoren, die von lokalen Strafverfolgungsbehörden verwendet werden, für die Rückverfolgung verwendet.

- In Kenntnis der IMSI des Zielmobils kann der Bediener den IMSI-Interceptor programmieren, um mit dem Zielmobil zu kommunizieren, wenn es sich in Reichweite befindet.

- Sobald die Verbindung hergestellt ist, verwendet der Bediener einen RF-Mapping-Prozess, um die Richtung des Ziels herauszufinden.

Können sie meine Anrufe abhören?

- Dies hängt vom verwendeten IMSI-Interceptor ab. Abfangjäger mit grundlegender Funktionalität fixieren einfach: "Es gibt so und so ein Mobiltelefon an so und so einem Ort."

- Um Gespräche mithören zu können, benötigt ein IMSI-Interceptor einen zusätzlichen Satz von Funktionen, die Hersteller gegen eine zusätzliche Gebühr einbauen.

- 2G-Anrufe können einfach abgehört werden. IMSI-Interceptoren stehen ihnen seit mehr als einem Jahrzehnt zur Verfügung.

- Die Kosten für einen IMSI-Interceptor hängen von der Anzahl der Kanäle, der Reichweite, der Verschlüsselungsart, der Signalcodierungs-/decodierungsrate und davon ab, welche Funkschnittstellen abgedeckt werden sollen.

Fortsetzung nur für Mitglieder verfügbar

Option 1. Treten Sie der „Site“-Community bei, um alle Materialien auf der Site zu lesen

Die Mitgliedschaft in der Community während des angegebenen Zeitraums gibt Ihnen Zugriff auf ALLE Hacker-Materialien, erhöht Ihren persönlichen kumulativen Rabatt und ermöglicht es Ihnen, eine professionelle Xakep-Score-Bewertung zu sammeln!

Hören Handy - eine der Methoden des unbefugten Zugriffs auf personenbezogene Daten. Beinhaltet das Abfangen und Entschlüsseln von GSM-Paketen (digitaler Kommunikationsstandard, der in Mobiltelefonen verwendet wird), SMS- und MMS-Nachrichten.

Das Risiko, in die Privatsphäre der Besitzer von Telefonen, Smartphones und Tablets bzw. in ihre Verhandlungen und Korrespondenz einzudringen, wächst von Tag zu Tag. Geräte, die den Fluss von Funksignalen scannen und analysieren, spezielle Software zum Entschlüsseln von GSM und andere technische und Software-Tricks sind heute zugänglicher als je zuvor. Wenn Sie möchten, können Sie sie kaufen oder sogar kostenlos erhalten (Dienstprogramme). Das Abhören eines Mobiltelefons ist jetzt nicht nur das Vorrecht der Sonderdienste.

Wer zapft Telefone ab

Das Kontingent derjenigen, die den Inhalt privater Gespräche und SMS-Nachrichten wissen möchten, ist groß genug, es umfasst sowohl Amateurspione als auch erfahrene Profis. Diese Menschen haben jeweils unterschiedliche Ziele und Absichten.

Die Telefonüberwachung erfolgt durch:

- Strafverfolgungsbehörden - zur Verhinderung von Terroranschlägen, Provokationen, zur Erhebung von Beweismitteln im Rahmen des operativ-ermittlungstechnischen Verfahrens, zur Suche nach Tätern. Mit schriftlicher Genehmigung der Staatsanwaltschaft oder des Gerichts dürfen sie Telefongespräche in allen drahtlosen (einschließlich GSM) und drahtgebundenen Vermittlungsleitungen abhören und aufzeichnen.

- Geschäftliche Konkurrenten - Sie wenden sich an die Profis für Industriespionage: Sammeln von kompromittierenden Beweisen über das Management eines Konkurrenzunternehmens, Ermitteln von Geschäftsplänen, Produktionsgeheimnissen, Informationen über Partner. Sie sparen kein Geld und Mühe, um ihr Ziel zu erreichen, sie verwenden die neueste Ausrüstung und hochkarätige Spezialisten.

- Enger Kreis (Familienmitglieder, Freunde, Bekannte) - je nach Bonität wird der Telefonverkehr selbstständig überwacht (nach kurzer Einarbeitung in die Technik). Oder sie wenden sich hilfesuchend an „Handwerker“, die den Service zu erschwinglichen Preisen anbieten. Die Motive für Spionage sind überwiegend häuslicher Natur: Eifersucht, Erbteilung, Intrige, übertriebene Sorgfalt, banale Neugier.

- Betrüger und Erpresser - ausschließlich in Eigenregie betreiben. Opfer (mobile Teilnehmer) gezielt auswählen. Beim Abhören von Gesprächen erfahren sie alle interessanten Informationen (Geschäftsaktivitäten, Besprechungen, unmittelbare Pläne, Bekanntenkreis). Und dann verwenden sie es in Verbindung mit Social-Engineering-Methoden, um den Besitzer des Telefons zu beeinflussen, um ihn um Geld zu locken.

- Hacker - Führen Sie hauptsächlich das Abhören von Gesprächen durch Software-Tools- Viren. Aber manchmal verwenden sie auch Geräte, die GSM scannen. Die Opfer des Angriffs werden zufällig ausgewählt, nach dem Prinzip „Wer wird erwischt“. Ihr Interesse gilt der Gewinnung von Informations-"Trophäen". Wortspiele aus privater Telefonluft, lustige Missverständnisse, Showdowns werden von digitalen Hooligans in verschiedenen Online-Publikationen zur Belustigung der Besucher ausgelegt.

- Joker - meist bekannte Opfer. Sie organisieren "einmalige" Spionage aus "Spaß", einem Streich oder um eine Art Überraschung zu machen. Obwohl sie manchmal der abscheulichen Versuchung erliegen, nachdem sie aus den Lippen der zugehörten Gesprächspartner ein Geheimnis aus ihrem persönlichen oder geschäftlichen Leben gehört haben.

Mobile Hörmethoden

1. Installation des "Bugs"

Die traditionelle Methode der Überwachung, aber dennoch effektiv und finanziell erschwinglich. Ein winziges Gerät von der Größe eines Stecknadelkopfes (oder noch kleiner) wird in nicht mehr als 10 Minuten im Telefon des Opfers installiert. Gleichzeitig wird seine Anwesenheit sorgfältig maskiert, visuell und hardwaremäßig.

Der "Wanze" wird von einer Batterie betrieben, funktioniert also auch, wenn keine Telefongespräche geführt werden, dh er "lauscht" ständig auf den umgebenden Raum innerhalb des Mikrofon-Empfindlichkeitsradius. Tonübertragungen über GSM-Verbindung oder über einen vorgegebenen Funkkanal, je nach technischer Ausführung des Gerätes.

2. Abfangen des GSM-Signals

Aus technischer Sicht eine der schwierigsten Methoden. Aber zusammen mit diesem und einem der produktivsten, mächtigsten. Sein Funktionsprinzip basiert auf dem unbefugten Zugriff auf einen privaten GSM-Kanal und der anschließenden Entschlüsselung seiner Pakete. Der Signal-Interceptor installiert Scan-Ausrüstung mit integrierter Software, die entwickelt wurde, um Signale zwischen dem Repeater-Turm und dem Teilnehmer zu „lesen“. Und dann, nachdem darauf gewartet wurde, dass die Verbindung hergestellt wird (wenn nach einer bestimmten Nummer gesucht wird), beginnt es mit dem Abhören.

Mobile Verschlüsselungsalgorithmen

Alle Mobilfunkbetreiber verwenden geheime Datenverschlüsselungsalgorithmen, um Signale zu verschlüsseln. Jeder von ihnen dient der Erfüllung bestimmter Aufgaben:

- A3 - verhindert das Klonen von Telefonen (schützt das Autorisierungsverfahren);

- A5 - verschlüsselt die digitalisierte Sprache der Abonnenten (gewährleistet die Vertraulichkeit der Verhandlungen);

- A8 ist ein Service-Crypto-Key-Generator, der die von den A3- und A5-Algorithmen erhaltenen Daten verwendet.

Abfangjäger konzentrieren ihre Aufmerksamkeit auf den A5-Algorithmus (der Sprache maskiert), den sie abfangen und entschlüsseln. Aufgrund der Besonderheiten beim Export des A5-Kryptosystems wurden zwei Versionen davon entwickelt:

- A5/1 - für westeuropäische Länder;

- A5/2 (abgespeckte, schwache Version) für andere Länder (einschließlich der GUS-Staaten).

Die Essenz des A5-Algorithmus war lange Zeit ein Mysterium hinter sieben Siegeln, ein technologisches Geheimnis auf der Ebene eines Staatsgeheimnisses. Anfang 1994 hatte sich die Situation jedoch radikal geändert - es tauchten Quellen auf, die die Grundprinzipien der Verschlüsselung im Detail enthüllten.

Bis heute ist der interessierten Öffentlichkeit fast alles über den A5 bekannt. Kurz gesagt: A5 erzeugt einen 64-Bit-Schlüssel durch ungleichmäßiges Verschieben von drei linearen Registern, deren Länge jeweils 23, 22 und 19 Bit beträgt. Trotz der hohen Hacking-Resistenz des Schlüssels haben Hacker gelernt, ihn auf Geräten mit mittlerer Leistung zu "öffnen" - sowohl in der starken (/1) als auch in der schwachen Version (/2). Sie verwenden spezielle (von ihnen entwickelte) Software, die das A5-„Gewirr“ mit einer Vielzahl von Kryptoanalysemethoden enträtselt.

Abhör- und Überwachungsausrüstung

Die ersten mobilen Abhörgeräte erschienen unmittelbar nach der Verabschiedung des GSM-Standards. Es gibt ungefähr 20 Top-Lösungen, die von privaten und juristischen Personen aktiv zum Abhören verwendet werden. Ihre Kosten schwanken zwischen 2 und 12.000 US-Dollar. CM. Budyonny - Konstrukteure haben die Abteilungen des Innenministeriums mit Abhörgeräten ausgestattet.

Jedes GSM-Interceptor-Modell (Sniffer) erfüllt unabhängig von den technischen Eigenschaften (Design, Geschwindigkeit, Kosten) die folgenden Funktionen:

- Kanalsuche, aktive Erkennung;

- Steuerung des Steuer- und Sprachkanals des Repeaters/Mobiltelefons;

- Signalaufzeichnung auf externe Medien (Festplatte, USB-Stick);

- Identifizierung von Telefonnummern von Teilnehmern (angerufen und anrufend).

Die folgenden Geräte werden aktiv zur Überwachung mobiler Kanäle verwendet:

- GSM Interceptor Pro - deckt einen Versorgungsbereich von 0,8-25 km ab, unterstützt A1 / 1 und / 2;

- PostWin ist ein Komplex, der auf einem PC der Klasse P-III basiert. Zusätzlich zu GSM-900 fängt es AMPS/DAMPS- und NMT-450-Standards ab;

- SCL-5020 ist ein in Indien hergestelltes Gerät. Ermittelt die Entfernung zum Repeater, kann bis zu 16 GSM-Kanäle gleichzeitig abhören.

3. Ändern der "Firmware" des Telefons

Nach einer technischen Modifikation kopiert das Telefon des Opfers alle Gespräche und sendet sie über GSM, Wi-Fi, 3G und andere relevante Kommunikationsstandards (optional) an den Hacker.

4. Einschleppung von Viren

Nachdem das Betriebssystem eines Smartphones infiziert wurde, beginnt ein spezieller Spionagevirus, verdeckt „Datenaufzeichnungsfunktionen“ auszuführen – das heißt, er erfasst alle Gespräche und leitet sie an Eindringlinge weiter. Die Verbreitung erfolgt in der Regel in Form von infizierten MMS-, SMS- und E-Mail-Nachrichten.

Maßnahmen zum Schutz Ihres Mobiltelefons vor Lauschangriffen

- Durch die Installation einer Sicherheitsanwendung im Betriebssystem des Telefons, die die Verbindung zu falschen Repeatern verhindert, werden die Kennungen und Signaturen der Basen überprüft Mobilfunkbetreiber, erkennt verdächtige Kanäle und Spyware und blockiert andere Programme am Zugriff auf das Mikrofon und die Videokamera. Top-Lösungen: Android IMSI-Catcher Detector, EAGLE Security, Darshak, CatcherCatcher

- Durchführung einer technischen Diagnose des Akkus: Beim Hören entlädt er sich schnell, erwärmt sich, wenn das Telefon nicht benutzt wird.

- Sofortige Reaktion auf verdächtige Telefonaktivität (die Hintergrundbeleuchtung leuchtet zufällig auf, unbekannte Anwendungen werden installiert, während Gesprächen treten Interferenzen, Echos und pulsierende Geräusche auf). Es ist notwendig, sich an die Reparaturwerkstatt zu wenden, damit die Spezialisten das Telefon auf das Vorhandensein von "Fehlern" und Viren untersuchen.

- Ausschalten des Telefons durch Entfernen des Akkus idealerweise nachts - legen Sie den Akku nur in das Telefon ein, um ein ausgehendes Gespräch zu führen.

Wie dem auch sei, wenn jemand Ihr Telefon abhören möchte, wird er dies früher oder später alleine oder mit Hilfe eines anderen tun können. Verlieren Sie niemals die Wachsamkeit und ergreifen Sie bei der geringsten Manifestation von Signalabhörsymptomen geeignete Maßnahmen.

uptostart.ru Nachrichten. Spiele. Anweisungen. Internet. Sekretariat.

uptostart.ru Nachrichten. Spiele. Anweisungen. Internet. Sekretariat.