GSM-kuuntelu

*GSM 900* Sieppaus

Tuote *GM* on suunniteltu vastaanottamaan ja käsittelemään signaaleja

standardi GSM-900, 1800 sekä salaussuojauksen puuttuessa että sen ollessa läsnä

(algoritmit A5.1 ja A5.2).

"GM" sallii:

- ohjaa suoraa ohjausta tai äänikanavaa (säteily

pohjat)

- valvoa taaksepäin suunnattua ohjausta tai äänikanavaa (säteily

putket)

- Selaa kaikkia kanavia etsimään aktiivisia tietystä sijainnista

- Selaa kanavia valikoivasti ja aseta niiden uudelleenhakuaika

- järjestää päästä päähän -kuuntelu

- järjestää valikoivan kuuntelun tunnetulla TMSI:llä, IMSI:llä, IMEI:llä,

AON-numero, Ki.

- Tallenna keskustelu automaattisesti kiintolevylle

- hallitse keskustelua ilman tallennusta

- etsi aktiivinen tilaaja (avoimille kanaville)

- korjata matkapuhelintilaajan valitseman numeron

- korjaa soittajan puhelinnumero matkapuhelimeen (jos

käytössä soittajantunnistusjärjestelmä)

- näyttää kaikki rekisteröinnit kanavalla

Tuote sisältää kaksi vastaanottokanavaa - eteenpäin ja taaksepäin.

Salaussuojauksen puuttuessa *GM* voi toimia kahdessa tilassa:

- haku aktiivinen matkapuhelintilaaja.

Salaussuojauksen läsnä ollessa vain tilassa

- aseman ohjauskanavan ohjaus (eteenpäin ja taaksepäin);

Kun valvotaan aseman ohjauskanavaa, *GM* määrittää seuraavat asiat

kunkin yhteyden parametrit:

- IMSI tai TMSI (ohjattavan toimintatavasta riippuen

verkkoni, tukiasema lähettää nämä signaalit);

- IMEI (kun tukiasema pyytää ja kun energia

Matkaviestintilaajan saatavuus, koska säteily on kiinteää

putket);

- valittu numero (kun yhteys muodostetaan matkapuhelimella

tilaajan ja hänen energiansaatavuutensa suhteen, koska tässä tapauksessa

putken säteily);

- ANI-numero (kun tukiasema lähettää sen).

Aktiivisessa tilaajahakutilassa tarkkaillaan mitä tahansa seuraavaa puhelua.

yhdiste. Tässä tilassa *GM* skannaa jatkuvasti koko alueen ja

kun aktiivinen tilaaja havaitaan, se vaihtaa ohjaustilaan (tietenkin

jos tilaaja puhuu parhaillaan, koska laite käynnistää lähettimen

vain puhelun ajaksi). Tarvittaessa (jos tämä keskustelu ei ole

kiinnostunut) käyttäjä voi nollata ohjaustilan ja "GM" siirtyy jälleen kohtaan

skannaustilaan, kunnes se löytää toisen aktiivisen osapuolen. tila

aktiivisen tilaajan etsimistä on suositeltavaa käyttää ylläpidossa. AT

*GM* ei havaitse tilaajatunnisteita tässä toimintatilassa!

Tukiaseman ohjauskanavaa valvottaessa on kaksi vaihtoehtoa

toimii:

- läpimenotilassa

- ominaisuuden valintatilassa

Päästä päähän -tilassa ensimmäinen käytettävissä oleva keskustelu

valvottu solu, ja kaikki rekisteröinnit näytetään. Jos annetaan

keskustelu ei ole kiinnostavaa, niin ohjaus voidaan lopettaa painamalla painiketta

Tauko.

Valintatilassa vain yhteydet tietyllä

TMSI-, IMSI-, IMEI-, ANI-numero tai valittu numero. Valintalista

sisältää jopa 200 tunnistetta. Suljetun kanavan ohjauksessa

kryptomoodin valinta suoritetaan tunnetun Ki:n mukaan, mikä sallii

tunnistaa tilaajan yksilöllisesti ilman TMSI-, IMSI- tai IMEI-tunnusta.

Valintalistalla on enintään 40 tilaajaa.

*GM* on valmistettu monoblokin muodossa, jonka mitat ovat 450x250x50 mm. Ohjaus

työ *GM* suoritetaan ulkoisesta PC:stä (on mahdollista kytkeä

kannettava tietokone) RS-232-sarjaportin kautta.

Paketti sisältää laitteen ohjelmistoineen,

sallimalla Ki-parametrin lukemisen SIM-kortilta, lukeminen tapahtuu sisään

10 tunnin sisällä.

*GM* saa virtansa 220V AC:sta. niin

Tasajännite 12 V, esimerkiksi auton sisäverkosta.

Tilauksesta on mahdollista valmistaa kanavia 1800 MHz ja 450 MHz alueella.

Lyhenne ja nimitykset

TMSI - matkaviestintilaajan väliaikainen tunniste (numero).

IMSI - kansainvälinen matkapuhelintilaajan tunnus

IMEI - kansainvälinen laitteiston tunnusnumero

mobiili

asemat

Ki – tilaajan henkilökohtainen todennusavain

1. Kompleksi on suunniteltu vastaanottamaan signaaleja TTT-järjestelmästä.

2. Kompleksissa on kaksi vastaanotto- ja käsittelykanavaa - yksi alueen yläosassa ja toinen alaosassa.

3. Kompleksi tarjoaa virityksen mille tahansa 124 mahdollisesta ohjauskanavasta.

4. Kompleksin toiminnan aikana kaksi tilaa on mahdollista:

- ilman valintaa;

- valinnalla.

Valintataulukko voi sisältää enintään 40 tunnistetta.

Tunniste koostuu IMSI:stä ja IMEI:stä (on mahdollista määrittää vain IMSI tai vain IMEI).

Kompleksi suorittaa valinnan IMSI:llä, IMEI:llä ja TMSI:llä. TMSI:n valinta kompleksin käynnistämisen jälkeen

tarjotaan vasta saatuaan komennon tietyllä IMEI- tai IMSI-koodilla.

Huomio! IMEI - luurin tunnusnumero (sen valmistajan määrittämä). IMSI -

tilaajan kansainvälinen tunnus (tallennettu SIM-kortille). Yleensä ei ole suoraa

vastaa tilaajan kaupunkinumeroa. Vastaavuustaulukon laatii operaattori (myöntävä yritys

putket).

5. Lähtevän numeron tunnistus annetaan.

6. Handover-tilaa kehitetään.

7. A5-algoritmien mukaista käsittelyä ei tarjota.

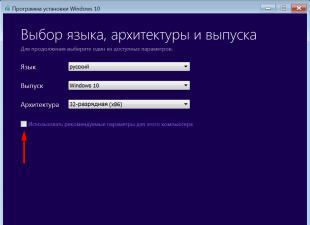

8. Kompleksia ohjaa Windows-ohjelma sarjaportin kautta.

9. Ilmoittautuminen voidaan suorittaa sekä nauhurilla että sound blasterilla.

10. Kun virta kytketään päälle, kompleksi siirtyy aktiiviseen tilaajahakutilaan. Sen löytämisen jälkeen

kompleksi menee vastaanottotilaan. Tilaajan nollaus tarjotaan. Tässä tilassa ohjaus

tietokonetta ei tarvita. Tässä tilassa tilaajatunnuksia ei määritetä.

Ohjausohjelman käynnistämisen jälkeen kompleksi siirtyy määritellyn kanavan ohjaustilaan

hallinnointi (kohtien 3 ... 5 täytäntöönpano varmistetaan).

LYHYT JÄRJESTELMÄN KUVAUS.

Järjestelmän laaja käyttö alkoi vuonna 1993 perustamalla MTS ja

luvan saaminen käyttää taajuuksia 890 - 915 MHz ja 935 - 960 MHz ilman 10 MHz,

tarkoitettu tutkan toimintaan.

Avoimen lehdistön mukaan niitä on tällä hetkellä 180 000 ja 220 000 välillä

käyttäjiä. Talousindikaattoreiden mukaan järjestelmä on melko kallis ja sen käyttäjät mm

pääsääntöisesti on olemassa ns. keskiluokkaan (ainakin) kuuluva yhteiskunnan kerros.

Tämä seikka loi edellytykset ja tarpeen kehittää tiedon hallintakeinoja,

järjestelmä kiertää verkossa.

Tämä standardi on yleistynyt alueilla, joilla on suuri väestötiheys.

Järjestelmä on tällä hetkellä käytössä ja toiminnassa seuraavissa kaupungeissa:

- MOSKVA;

- PIETARI;

- SAMARA;

- TOLYATTI;

- ROSTOV-ON-DON;

- KALUGA;

- SEVERODVINSK;

- MURMANSK;

- SMOLENSK;

- TULA;

- PSKOV;

- RYAZAN;

- VLADIMIR;

- ARKANGELSK;

- PETROZAVODSK.

- KYIV

- DNEPROPETROVSK

- DONETSK

- ODESSA

Järjestelmän käyttöönotto joissakin muissa kaupungeissa, kuten Jaroslavlissa, on myös päättymässä.

Standardi tarjoaa automaattisen verkkovierailun noin 58 maassa ympäri maailman.

Järjestelmän etuja ovat digitaalinen tiedonsiirtomenetelmä, suuri määrä

samanaikaisesti palvelevat tilaajat, kaksosten luomisen vaikeus (SIM-kortin kloonaus), mukavuus

tilaajatoiminta, mahdollisuus tunnistaa varastetut laitteet laillisia SIM-kortteja käytettäessä ja

jne.

Yllä olevat tekijät ovat määrittäneet ohjainten luomisen toteutettavuuden.

MOMPLEKSIIN TOIMINTAAN PERUSALGORITMIT.

Radioliikenteen käsittelyalgoritmit tarjoavat täydellisimmän ja laadukkaimman pääsyn

verkossa kiertäviä tietoja, ja voit myös lisätä kompleksin ominaisuuksia milloin

uusia standardeja muuttamatta perusasioita ohjelmisto lisäämällä lisää

moduulit. Näitä ovat esimerkiksi suunniteltu puhetehosteisen vokooderin käyttöönotto,

data- ja faksilähetykset. Kompleksin koekäytön aikana on mahdollista jalostaa

tilat tiettyjä käyttäjän tehtäviä varten.

Kompleksia käytetään kiinteissä ja mobiiliversioissa.

TYÖTAVAT.

(perustoimitussarja)

Skannaustilan avulla voit määrittää tukiasemien näkyvät taajuudet seisomapisteessä sekä

verkon perusasetukset. Työn aikana tarjotaan aikavalinta tietyn taajuuden analysointiin ja

ohjauskanavien toimintatapa analysoidaan. Tämä tila tarjoaa optimaalisen

vastaanottaa polun määritykset. Valittu kokoonpano voidaan ladata tai tallentaa lennossa.

Manuaalinen skannaustila #1 tarjoaa automaattinen tunnistus ladatut kanavat

näkyvät taajuudet, jotka osoittavat toiminnan olemassaolon. Antaa operaattorin valita, mikä aktiivinen

puhevälit. Jos radion näkyvyysalueella on tilaaja, se tarjoaa kaksisuuntaisen vastaanoton.

Manuaalinen skannaustila #2 tarjoaa automaattisen virityksen näkyville taajuuksille

pysähtyä aktiivisilla taajuusväleillä ja muodostaa jopa neljä dupleksia päästä päähän -tilassa

kone. Kun aktiivinen kanava on poistettu käytöstä, automaattinen haku jatkuu. Mahdollista jatkaa

skannaus operaattorikomennoilla. Tämän tilan avulla voit korjata neuvottelut koneessa

suurimman mahdollisen kanavamäärän operaattorin puuttuessa tai läsnä ollessa. Käytetään pääasiassa

vähän liikennettä esimerkiksi silloin, kun yöllä ei ole kuljettajaa tai kun on vähän

näkyviä taajuuksia. Tarjoaa kaksisuuntaisen vastaanoton jälkimmäisen läsnä ollessa radionäkyvyysalueella.

Tilapäisten numeroiden käyttötapa sallii valitut ohjauskanavat (enintään kuusi)

varmistaa automaattinen viritys tilapäisiin tilaajamääriin tilastoilla ja valittaessa

kiinnostava tilaaja saatujen tietojen mukaan tai rekisteröityessään uudelleen verkkoon työskennellessään

mobiiliversio, syötä se tietokantaan ja seuraa jatkuvasti jatkuvalla valvonnalla.

Vakiosäädön todennäköisyys riippuu jakotaajuuksien lukumäärästä (10-12, todennäköisyys

on 80%) sekä liikkeen nopeus (jopa 80 km / h käytetyn signaalin standardin mukaan).

Lisätoimitussarja.

Energian määritystila #1 mahdollistaa energeettisesti käytettävissä olevan määrän määrityksen

määrittää aktiiviset taajuudet ja antaa tuloksen operaattorille tämän käskystä,

kanavan asettaminen vastaanottoa ja samanaikaista duplex-vastaanottoa varten. Vastaanottokanavien määrä - jopa neljä

dupleksit.

Energian määritystila #2 mahdollistaa energeettisesti käytettävissä olevan määrän määrityksen

tilaajille kannettavien laitteiden valikoimassa. Voit tarjota automaattisen skannausalueen

aktiivisten taajuuksien määrittäminen ja automaattinen viritys aktiivisille aikaväleille neuvottelujen kiinnittämisellä. Tekijä:

Kun istunto päättyy, automaattinen ohjaus jatkuu.

Laajennetun version mukana toimitetaan moduuli, jonka avulla voit määrittää ja tunnistaa milloin

kannettavan laitteen läsnäolo radionäkyvyysvyöhykkeellä, kiinteän tai matkaviestintilaajan numero milloin

soita tukiaseman suuntaan sekä suorita tunnistus IMEI-numeroa ohittaessaan

tilaaja.

Venäjän alueet, joilla MTS-tilaajat voivat käyttää viestintäpalveluita:

(tiedot 6. huhtikuuta)

1. MTS

Moskova, Moskovan alue, Tver, Tverin alue, Syktyvkar, Ukhta, Kostroma, Komin tasavalta.

2. Russian Telephone Company (RTK) - kytketty MTS-kytkimeen

Vladimir, Vladimirin alue, Kaluga, Kalugan alue, Pihkova, Ryazan, Ryazanin alue, Smolensk,

Smolenskin alue, Tula, Tulan alue

3. Recomm

Eagle, Lipetsk.

4. Tambovin tietoliikenne

Tambov, Michurinsk.

5. Kansallinen verkkovierailu

Kaupunki, operaattori Palvelualue

1. Pietari

Luoteis GSM

(250 02)

Arkangeli,

Vologda,

Leningradin alue.,

Murmansk,

Suuri Novgorod,

Petroskoi,

Severodvinsk,

Tšerepovets

2. Samara

SMARTS

(250 07)

Astrakhan,

Toljatti,

Ufa

3. Rostov-on-Don

Dontelecom

(250 10)

Azov,

Taganrog

4. Krasnodar

Kuban GSM

(250 13)

Adler, Anapa,

Gelendzhik,

Pikanäppäin,

Dagomys, Yeysk,

Lazarevskaja, Matsesta,

Krasnaja Polyana,

Dinskaya, Novorossiysk,

Tuapse, Sotši,

Timashevsk, Temryuk,

Krymsk, Khosta

5. Jekaterinburg

Uraltel

(250 39)

6. Nižni Novgorod

NSS

(250 03)

(!!! Lähtevään viestintään tarvitset

kansainvälinen pääsy)

7. Stavropol

Tulee TeleSot

(250 44)

Essentuki,

Nevinomissk,

Kislovodsk,

Pyatigorsk,

Kivennäisvesi

8. Novosibirsk

CCC 900

(250 05)

9. Omsk

Matkaviestinjärjestelmät

(250 05)

10. Surgut

Ermak RMS

(250 17)

Langepas,

Nižnevartovsk,

Megion,

Hanti-Mansiysk,

Neftyugansk

11. Habarovsk

Kaukoidän solukko

järjestelmät-900

10

(250 12)

12. Kaliningrad

EXTEL

(250 28)

Kansainvälinen verkkovierailu

Maaoperaattorit

1. Itävalta 1. MobilKom

2. max mobiili. Televiestintäpalvelu

3. Yhdistä

2. Australia 4. Telstra

3. Azerbaidžan (IVS) 5. Azercell

4. Andorra 6. STA

5. Bahrain 7. Batelco

6. Belgia 8. Belgacom Mobile

9 Mobistar S.A.

7. Norsunluurannikko 10. SIM

8. Bulgaria 11. MobilTel AD

9. Iso-Britannia 12. Vodafone Ltd.

13. Cellnet

14. Oranssi GSM-1800

10. Unkari 15. Westel 900 GSM Mobile

16. Pannon GSM

11. Saksa 17. DeTeMobile (D-1)

18. Mannesmann Mobilfunk (D-2)

12. Kreikka 19. Panafon S.A.

20. STET Hellas

13. Georgia (IVS) 21. Geocell

22 Magticom Ltd

14. Hong Kong 23. Hong Kong Telecom CSL

24. Hutchison Telephone Comp.

25.SmarTone Mobile Communications

15. Gibraltar 26. Gibtel

16. Tanska 27. Sonofon

28 TeleDanmark Mobil A/S

17. o. Jersey 29. Jersey Telecoms

18. Italia 30. TIM

31. Omnitel Pronto Italia S.p.A.

19. Islanti 32. Lands siminn

33.TAL

20. Espanja 34. Airtel Movil, S.A.

35. Telefonica Moviles

21. Indonesia 36. Satelindo

37. PT Excelcomindo Pratama

38. Telkomsel

22. Irlanti 39. Aircell

40. Esat Digifone

23. Kypros 41. CYTA

24. Kiina 42. China Telecom

25. Latvia 43. LMT

44. Baltcom GSM

26. Liettua 45. Bite GSM

46. Omnitel

27. Libanon 47. LibanCell

48. FTML S.A.L.

28. Luxemburg 49. P&T Luxembourg

50. Tango

29. o. Maine 51. Manx Telecom Ltd.

30. Macao 52. Yhteisön tavaramerkki

31. Makedonia 53. GSM MobiMak

11

32. Mauritius 54. Cellplus

33. Malesia 55. Celcom

34. Malta 56. Telecell Limited

57 Vodafone Malta

35. Moldova 58. Voxtel

36. Norja 59. Telenor Mobil AS

60. NetCom GSM as

37. Uusi-Seelanti 61. BellSouth New Zealand

38. Alankomaat 62. Libertel B.V.

63. KPN Telecom

64. Telfort

39. UAE 65. Etisalat

40. Portugali 66. Telecel

67.TMN

41. Puola 68. Polska Telefonia Cyfrowa (ERA)

69. Polkomtel S.A.

70. Centertel GSM-1800

42. Romania 71. MobilFon SA

72. Mobil Rom

43. USA 73. Omnipoint

44. Singapore 74. SingTel Mobile (GSM 900/1800)

75.Mobile One

45. Slovakia 76. Globtel

77. EuroTel Bratislava

46. Slovenia 78. Mobitel

47. Thaimaa 79. Advanced info service (AIS)

48. Taiwan 80. Chunghwa Telecom LDM

81.GSM PCC

82. FarEasTone

83Mobitai Communications Corp.

49. Turkki 84. Telsim

85. Turkcell

50. Uzbekistan 86. Coscom

51. Ukraina 87. UMC

88. Kyivstar

89.URS

52. Suomi 90. Oy Radiolinja Ab

91. Sonera

53. Ranska 92. SFR

93 France Telecom

54. Kroatia 94. HPT

55. Tšekki 95. EuroTel Praha

96.RadioMobil

56. Ruotsi 97. Europolitan AB

98 Comviq GSM AB

99 Telia Mobile AB

57. Sveitsi 100. Swiss Telecom PTT

58. Sri Lanka 101. MTN

59. Viro 102. EMT

103. Radiolinja Eesti

104. AS Ritabell

60. Jugoslavia 105. Mobtel *Srbija* BK-PTT

106. ProMonte (Montenegro)

61. Etelä-Afrikka 107. MTN

108. Vodacom (Pty) Ltd

Sen voi tilata!

Tee omat johtopäätöksesi.

Ei niin kauan sitten tutkin HackRF:n mahdollisuuksia analysoida GSM-verkkojen liikennettä, laitteen kellosignaali kelluu jonkin verran, mutta joka tapauksessa tuloksena on pääsy erilaisiin järjestelmäviesteihin. Lisäksi oletan, että sinulla on linux asennettuna gnuradion kanssa ja olet myös hackrf:n ylpeä omistaja. Jos ei, voit käyttää live-cd:tä, joka on lueteltu foorumin Ohjelmisto-osiossa. Tämä on loistava vaihtoehto, kun hackrf toimii heti laatikosta otettuna.

Ensin meidän on määritettävä paikallisen GSM-aseman taajuus. Tätä varten käytin gprx:ää, joka tulee live-cd:n mukana. Kun olet analysoinut noin 900 MHz:n taajuudet, näet jotain tällaista:

Näet kiinteät kanavat taajuuksilla 952 MHz ja 944,2 MHz. Jatkossa nämä taajuudet ovat lähtökohtia.

Nyt meidän on asennettava Airprobe seuraavien komentojen avulla.

git-klooni git://git.gnumonks.org/airprobe.git

git-klooni git://git.gnumonks.org/airprobe.git

cd airprobe/gsmdecode

./bootstrap

./configure

tehdä

cd airprobe/gsm-vastaanotin

./bootstrap

./configure

tehdä

Asennus suoritettu. Nyt voimme vastaanottaa GSM-signaalin. Suorita wireshark komennolla

Valitse vastaanottavaksi laitteeksi "lo" ja valitse suodattimeksi gsmtap seuraavan kuvan mukaisesti:

Palaa nyt terminaaliin ja kirjoita

cd airprobe/gsm-receiver/src/python

./gsm_receive_rtl.py -s 2e6

Ponnahdusikkuna avautuu, ja sinun on poistettava automaattinen kerääminen käytöstä sekä asetettava liukusäädin maksimiasentoon. Seuraavaksi syötetään keskitaajuudeksi aiemmin saadut GSM-taajuudet.

Valitsemme myös huippu- ja keskiarvot jäljitysvaihtoehdot-osiossa alla olevan kuvan mukaisesti:

Näet, että vain oikea sekvenssisignaali (sininen kaavio) ylittää paikoin huippuarvon (vihreä kaavio), mikä osoittaa, että tämä on pysyvä kanava. Nyt meidän on aloitettava dekoodaus. Napsauta ikkunassa tämän saman taajuushypyn keskikohtaa. Saatat nähdä virheitä, mutta tämä on normaalia. Aloitin tietojen keräämisen tällä tavalla:

Nyt voit huomata, että gsm-data on tulossa wiresharkiin. Kuten artikkelin alussa mainitsin, kellosignaali kelluu, joten sinun on napsautettava piiriä asetetun taajuuden ylläpitämiseksi. Ohjelma toimii kuitenkin melko hyvin. Niin hauskalta kuin se kuulostaakin, hack-RF:n kääriminen pyyhkeeseen (tai vastaavaan) lisää kellosignaalin lämpöstabiilisuutta ja vähentää leviämistä. Yksinään et luultavasti pidä tätä menetelmää kovin hyödyllisenä, mutta mielestäni ainakin se osoittaa HackRF:n valtavan potentiaalin.

Siirrymme GSM-hakkerointiin. Artikkeleita A5/1:n haavoittuvuuksista ilmestyi noin 15 vuotta sitten, mutta A5/1-hakkerointia ei ole vielä esitelty julkisesti todellisessa maailmassa. Lisäksi, kuten verkon kuvauksesta voidaan nähdä, on ymmärrettävä, että itse salausalgoritmin murtamisen lisäksi on ratkaistava joukko puhtaasti teknisiä ongelmia, jotka yleensä jäävät huomiotta (myös julkisissa esittelyissä) . Suurin osa GSM-hakkerointiartikkeleista perustuu Eli Barkanin vuoden 2006 artikkeliin ja Karsten Nohin tutkimukseen. Barkan ym. osoittivat artikkelissaan, että siitä lähtien GSM:ssä virheenkorjaus menee ennen salausta (ja sen pitäisi olla päinvastoin), tietty hakutilan pienentäminen KC:n valinnassa on mahdollista ja tunnetun salatekstihyökkäyksen toteuttaminen (täysin passiivisella ilmakuuntelulla) hyväksyttävällä aika käyttämällä ennalta laskettua dataa. Artikkelin kirjoittajat itse sanovat, että häiriöttömästi vastaanotettaessa hakkerointia 2 minuutin sisällä tarvitaan 50 teratavua esilaskettua dataa. Samassa artikkelissa (osiossa A5/2) mainitaan, että ilmasta tuleva signaali tulee aina häiriöineen, mikä vaikeuttaa avaimen valintaa. A5 / 2:lle esitetään muokattu algoritmi, joka pystyy ottamaan huomioon häiriöt, mutta vaatii samalla kaksi kertaa enemmän esilaskettuja tietoja ja vastaavasti murtumisaika kaksinkertaistuu. A5/1:lle on osoitettu mahdollisuus rakentaa samanlainen algoritmi, mutta itse algoritmia ei ole annettu. Voidaan olettaa, että tässä tapauksessa on myös tarpeen kaksinkertaistaa esilasketun tiedon määrä. A5/1-avaimen valintaprosessi on todennäköisyyspohjainen ja ajasta riippuvainen, ts. Miten pidempään menee koe, sitä todennäköisemmin poimia KC. Näin ollen artikkelissa mainitut 2 minuuttia on likimääräinen, eikä taattu aika KC:n valinnassa. Carsten Nohl kehittää tunnetuinta GSM-hakkerointiprojektia. Vuoden 2009 loppuun mennessä hänen tietoturvayrityksensä aikoi julkaista sateenkaaritaulukot istuntoavaimista A5/1-algoritmille, jota käytetään puheen salaamiseen GSM-verkoissa. Karsten Nol selittää yhteydenottoaan A5/1:tä vastaan haluna kiinnittää yleisön huomio olemassa olevaan ongelmaan ja pakottaa teleoperaattorit siirtymään kehittyneempään teknologiaan. Esimerkiksi UMTS-teknologiaan liittyy 128-bittisen A5/3-algoritmin käyttö, jonka vahvuus on sellainen, ettei sitä voida murtautua millään nykyään saatavilla olevalla tavalla. Carsten laskee, että täydellinen A5/1-avaintaulukko olisi kooltaan 128 petabyyttiä, kun se pakataan ja tallennetaan jaettuna useille verkon tietokoneille. Sen laskemiseen tarvitaan noin 80 tietokonetta ja 2-3 kuukautta työtä. Nykyaikaisen CUDA:n käytöllä pitäisi saada aikaan merkittävä lyhennys laskenta-ajassa grafiikkakortit ja Xilinx Virtex ohjelmoitavat taulukot. Erityisesti hänen puheensa 26C3:ssa (Chaos Communication Congress) joulukuussa 2009 aiheutti paljon melua. Muotoile puheen olemus lyhyesti seuraavasti: pian voimme odottaa edullisten järjestelmien ilmestymistä online-dekoodaukseen A5 / 1. Siirrytään insinööriongelmiin. Kuinka saada dataa ilmasta? Keskustelujen sieppaamiseen tarvitaan täysi skanneri, jonka pitäisi pystyä selvittämään, mitkä peruslaitteet lähettävät ympäriinsä, millä taajuuksilla, mille operaattoreille ne kuuluvat, mitkä puhelimet, joilla TMSI on tällä hetkellä aktiivinen. Skannerin on kyettävä seuraamaan määritetyn puhelimen keskustelua, prosessoimaan oikein siirtymät muille taajuuksille ja tukiasemille. Internetissä on tarjouksia ostaa samanlainen skanneri ilman dekooderia 40-50 tuhannella dollarilla. Sitä ei voida kutsua budjettilaitteeksi. Siten sellaisen laitteen luomiseksi, joka yksinkertaisten manipulaatioiden jälkeen voisi alkaa kuunnella keskustelua puhelimessa, on välttämätöntä:

a) toteuttaa eetterin kanssa toimiva osa. Erityisesti sen avulla voit määrittää, mikä TMSI vastaa etsimääsi puhelinta, tai pakottaa puhelimet "löydämään" todellisen IMSI:n ja MSISDN:n aktiivisten hyökkäysten avulla;

b) toteuttaa A5/1:lle KC-valintaalgoritmi, joka toimii hyvin todellisella datalla (kohinalla/virheillä, aukoilla jne.);

d) yhdistä kaikki nämä kohdat täydelliseksi toimivaksi ratkaisuksi.

Karsten ja muut tutkijat ratkaisevat pohjimmiltaan "c"-pisteen. Erityisesti hän ja hänen kollegansa ehdottavat OpenBTS:n, airdumpin ja Wiresharkin käyttöä IMSI-sieppaajan (IMSI-sieppaajan) luomiseen. Toistaiseksi voimme sanoa, että tämä laite emuloi tukiasemaa ja on upotettu MS:n ja todellisen tukiaseman väliin. Puhujat väittävät, että SIM-kortti voi helposti estää puhelinta näyttämästä sen olevan A5/0-salaustilassa (eli ei salausta ollenkaan) ja että useimmat liikkeessä olevat SIM-kortit ovat juuri sellaisia. Se on todella mahdollista. GSM 02.07:ssä on kirjoitettu (normatiivinen liite B.1.26), että SIM-kortilla on Hallinta-kentässä erityinen OFM-bitti, joka, jos se on asetettu ykköseksi, kytkee yhteyden salauksen ilmaisun pois päältä (latolukon muodossa). . GSM 11.11:ssä tähän kenttään on määritetty seuraavat käyttöoikeudet: luku on aina käytettävissä ja kirjoitusoikeudet on kuvattu "ADM:llä". Operaattori määrittää SIM-korttien luontivaiheessa erityiset oikeudet, jotka ohjaavat tämän kentän syöttämistä. Näin ollen puhujat toivovat, että suurin osa korteista julkaistaan bittiasetuksen kanssa ja heidän puhelimissaan ei todellakaan näy merkkejä salauksen puutteesta. Tämä helpottaa todella paljon IMSI-siepparin työtä. puhelimen omistaja ei voi havaita salauksen puutetta ja epäillä jotain. Mielenkiintoinen yksityiskohta. Tutkijat ovat havainneet sen tosiasian, että puhelimen laiteohjelmiston GSM-spesifikaatioiden noudattaminen testataan, eikä sitä testata poikkeavien tilanteiden käsittelemiseksi, joten tukiaseman virheellisen toiminnan tapauksessa (esimerkiksi sieppaamiseen käytetty "nukke" OpenBTS) , puhelimet usein jäätyvät. Suurimman resonanssin aiheutti väite, että vain 1 500 dollarilla on mahdollista koota valmis sarja USRP:n, OpenBTS:n, Asteriskin ja airprobe-keskustelujen kuunteluun. Tämä tieto levisi laajasti Internetissä, vain näiden uutisten ja niistä johdettujen artikkeleiden kirjoittajat unohtivat mainita, että puhujat eivät itse kertoneet yksityiskohtia ja mielenosoitusta ei tapahtunut. Joulukuussa 2010 Carsten ja Munaut (Sylvain Munaut) puhuivat jälleen 27C3-konferenssissa raportin kanssa keskustelujen sieppauksesta GSM-verkoissa. Tällä kertaa he esittelivät täydellisemmän skenaarion, mutta siinä on paljon "kasvihuone"-olosuhteita. Sijainnin etsimiseen he käyttävät Internet-palveluita, joiden avulla SS7-verkkoon voidaan heittää "lähetä reititystieto" -pyyntöjä. SS7 on verkko/protokollapino, jota käytetään puhelinoperaattoreiden (GSM ja lankapuhelin) viestimiseen keskenään ja GSM-verkkokomponenttien kommunikointiin toistensa kanssa. Lisäksi kirjoittajat viittaavat toteutukseen matkaviestintä Saksassa. Siellä kyselyn tuloksena saatu RAND korreloi hyvin aluekoodin (aluekoodi / postinumero) kanssa. Siksi tällaiset pyynnöt siellä mahdollistavat sen kaupungin tai jopa kaupungin osan tarkkuuden määrittämisen, jossa tämä tilaaja sijaitsee Saksassa. Mutta operaattorin ei tarvitse tehdä niin. Nyt tutkijat tuntevat kaupungin. Sen jälkeen he ottavat nuuskijan, menevät aiemmin löytämäänsä kaupunkiin ja alkavat vierailla sen kaikissa LAC-maissa. Saapuessaan alueelle, joka kuuluu johonkin LAC:iin, he lähettävät tekstiviestin uhrille ja kuuntelevat, onko uhrin puhelimen haku käynnissä (tämä tapahtuu salaamattoman kanavan kautta, kaikissa tukikohdissa kerralla). Jos puhelu tulee, he saavat tietoja tilaajalle lähetetystä TMSI:stä. Jos ei, he menevät tarkistamaan seuraavan LAC: n. On huomattava, että siitä lähtien IMSI:tä ei lähetetä haun aikana (ja tutkijat eivät tiedä sitä), vaan vain TMSI lähetetään (jonka he haluavat tietää), sitten suoritetaan "ajoitushyökkäys". He lähettävät useita tekstiviestejä taukojen välissä ja näkevät, mitä TMSI:itä haetaan toistamalla menettelyä, kunnes vain yksi (tai ei yhtään) jää "epäilyttävien" TMSI:iden luetteloon. Jotta uhri ei huomaa tällaista "tutkimista", lähetetään tekstiviesti, jota ei näytetä tilaajalle. Tämä on joko erityisesti luotu flash-tekstiviesti tai virheellinen (rikki) tekstiviesti, jonka puhelin käsittelee ja poistaa, mutta mitään ei näytetä käyttäjälle. Saatuaan selville LAC:n he alkavat vierailla tämän LAC:n kaikissa soluissa, lähettää tekstiviestejä ja kuunnella vastauksia hakutuloksiin. Jos vastaus löytyy, uhri on tässä solussa, ja voit alkaa murtaa hänen istuntoavainta (KC) ja kuunnella hänen keskustelujaan. Ennen sitä sinun on tallennettava lähetys. Tässä tutkijat ehdottavat seuraavaa:

1) on räätälöityjä FPGA-kortteja, jotka pystyvät samanaikaisesti tallentamaan kaikki kanavat joko uplink-suunnassa (viestintäkanava tilaajalta (puhelin tai modeemi) matkapuhelinoperaattorin tukiasemaan) tai alaslinkin (viestintäkanava tukiasemalta) tilaajalle) GSM-taajuuksilla (890–915 ja 935–960 MHz). Kuten jo todettiin, tällaiset laitteet maksavat 40–50 tuhatta dollaria, joten tällaisten laitteiden saatavuus yksinkertaiselle turvallisuustutkijalle on kyseenalainen;

2) voit ottaa vähemmän tehokkaita ja halvempia laitteita ja kuunnella joitain taajuuksia niistä jokaisella. Tämä vaihtoehto maksaa noin 3,5 tuhatta euroa USRP2-pohjaisella ratkaisulla;

3) voit ensin murtaa istuntoavaimen ja purkaa sitten liikenteen lennossa ja seurata taajuushyppelyä käyttämällä neljää puhelinta, joissa on vaihtoehtoinen OsmocomBB-laiteohjelmisto alkuperäisen laiteohjelmiston sijaan. Puhelinroolit: 1. puhelinta käytetään haku- ja vastaushallintaan, 2. puhelin on varattu tilaajalle keskustelua varten. Tässä tapauksessa jokaisen puhelimen on kirjoitettava sekä vastaanotto että lähetys. Tämä on erittäin tärkeä seikka. Siihen asti OsmocomBB ei varsinaisesti toiminut, ja vuodessa (26C3:sta 27C3:een) OsmocomBB valmistui käyttökelpoiseen tilaan, ts. vuoden 2010 loppuun asti ei ollut käytännön toimivaa ratkaisua. Istuntoavaimen hakkerointi. Uhrin kanssa samassa sellissä he lähettävät sille tekstiviestejä, tallentavat uhrin yhteyden tukiasemaan ja murskaavat avaimen hyödyntäen sitä tosiasiaa, että istunnon asennuksen (istunnon asennuksen) aikana vaihdetaan monia puolityhjiä tai ennakoitavissa olevaa sisältöä. Rainbow-pöytiä käytetään hakkeroinnin nopeuttamiseen. Vuoden 26C3 aikaan nämä taulukot eivät olleet niin hyvin täytettyinä, eikä hakkerointi tehty minuuteissa tai edes kymmenissä minuutteissa (kirjoittajat mainitsevat tunnin). Toisin sanoen ennen vuotta 27C3 edes Carstenilla (tämän alueen päätutkija) ei ollut ratkaisua, jonka avulla hän voisi murtaa KC:n hyväksyttävässä ajassa (jonka aikana ei todennäköisesti tapahtuisi istuntoavaimen vaihtoa (uudelleenavainta)). Sitten tutkijat hyödyntävät sitä tosiasiaa, että uudelleenavainta tehdään harvoin jokaisen puhelun tai tekstiviestin jälkeen, ja heidän oppimansa istuntoavain ei muutu vähään aikaan. Nyt, kun he tuntevat avaimen, he voivat purkaa salatun liikenteen uhrille/uhrilta reaaliajassa ja tehdä taajuushyppelyä samaan aikaan uhrin kanssa. Tässä tapauksessa neljä flash-puhelinta riittää todella kaappaamaan ilmaa, koska kaikkia taajuuksia ja kaikkia aikavälejä ei tarvitse kirjoittaa. Tutkijat ovat osoittaneet tämän tekniikan käytännössä. Totta, "uhri" istui paikallaan ja häntä palveli sadasosa. Yhteenvetona välituloksesta voimme vastata myöntävästi kysymykseen mahdollisuudesta siepata ja purkaa GSM-keskusteluja lennossa. Tätä tehdessäsi sinun on pidettävä mielessä seuraavat asiat:

1) Yllä kuvattua tekniikkaa ei ole olemassa kenenkään (mukaan lukien käsikirjoituslapset) saatavilla olevassa muodossa. Tämä ei ole edes konstruktori, vaan aihio rakentajan osille, jotka on saatettava käyttökuntoon. Tutkijat huomaavat toistuvasti, että heillä ei ole selkeitä suunnitelmia toteutuksen yksityiskohtien esittämiseksi julkisesti. Tämä tarkoittaa, että tämän kehityksen perusteella Lähi-idän valmistajat eivät tuota massatuotantona 100 dollarin laitteita, joita kaikki voivat kuunnella.

2) OsmocomBB tukee vain yhtä siruperhettä (vaikkakin yleisintä).

3) Menetelmä sijainnin määrittämiseksi HLR:lle lähetettävillä pyynnöillä ja LAC:n luetteloimalla toimii teoriassa enemmän kuin käytännössä. Käytännössä hyökkääjä joko tietää missä uhri on fyysisesti tai ei pääse samaan selliin uhrin kanssa. Jos hyökkääjä ei voi kuunnella samaa solua, jossa uhri sijaitsee, menetelmä ei toimi. Toisin kuin demo, todellisuudessa on tuhansia hakuviestejä keskimääräisessä LA:ssa. Lisäksi haku ei toimi lähetyshetkellä, vaan tietyissä aikaikkunoissa ja erissä (hakuryhmien mukaan, joilla on omat jonot, joiden lukumäärä on IMSI:n jakamisen jäännös kanavien lukumäärällä, joka voi olla erilainen jokaisessa solussa), mikä taas vaikeuttaa toteutusta .

4) Oletetaan, että LA löytyy. Nyt meidän täytyy "tuntea" tilaajan vastaus. Puhelimen lähettimen teho on 1-2 wattia. Sen vuoksi sen skannaus useiden kymmenien metrien etäisyydeltä on myös tehtävä (ei helppo). Osoittautuu paradoksi: LA kattaa esimerkiksi kokonaisen alueen (kaupungin). Siinä on esimerkiksi 50 solua, joista joidenkin kantama on jopa 30 km. Yritämme siepata ja tulkita säteilyä monisuuntaisella antennilla. Tämän tehtävän suorittamiseksi tässä suoritusmuodossa tarvitaan paljon laitteita. Jos lähdetään lähtökohdasta, jossa uhri on suorassa näköyhteydessä, ts. etäisyys, jolla sieppaus näyttää realistisemmalta, paljon tehokkaampi ja yksinkertaisempi suuntamikrofoni. On huomattava, että demonstraatiossa tutkijat sieppasivat puhelimensa 2 metrin etäisyydeltä.

5) Myös saaliin liikkuminen solujen välillä aiheuttaa ongelmia, koska sinun täytyy myös liikkua sen kanssa.

6) Esittelyssä käytetyt puhelimet vaativat laitteistomuokkauksen, antennin suodatin on poistettava, muuten "alien" uplink -puhelimet eivät "näe". Puhelimessa olevaa suodatinta tarvitaan "kuuntelemaan" ei kaikkia taajuuksia, vaan vain "omaa".

7) Jos verkko vaihtaa säännöllisesti avainta (uudelleenavainta) tai muuttaa TMSI:tä (kukaan tutkijoista ei ottanut tätä huomioon), tämä menetelmä ei toimi ollenkaan tai toimii erittäin huonosti (salauksen purkuaika voi olla pidempi kuin keskusteluaika ).

8) Koko verkon kuuntelu ei toimi, sinun on tiedettävä puhelinnumero.

Luultavasti jopa kotiäidit tietävät tämän julkisuuden wifi-hotspotit turvaton. Mikä ei estä tavallisia käyttäjiä käyttämästä niitä rohkeasti - loppujen lopuksi, jos et voi, mutta olet kyllästynyt ja todella haluat, niin voit! Ja ilman VPN: tä - vaikka VPN-toiminto on nyt toteutettu jopa monimutkaisissa virustorjuntatuotteissa. Terveellistä vaihtoehtoa Wi-Fi:lle on aina pidetty tavallisena mobiiliyhteys, varsinkin kun se tulee joka vuosi halvemmaksi ja sen nopeus on suurempi. Mutta onko se niin turvallista kuin luulemme? Tässä artikkelissa päätimme kerätä tärkeimmät kysymykset ja vastaukset mobiilidatan sieppauksesta ja päättää, kannattaako pelätä tavallista käyttäjää, joka on kaukana salaisista salaisuuksista.

Mikä on IMSI-sieppaaja?

Tämä on laite (matkalaukun tai jopa pelkän puhelimen kokoinen), joka käyttää suunnitteluominaisuus matkapuhelimet - suosimaan solutornia, jonka signaali on voimakkain (signaalin laadun maksimoimiseksi ja oman virrankulutuksen minimoimiseksi). Lisäksi GSM (2G) -verkoissa vain matkapuhelimelle on suoritettava todennusmenettely (tätä ei vaadita solutornilta), ja siksi se on helppo johtaa harhaan, mukaan lukien tietojen salauksen poistaminen käytöstä. Toisella puolella, universaali järjestelmä UMTS (3G) -matkaviestintä vaatii kaksisuuntaisen todennuksen; Se voidaan kuitenkin ohittaa käyttämällä GSM-yhteensopivuustilaa, joka löytyy useimmista verkoista. 2G-verkot ovat edelleen yleisiä – operaattorit käyttävät GSM:ää varaverkkona paikoissa, joissa UMTS ei ole käytettävissä. Tarkempia teknisiä yksityiskohtia IMSI-kuuntelusta on saatavilla SBA Researchin raportissa. Toinen oivaltava kuvaus, josta on tullut nykyaikaisen kybervastatiedustelutyöpöytädokumentti, on artikkeli ”Your Secret Skate, Not Secret Anymore”, joka julkaistiin syksyllä 2014 Harvard Journal of Law & Technology -lehdessä.

Milloin ensimmäiset IMSI-sieppaajat ilmestyivät?

Ensimmäiset IMSI-sieppaajat ilmestyivät vuonna 1993 ja olivat suuria, raskaita ja kalliita. "Eläköön kotimaiset mikropiirit - neljätoista jalalla... ja neljällä kahvalla." Tällaisten sieppainten valmistajat voitiin laskea sormilla, ja korkea hinta rajoitti käyttäjäpiirin yksinomaan valtion virastoihin. Nyt niistä on kuitenkin tulossa halvempia ja vähemmän tilaa vieviä. Esimerkiksi Chris Page rakensi IMSI Interceptorin vain 1 500 dollarilla esitteli hänet DEF CON -konferenssissa vuonna 2010. Hänen versionsa koostuu ohjelmoitavasta radiosta ja ilmaisesta avoimen lähdekoodin ohjelmistosta: GNU Radio, OpenBTS, Asterisk. Kaikki kehittäjälle tarvittavat tiedot ovat julkisia. Ja vuoden 2016 puolivälissä Evilsocket-hakkeri tarjosi versionsa kannettavasta IMSI-sieppaajasta vain 600 dollarilla.

Kuinka IMSI-sieppaajat monopolisoivat pääsyn matkapuhelimeen?

- Huijaa matkapuhelimesi luulemaan, että se on ainoa käytettävissä oleva yhteys.

- Ne on konfiguroitu siten, että et voi soittaa puhelua ilman IMSI-sieppaajan välitystä.

- Lue lisää monopolisoinnista SBA-tutkimuksessa: IMSI-Catch Me If You Can: IMSI-Catcher-Catchers.

Myytyjen sieppainten valikoimaa kunnioitetaan. Entä käsityöt?

- Nykyään (vuonna 2017) yritteliäs teknikot rakentavat IMSI-sieppaajia käyttämällä kaupallisesti saatavilla olevia korkean teknologian koteloituja komponentteja ja tehokasta radioantennia alle 600 dollarilla (katso Evilsocketin versio IMSI-sieppaajalta). Tässä on kyse vakaista IMSI-sieppaajista. Mutta on myös kokeellisia, halvempia, jotka toimivat epävakaasti. Esimerkiksi vuonna 2013 Black Hat -konferenssissa esiteltiin epävakaan IMSI-sieppaajan versio, jonka kokonaiskustannukset olivat 250 dollaria laitteistokomponentteja. Nykyään tällainen toteutus olisi vielä halvempaa.

- Jos lisäksi otamme huomioon, että nykyaikaisilla länsimaisilla korkean teknologian sotilasvarusteilla on avoin arkkitehtuuri laitteisto ja avoimen lähdekoodin ohjelmistot (tämä on nykyään edellytys sotilaallisiin tarpeisiin kehitettyjen ohjelmistojen ja laitteistojen yhteensopivuuden varmistamiselle) - IMSI sieppainten valmistuksesta kiinnostuneilla kehittäjillä on tähän kaikki valttikortit. Voit lukea tästä nykyisestä sotilaallisesta korkean teknologian trendistä Leading Edge -lehdestä (katso artikkeli "The Benefits of SoS Integration", julkaistu lehden helmikuun 2013 numerossa). Puhumattakaan, Yhdysvaltain puolustusministeriö ilmaisi äskettäin halukkuutensa maksaa 25 miljoonaa dollaria urakoitsijalle, joka kehittäisi tehokkaan RFID-järjestelmän (katso Military Aerospace -kuukausilehden huhtikuu 2017 numero). Yksi tämän järjestelmän päävaatimuksista on, että sen arkkitehtuurin ja komponenttien on oltava avoimia. Siten arkkitehtuurin avoimuus on nykyään välttämätön edellytys sotilaallisiin tarpeisiin kehitettyjen ohjelmistojen ja laitteistojen yhteensopivuudelle.

- Siksi IMSI-sieppaajien valmistajilla ei tarvitse edes olla suurta teknistä pätevyyttä - heidän on vain voitava valita yhdistelmä olemassa olevista ratkaisuista ja laittaa ne yhteen laatikkoon.

- Lisäksi hirvittävän vauhdilla halpenevan moderni mikroelektroniikka mahdollistaa käsityötöiden sovittamisen ei vain yhteen laatikkoon, vaan jopa (!) yhteen siruun (katso SoC-konseptin kuvaus) ja vielä enemmän. - perustaa on-chip langaton verkko(katso NoC-konseptin kuvaus samasta linkistä), joka korvaa perinteiset dataväylät. Mitä voimme sanoa IMSI-sieppaajista, kun jopa teknisiä yksityiskohtia ultramodernin amerikkalaisen F-35-hävittäjän laitteisto- ja ohjelmistokomponenteista löytyy nykyään julkisesti.

Voinko joutua "vahingossa tapahtuvan sieppauksen" uhriksi?

Ihan mahdollista. Solutornia simuloivat IMSI-sieppaajat kuuntelevat kaikkea paikallista liikennettä - joka sisältää muun muassa viattomien ohikulkijoiden keskustelut (lue "Isoveljen vanhemman sisaren paljastukset"). Ja tämä on "yksityisyyden puolestapuhujien" suosikkiargumentti, jotka vastustavat IMSI-sieppauslaitteiden käyttöä lainvalvontaviranomaisten toimesta, jotka käyttävät tätä huipputeknologiaa rikollisten metsästämiseen.

Kuinka IMSI-sieppaaja voi seurata liikkeitäni?

- Useimmiten jäljittämiseen käytetään paikallisten lainvalvontaviranomaisten käyttämiä IMSI-sieppaajia.

- Tietäen kohdematkaviestimen IMSI:n, operaattori voi ohjelmoida IMSI-sieppaajan kommunikoimaan kohdematkaviestimen kanssa sen ollessa kantaman alueella.

- Kun yhteys on muodostettu, käyttäjä määrittää kohteen suunnan RF-kartoitusprosessin avulla.

Voivatko he kuunnella puheluni?

- Se riippuu käytetystä IMSI-sieppaajasta. Perustoiminnallisilla sieppaajat yksinkertaisesti korjaavat: "on sellainen ja sellainen matkapuhelin sellaisessa ja sellaisessa paikassa."

- Keskustelujen kuuntelemiseen IMSI-sieppaaja vaatii lisäominaisuuksia, jotka valmistajat rakentavat lisämaksusta.

- 2G-puheluita kuunnellaan helposti. IMSI-sieppaajat ovat olleet heille saatavilla yli vuosikymmenen ajan.

- IMSI-sieppaajan hinta riippuu kanavien lukumäärästä, toiminta-alueesta, salaustyypistä, signaalin koodaus-/dekoodausnopeudesta ja siitä, mitkä radioliitännät tulisi kattaa.

Jatkuu vain jäsenille

Vaihtoehto 1. Liity "sivusto"-yhteisöön lukeaksesi kaikki sivuston materiaalit

Yhteisön jäsenyys tietyn ajanjakson aikana antaa sinulle pääsyn KAIKKIIN Hacker-materiaaliin, lisää henkilökohtaista kumulatiivista alennustasi ja voit kerätä ammattimaisen Xakep Score -luokituksen!

Kuunteleminen kännykkä - yksi menetelmistä henkilötietojen luvaton pääsyyn. Sisältää GSM-pakettien (matkapuhelimissa käytetty digitaalinen viestintästandardi), SMS- ja MMS-viestien sieppauksen ja salauksen purkamisen.

Riski tunkeutua puhelimien, älypuhelimien ja tablettien omistajien yksityisyyteen tai pikemminkin heidän neuvotteluihinsa ja kirjeenvaihtoonsa kasvaa päivä päivältä. Radiosignaalien virtausta skannaavat ja analysoivat laitteet, erikoisohjelmistot GSM:n salauksen purkamiseen ja muut tekniset ja ohjelmistotemput ovat nykyään helpommin saavutettavissa kuin koskaan ennen. Halutessasi voit ostaa niitä tai jopa saada ne ilmaiseksi (apuohjelmat). Matkapuhelimen kuuntelu ei ole nyt vain erikoispalvelujen etuoikeus.

Kuka kuuntelee puhelimia

Yksityiskeskustelujen ja tekstiviestien sisällöstä innokkaiden joukko on riittävän suuri, mukana on sekä amatöörivakooja että kokeneita ammattilaisia. Näillä ihmisillä on vastaavasti erilaiset tavoitteet ja aikomukset.

Puhelimen salakuuntelun suorittaa:

- Lainvalvonta - ehkäistä terrori-iskuja, provokaatioita, kerätä todisteita operatiivisen tutkintaprosessin aikana, etsiä rikoksentekijöitä. Syyttäjän tai tuomioistuimen kirjallisella luvalla he voivat kuunnella ja nauhoittaa puhelinkeskusteluja kaikilla langattomilla (mukaan lukien GSM) ja langallisilla kytkentälinjoilla.

- Liiketoiminnan kilpailijat - he kääntyvät ammattilaisten puoleen teollisen vakoilun suorittamisessa: kompromittatiivisten todisteiden kerääminen kilpailevan yrityksen johdosta, kaupallisten suunnitelmien, tuotantosalaisuuksien, kumppaneiden tietojen selvittäminen. He eivät säästä rahaa ja vaivaa saavuttaakseen tavoitteensa, he käyttävät uusimpia laitteita ja korkealuokkaisia asiantuntijoita.

- Lähipiiri (perheenjäsenet, ystävät, tuttavat) - vakavaraisuudesta riippuen puhelinliikennettä valvotaan itsenäisesti (lyhyen tekniikkaan tutustumisen jälkeen). Tai he pyytävät apua "käsityöläisiltä", jotka tarjoavat palvelun kohtuuhintaan. Vakoilun motiivit ovat pääasiassa kotimaisia: mustasukkaisuus, perinnönjako, juonittelu, liiallinen huolenpito, banaali uteliaisuus.

- Huijarit ja kiristäjät - toimivat yksinomaan yksin. Valitse uhrit (mobiilitilaajat) tarkoituksellisesti. Keskustelujen kuuntelun aikana he saavat selville kaikki kiinnostavat tiedot (liiketoiminta, tapaamiset, välittömät suunnitelmat, tuttavapiiri). Ja sitten he käyttävät sitä yhdessä sosiaalisten manipulointimenetelmien kanssa vaikuttaakseen puhelimen omistajaan houkutellakseen hänet pois varoista.

- hakkerit - suorittaa keskustelujen kuuntelua pääasiassa ohjelmistotyökalut- viruksia. Mutta joskus he käyttävät myös laitteita, jotka skannaavat GSM:ää. Hyökkäyksen uhrit valitaan satunnaisesti "kuka jää kiinni" -periaatteen mukaisesti. Heidän etunsa ovat tiedon "pokaalien" hankkiminen. Yksityisestä puhelinsoitosta nauhoitetut sanapelit, hauskoja väärinkäsityksiä, välienselvittelyjä digitaaliset huligaanit levittävät erilaisiin verkkojulkaisuihin vierailijoiden huviksi.

- Jokerit - yleensä tunnetut uhrit. He järjestävät "kertaluonteista" vakoilua "hauskan", pilan tai jonkinlaisen yllätyksen vuoksi. Vaikka joskus he antautuvatkin ilkeälle kiusaukselle, kuultuaan kuunneltujen keskustelukumppaneiden huulilta joitain salaisuuksia heidän henkilökohtaisesta tai liike-elämästään.

Mobiilikuuntelumenetelmät

1. "Bugin" asennus

Perinteinen valvontamenetelmä, mutta kuitenkin taloudellisesti tehokas ja edullinen. Pieni neulanpään kokoinen (tai jopa pienempi) laite asennetaan uhrin puhelimeen enintään 10 minuutissa. Samalla hänen läsnäolonsa on naamioitu huolellisesti, visuaalisesti ja laitteistollisesti.

"Bug" saa virtansa akusta, joten se toimii, vaikka puhelinkeskusteluja ei olisi, eli se "kuuntelee" jatkuvasti ympäröivää tilaa mikrofonin herkkyyssäteellä. Ääni lähetetään GSM-yhteyden tai tietyn radiokanavan kautta laitteen teknisestä muutoksesta riippuen.

2. GSM-signaalin sieppaus

Tekniseltä kannalta yksi vaikeimmista menetelmistä. Mutta yhdessä tämän ja yhden tuottavimmista, tehokkaimmista. Sen toimintaperiaate perustuu luvattoman pääsyn saamiseen yksityiselle GSM-kanavalle ja myöhempään sen pakettien salauksen purkamiseen. Signaalin sieppaaja asentaa skannauslaitteet integroidulla ohjelmistolla, joka on suunniteltu "lukemaan" signaaleja toistintornin ja tilaajan välillä. Ja sitten, odotettuaan yhteyden muodostumista (jos etsitään tiettyä numeroa), se alkaa salakuunnella.

Mobiilisalausalgoritmit

Kaikki matkapuhelinoperaattorit käyttävät salaisia tietojen salausalgoritmeja signaalien koodaamiseen. Jokainen niistä palvelee tiettyjen tehtävien suorittamista:

- A3 - estää puhelimen kloonauksen (suojaa lupamenettelyn);

- A5 - koodaa tilaajien digitoidun puheen (varmistaa neuvottelujen luottamuksellisuuden);

- A8 on palvelusalausavaingeneraattori, joka käyttää A3- ja A5-algoritmeilla saatuja tietoja.

Sieppaajat keskittävät huomionsa A5-algoritmiin (joka peittää puheen), jonka he sieppaavat ja purkaavat sen. A5-salausjärjestelmän viennin erityispiirteiden vuoksi siitä kehitettiin kaksi versiota:

- A5/1 - Länsi-Euroopan maille;

- A5/2 (kuorittu, heikko versio) muille maille (mukaan lukien IVY-maat).

A5-algoritmin ydin oli jonkin aikaa mysteeri seitsemän sinetin takana, valtiosalaisuuden tasoinen teknologinen salaisuus. Vuoden 1994 alkuun mennessä tilanne oli kuitenkin muuttunut radikaalisti - ilmestyi lähteitä, jotka paljastivat yksityiskohtaisesti sen salauksen perusperiaatteet.

Tähän mennessä kiinnostuneelle yleisölle tiedetään melkein kaikki A5: stä. Lyhyesti: A5 luo 64-bittisen avaimen siirtämällä epätasaisesti kolmea lineaarista rekisteriä, joiden pituus on vastaavasti 23, 22 ja 19 bittiä. Huolimatta avaimen suuresta vastustuskyvystä hakkerointia vastaan, hakkerit ovat oppineet "avaamaan" sen keskitehoisissa laitteissa - sekä vahvoissa (/1) että heikoissa versioissa (/2). He käyttävät (heidän kehittämänsä) erityistä ohjelmistoa, joka purkaa A5-sotun useilla kryptausanalyysimenetelmillä.

Sieppaus- ja valvontalaitteet

Ensimmäiset mobiilikuuntelulaitteet ilmestyivät heti GSM-standardin käyttöönoton jälkeen. Tarjolla on noin 20 huippuratkaisua, joita yksityis- ja oikeushenkilöt käyttävät aktiivisesti salakuunteluun. Niiden hinta vaihtelee 2-12 000 dollarin välillä. CM. Budyonny - suunnittelijat varustivat sisäministeriön osastot kuuntelulaitteilla.

Mikä tahansa GSM-sieppaajan malli (sniffer) teknisistä ominaisuuksista (suunnittelu, nopeus, hinta) riippumatta suorittaa seuraavat toiminnot:

- kanavan skannaus, aktiivinen havaitseminen;

- toistimen/matkapuhelimen ohjaus- ja äänikanavan ohjaus;

- signaalin tallennus ulkoiselle medialle (kiintolevy, USB-muistitikku);

- tilaajien puhelinnumeroiden tunnistaminen (soitettu ja soittava).

Seuraavia laitteita käytetään aktiivisesti mobiilikanavien valvontaan:

- GSM Interceptor Pro - kattaa peittoalueen 0,8-25 km, tukee A1 / 1 ja / 2;

- PostWin on luokan P-III PC:hen perustuva kompleksi. GSM-900:n lisäksi se sieppaa AMPS/DAMPS- ja NMT-450-standardeja;

- SCL-5020 on Intiassa valmistettu laite. Määrittää etäisyyden toistimeen, voi kuunnella samanaikaisesti jopa 16 GSM-kanavaa.

3. Puhelimen "laiteohjelmiston" vaihtaminen

Teknisen muutoksen jälkeen uhrin puhelin kopioi kaikki keskustelut ja lähettää ne hakkerille GSM:n, Wi-Fi:n, 3G:n ja muiden asiaankuuluvien viestintästandardien kautta (valinnainen).

4. Virusten käyttöönotto

Älypuhelimen käyttöjärjestelmän tartunnan jälkeen erityinen vakoojavirus alkaa suorittaa "kartan tallentimen toimintoja" - eli se kaappaa kaikki keskustelut ja ohjaa ne tunkeilijoille. Pääsääntöisesti se jaetaan tartunnan saaneiden MMS-, SMS- ja sähköpostiviestien muodossa.

Toimenpiteet matkapuhelimesi suojaamiseksi salakuuntelulta

- Turvasovelluksen asentaminen puhelimen käyttöjärjestelmään, joka estää yhteyden vääriin toistimiin, tarkistaa tukiasemien tunnisteet ja allekirjoitukset matkapuhelinoperaattori, havaitsee epäilyttävät kanavat ja vakoiluohjelmat, estää muita ohjelmia pääsemästä mikrofoniin ja videokameraan. Parhaat ratkaisut: Android IMSI-Catcher Detector, EAGLE Security, Darshak, CatcherCatcher

- Akun teknisen diagnosoinnin suorittaminen: kuunneltaessa se purkautuu nopeasti, lämpenee, kun puhelin ei ole käytössä.

- Välitön vastaus epäilyttävään puhelimen toimintaan (taustavalo syttyy satunnaisesti, tuntemattomia sovelluksia asennetaan, keskusteluissa esiintyy häiriöitä, kaikua ja sykkivää ääntä). On tarpeen ottaa yhteyttä korjaamoon, jotta asiantuntijat tutkivat puhelimen "vikojen" ja virusten varalta.

- Puhelimen sammuttaminen poistamalla akku yöllä, mieluiten - aseta akku puhelimeen vain lähtevän puhelun soittamista varten.

Oli miten oli, jos joku haluaa kuunnella puhelintasi, ennemmin tai myöhemmin hän pystyy tekemään sen joko yksin tai jonkun muun avulla. Älä koskaan menetä valppautta ja ryhdy asianmukaisiin toimenpiteisiin, kun signaalin sieppausoireet ilmaantuvat pienimmillekin.

uptostart.ru Uutiset. Pelit. Ohjeet. Internet. Toimisto.

uptostart.ru Uutiset. Pelit. Ohjeet. Internet. Toimisto.