GSM ჩარევა

*GSM 900* ჩარევა

პროდუქტი *GM* შექმნილია სიგნალების მისაღებად და დასამუშავებლად

სტანდარტული GSM-900, 1800 როგორც კრიპტოდაცვის არარსებობის, ასევე თანდასწრებით

(ალგორითმები A5.1 და A5.2).

"GM" იძლევა საშუალებას:

- აკონტროლეთ პირდაპირი კონტროლი ან ხმოვანი არხი (გამოსხივება

ბაზები)

- აკონტროლეთ საპირისპირო კონტროლი ან ხმოვანი არხი (გამოსხივება

მილები)

- დაასკანირეთ ყველა არხი მოცემულ ადგილას აქტიური არხის მოსაძებნად

- არხების შერჩევით სკანირება და მათი ხელახალი სკანირების დრო

- მოაწყეთ ბოლომდე მოსმენა

- შერჩევითი მოსმენის ორგანიზება ცნობილი TMSI, IMSI, IMEI,

AON ნომერი, Ki.

- ავტომატურად ჩაწერეთ საუბარი მყარ დისკზე

- აკონტროლეთ საუბარი ჩაწერის გარეშე

- მოძებნეთ აქტიური აბონენტი (ღია არხებისთვის)

- დააფიქსირეთ მობილური აბონენტის მიერ აკრეფილი ნომერი

- დააფიქსირეთ აბონენტის ტელეფონის ნომერი ფიჭურ მოწყობილობაზე (თუ

ჩართული აბონენტის ID სისტემა)

- აჩვენეთ ყველა რეგისტრაცია არხზე

პროდუქტი შეიცავს ორ მიმღებ არხს - წინ და უკან.

კრიპტოდაცვის არარსებობის შემთხვევაში, *GM* შეუძლია იმუშაოს ორ რეჟიმში:

- ძებნა აქტიურია მობილური აბონენტი.

კრიპტოპროტექციის არსებობისას მხოლოდ რეჟიმში

- სადგურის საკონტროლო არხის კონტროლი (წინ და უკან);

სადგურის საკონტროლო არხის მონიტორინგისას *GM* განსაზღვრავს შემდეგს

პარამეტრები თითოეული კავშირისთვის:

- IMSI ან TMSI (დამოკიდებულია კონტროლირებადი მოწყობილობის მუშაობის რეჟიმზე

ჩემი ქსელი, ამ სიგნალებს გადასცემს საბაზო სადგური);

- IMEI (როდესაც მოითხოვება საბაზო სადგური და როდესაც ენერგია

მობილური აბონენტის ხელმისაწვდომობა, რადგან რადიაცია ფიქსირდება

მილები);

- აკრეფილი ნომერი (მობილურით ინიცირებული დაკავშირებისას

აბონენტის და მისი ენერგიის ხელმისაწვდომობით, ვინაიდან ამ შემთხვევაში

მილის გამოსხივება);

- ANI ნომერი (როდესაც იგი გადაცემულია საბაზო სადგურის მიერ).

აქტიური აბონენტის ძიების რეჟიმში, ნებისმიერი შემდეგი ზარი კონტროლდება.

ნაერთი. ამ რეჟიმში *GM* მუდმივად სკანირებს მთელ დიაპაზონს და

როდესაც აქტიური აბონენტი აღმოჩენილია, ის გადადის საკონტროლო რეჟიმში (რა თქმა უნდა

თუ აბონენტი ამჟამად საუბრობს, რადგან მოწყობილობა ჩართავს გადამცემს

მხოლოდ ზარის ხანგრძლივობისთვის). საჭიროების შემთხვევაში (თუ ეს საუბარი არ არის

დაინტერესებულია) ოპერატორს შეუძლია აღადგინოს მართვის რეჟიმი და "GM" კვლავ გადავა

სკანირების რეჟიმში, სანამ არ იპოვის სხვა აქტიურ მხარეს. რეჟიმი

აქტიური აბონენტის ძებნა მიზანშეწონილია გამოიყენოთ შენახვისას. IN

*GM* არ აღმოაჩენს აბონენტის იდენტიფიკატორებს მუშაობის ამ რეჟიმში!

საბაზო სადგურის საკონტროლო არხის მონიტორინგისას შესაძლებელია ორი ვარიანტი

სამუშაოები:

- მეშვეობით რეჟიმში

- ფუნქციების შერჩევის რეჟიმში

ბოლო-ბოლო რეჟიმში, პირველი ხელმისაწვდომი საუბარი

მონიტორინგული უჯრედი და ნაჩვენებია ყველა რეგისტრაცია. თუ მიცემულია

საუბარი არ არის საინტერესო, მაშინ კონტროლი შეიძლება შეწყდეს ღილაკის დაჭერით

შესვენება.

შერჩევის რეჟიმში, მხოლოდ მოცემულთან კავშირები

TMSI, IMSI, IMEI, ANI ნომერი ან აკრეფილი ნომერი. შერჩევის სია

მოიცავს 200-მდე იდენტიფიკატორს. დახურული არხის კონტროლის შემთხვევაში

კრიპტო რეჟიმის შერჩევა ხდება ცნობილი Ki-ს მიხედვით, რაც საშუალებას იძლევა

ცალსახად იდენტიფიცირება აბონენტის TMSI, IMSI ან IMEI მითითების გარეშე.

შერჩევის სიაში შედის 40-მდე აბონენტი.

*GM* დამზადებულია მონობლოკის სახით ზომით 450x250x50 მმ. კონტროლი

მუშაობა *GM* ხორციელდება გარე კომპიუტერიდან (შესაძლებელია დაკავშირება

ლეპტოპი) RS-232 სერიული პორტით.

პაკეტში შედის მოწყობილობა პროგრამული უზრუნველყოფით,

საშუალებას გაძლევთ წაიკითხოთ Ki პარამეტრი SIM ბარათიდან, კითხვა ხდება მასში

10 საათის განმავლობაში.

*GM* იკვებება AC 220V. ისე

მუდმივი ძაბვა 12 ვ, მაგალითად, მანქანის შიდა ქსელიდან.

შეკვეთის მიხედვით, შესაძლებელია არხების დამზადება 1800 MHz და 450 MHz დიაპაზონში.

აბრევიატურა და აღნიშვნები

TMSI - მობილური აბონენტის დროებითი იდენტიფიკატორი (ნომერი).

IMSI - საერთაშორისო მობილური აბონენტის იდენტიფიკაცია

IMEI - საერთაშორისო აღჭურვილობის საიდენტიფიკაციო ნომერი

მობილური

სადგურები

Ki – აბონენტის ინდივიდუალური ავთენტიფიკაციის გასაღები

1. კომპლექსი შექმნილია TTT სისტემიდან სიგნალების მისაღებად.

2. კომპლექსს აქვს ორი მიმღები და გადამამუშავებელი არხი - დიაპაზონის ზედა და ქვედა ნაწილში.

3. კომპლექსი უზრუნველყოფს 124 შესაძლო საკონტროლო არხიდან რომელიმეს დარეგულირებას.

4. კომპლექსის ექსპლუატაციის დროს შესაძლებელია ორი რეჟიმი:

- შერჩევის გარეშე;

- შერჩევით.

შერჩევის ცხრილი შეიძლება შეიცავდეს 40-მდე იდენტიფიკატორს.

იდენტიფიკატორი შედგება IMSI და IMEI-სგან (შესაძლებელია მხოლოდ IMSI ან მხოლოდ IMEI-ის მითითება).

კომპლექსი ახორციელებს შერჩევას IMSI, IMEI და TMSI-ით. შერჩევა TMSI-ის მიერ კომპლექსის ჩართვის შემდეგ

მოცემულია მხოლოდ მოცემული IMEI ან IMSI ბრძანების მიღების შემდეგ.

ყურადღება! IMEI - ტელეფონის საიდენტიფიკაციო ნომერი (განსაზღვრულია მისი მწარმოებლის მიერ). IMSI -

აბონენტის საერთაშორისო საიდენტიფიკაციო ნომერი (ჩაწერილია SIM ბარათში). ზოგადად, პირდაპირი არ არის

მიმოწერა აბონენტის ქალაქის ნომერზე. კორესპონდენციის ცხრილს ადგენს ოპერატორი (გამშვები კომპანია

მილები).

5. გამავალი ნომრის იდენტიფიკაცია უზრუნველყოფილია.

6. მუშავდება გადაცემის რეჟიმი.

7. დამუშავება A5 ალგორითმების შესაბამისად არ არის გათვალისწინებული.

8. კომპლექსს აკონტროლებს Windows პროგრამა სერიული პორტის საშუალებით.

9. რეგისტრაცია შეიძლება განხორციელდეს როგორც მაგნიტოფონზე, ასევე ხმის ბლასტერზე.

10. დენის ჩართვისას კომპლექსი გადადის აქტიური აბონენტების ძიების რეჟიმში. მისი აღმოჩენისთანავე

კომპლექსი გადადის მიღების რეჟიმში. უზრუნველყოფილია აბონენტის გადატვირთვა. ამ რეჟიმში, კონტროლი

არ არის საჭირო კომპიუტერი. ამ რეჟიმში, აბონენტთა ID არ არის განსაზღვრული.

საკონტროლო პროგრამის დაწყების შემდეგ კომპლექსი გადადის მითითებული არხის საკონტროლო რეჟიმში

მენეჯმენტი (უზრუნველყოფილია 3 ... 5 პუნქტების აღსრულება).

სისტემის მოკლე აღწერა.

სისტემის ფართო გამოყენება დაიწყო 1993 წელს MTS-ის დაარსებით და

890 - 915 MHz და 935 - 960 MHz დიაპაზონის გამოყენების ნებართვის მიღება 10 MHz-ის გარეშე,

განკუთვნილია რადარის მუშაობისთვის.

ღია პრესის მიხედვით, ამჟამად 180 000-დან 220 000-მდეა

მომხმარებლები. ეკონომიკური მაჩვენებლების მიხედვით, სისტემა საკმაოდ ძვირია და მისი მომხმარებლები, როგორც

როგორც წესი, არის საზოგადოების ფენა, რომელიც მიეკუთვნება ე.წ. საშუალო ფენას (ყოველ შემთხვევაში).

ამ ფაქტმა შექმნა წინაპირობები და საჭიროება შეიმუშავოს ინფორმაციაზე კონტროლის საშუალებები.

სისტემა, რომელიც ცირკულირებს ქსელში.

ეს სტანდარტი ფართოდ გავრცელდა იმ ადგილებში, სადაც მოსახლეობის მაღალი სიმჭიდროვეა.

სისტემა ამჟამად განლაგებულია და მუშაობს შემდეგ ქალაქებში:

- მოსკოვი;

- სანკტ-პეტერბურგი;

- სამარა;

- ტოლიატი;

- როსტოვ-დონზე;

- კალუგა;

- სევეროდვინსკი;

- მურმანსკი;

- SMOLENSK;

- ტულა;

- პსკოვი;

- რიაზანი;

- ვლადიმირი;

- არხანგელსკი;

- პეტროზავოდსკი.

- კიევი

- დნეპროპეტროვსკი

- დონეცკი

- ოდესა

ასევე მთავრდება სისტემის დანერგვა ზოგიერთ სხვა ქალაქში, როგორიცაა იაროსლავლი.

სტანდარტი უზრუნველყოფს ავტომატურ როუმინგს მსოფლიოს დაახლოებით 58 ქვეყანაში.

სისტემის უპირატესობებში შედის მონაცემთა გადაცემის ციფრული მეთოდი, დიდი რაოდენობით

აბონენტების ერთდროულად მომსახურეობა, ტყუპების შექმნის სირთულე (SIM ბარათის კლონირება), მოხერხებულობა

აბონენტის ფუნქციონირება, მოპარული მოწყობილობების იდენტიფიცირების შესაძლებლობა ლეგალური სიმ-ბარათების გამოყენებისას და

და ა.შ.

ზემოხსენებულმა ფაქტორებმა განსაზღვრა კონტროლის შექმნის მიზანშეწონილობა.

კომპლექსური ფუნქციონირების ძირითადი ალგორითმები.

რადიო ტრაფიკის დამუშავების ალგორითმები უზრუნველყოფს ყველაზე სრულ და მაღალხარისხიან წვდომას

ინფორმაცია, რომელიც ბრუნავს ქსელში და ასევე საშუალებას გაძლევთ გაზარდოთ კომპლექსის შესაძლებლობები, როდესაც

ახალი სტანდარტები ძირითადის შეცვლის გარეშე პროგრამული უზრუნველყოფადამატებითი დამატებით

მოდულები. ეს მოიცავს, მაგალითად, მეტყველების გაძლიერებული ვოკოდერის დაგეგმილ დანერგვას,

მონაცემები და ფაქსიმილი გადაცემები. კომპლექსის საცდელი ექსპლუატაციის დროს შესაძლებელია დახვეწა

რეჟიმები კონკრეტული მომხმარებლის ამოცანებისთვის.

კომპლექსი გამოიყენება სტაციონარული და მობილური ვერსიებით.

მუშაობის რეჟიმები.

(ძირითადი მიწოდების ნაკრები)

სკანირების რეჟიმი საშუალებას გაძლევთ განსაზღვროთ საბაზო სადგურების ხილული სიხშირეები დგომაზე, ასევე

ქსელის ძირითადი პარამეტრები. მუშაობის პროცესში გათვალისწინებულია დროის არჩევანი კონკრეტული სიხშირის ანალიზისთვის და

გაანალიზებულია საკონტროლო არხების მუშაობის რეჟიმი. ეს რეჟიმი უზრუნველყოფს ოპტიმალურს

მიიღეთ ბილიკის კონფიგურაცია. არჩეული კონფიგურაციის ჩატვირთვა ან შენახვა შესაძლებელია.

მექანიკური სკანირების რეჟიმი #1 უზრუნველყოფს ავტომატური გამოვლენადატვირთული არხები

ხილული სიხშირეები აქტივობის არსებობის მითითებით. საშუალებას აძლევს ოპერატორს აირჩიოს რომელი აქტიურია

მეტყველების სლოტები. თუ რადიოს ხილვადობის ზონაში არის აბონენტი, ის უზრუნველყოფს დუპლექსის მიღებას.

მექანიკური სკანირების რეჟიმი #2 უზრუნველყოფს ხილულ სიხშირეების ავტომატურ დარეგულირებას

გაჩერდით აქტიური სიხშირის სლოტებზე და ჩამოაყალიბეთ ოთხამდე დუპლექსი ბოლოდან ბოლომდე რეჟიმში

მანქანა. როდესაც აქტიური არხი გამორთულია, ავტოსკანირება გრძელდება. შესაძლებელია გაგრძელება

სკანირება ოპერატორის ბრძანებებით. ეს რეჟიმი საშუალებას გაძლევთ დააფიქსიროთ მოლაპარაკებები მანქანაში

არხების მაქსიმალური რაოდენობის ოპერატორის არარსებობის ან არსებობის შემთხვევაში. ძირითადად გამოიყენება

დაბალი მოძრაობის აქტივობა, მაგალითად, როცა ღამით ოპერატორი არ არის ან როცა ცოტაა

ხილული სიხშირეები. უზრუნველყოფს დუპლექს მიღებას ამ უკანასკნელის თანდასწრებით რადიოს ხილვადობის ზონაში.

დროებითი ნომრებით მუშაობის რეჟიმი საშუალებას იძლევა შერჩეულ საკონტროლო არხებზე (არაუმეტეს ექვსი)

უზრუნველყოფა ავტომატური tuningაბონენტების დროებით ნომრებზე სტატისტიკით და არჩევისას

დაინტერესებულ აბონენტს მიღებული ინფორმაციის მიხედვით ან ქსელში მუშაობისას ხელახალი რეგისტრაციისას

მობილური ვერსია, შეიყვანეთ იგი მონაცემთა ბაზაში და მუდმივად აკონტროლეთ უწყვეტი მონიტორინგით.

მუდმივი კონტროლის ალბათობა დამოკიდებულია გადაკვეთის სიხშირეების რაოდენობაზე (10-12-ზე, ალბათობა

არის 80%), ასევე მოძრაობის სიჩქარეზე (80 კმ/სთ-მდე გამოყენებული სიგნალის სტანდარტის მიხედვით).

დამატებითი მიწოდების ნაკრები.

ენერგიის განსაზღვრის რეჟიმი #1 უზრუნველყოფს ენერგიულად ხელმისაწვდომის განსაზღვრას

აქტიური სიხშირეების განსაზღვრა და შედეგის გაცემა ოპერატორისთვის, ამ უკანასკნელის ბრძანებით,

არხის დაყენება დუპლექსის ერთდროული მიღებით. მიმღები არხების რაოდენობა - ოთხამდე

დუპლექსები.

ენერგიის განსაზღვრის რეჟიმი #2 უზრუნველყოფს ენერგიულად ხელმისაწვდომის განსაზღვრას

აბონენტები პორტატული მოწყობილობების დიაპაზონში. საშუალებას გაძლევთ უზრუნველყოთ ავტომატური სკანირების დიაპაზონი

აქტიური სიხშირეების განსაზღვრა და აქტიურ სლოტებზე ავტომატური დაყენება მოლაპარაკებების დაფიქსირებით. ავტორი

სესიის დასრულების შემდეგ, ავტომატური კონტროლი გრძელდება.

გაფართოებული ვერსიით მოწოდებულია მოდული, რომელიც საშუალებას გაძლევთ განსაზღვროთ და ამოიცნოთ როდის

რადიოხილვადობის ზონაში პორტატული მოწყობილობის არსებობა, ფიქსირებული ან მობილური აბონენტის ნომერი როცა

დარეკეთ საბაზო სადგურის მიმართულებით, ასევე IMEI ნომრის გავლისას, შეასრულეთ იდენტიფიკაცია

აბონენტი.

რუსეთის რეგიონები, სადაც MTS აბონენტებს შეუძლიათ გამოიყენონ საკომუნიკაციო სერვისები:

(მონაცემები 6 აპრილის მდგომარეობით)

1. MTS

მოსკოვი, მოსკოვის ოლქი, ტვერი, ტვერის რეგიონი, სიქტივკარი, უხტა, კოსტრომა, კომის რესპუბლიკა.

2. რუსული სატელეფონო კომპანია (RTK) - დაკავშირებულია MTS გადამრთველთან

ვლადიმირი, ვლადიმირის რეგიონი, კალუგა, კალუგის რეგიონი, პსკოვი, რიაზანი, რიაზანის ოლქი, სმოლენსკი,

სმოლენსკის რეგიონი, ტულა, ტულას რეგიონი

3. რეკომენდაცია

არწივი, ლიპეცკი.

4. ტამბოვის ტელეკომუნიკაცია

ტამბოვი, მიჩურინსკი.

5. ეროვნული როუმინგი

ქალაქი, ოპერატორი მომსახურების ზონა

1. პეტერბურგი

ჩრდილო-დასავლეთი GSM

(250 02)

არხანგელსკი,

ვოლოგდა,

ლენინგრადის რეგიონი,

მურმანსკი,

ნოვგოროდი დიდი,

პეტროზავოდსკი,

სევეროდვინსკი,

ჩერეპოვეც

2. სამარა

სმარტები

(250 07)

ასტრახანი,

ტოლიატი,

უფა

3. დონის როსტოვი

დონტელეკომი

(250 10)

აზოვი,

ტაგანროგი

4. კრასნოდარი

ყუბანის GSM

(250 13)

ადლერი, ანაპა,

გელენჯიკი,

ცხელი გასაღები,

დაგომისი, იესკი,

ლაზარევსკაია, მაცესტა,

კრასნაია პოლიანა,

დინსკაია, ნოვოროსიისკი,

ტუაფსე, სოჭი,

ტიმაშევსკი, თემრიუკი,

კრიმსკი, ხოსტა

5. ეკატერინბურგი

ურალტელი

(250 39)

6. ნიჟნი ნოვგოროდი

NSS

(250 03)

(!!! გამავალი კომუნიკაციისთვის საჭიროა

საერთაშორისო წვდომა)

7. სტავროპოლი

გახდი TeleSot

(250 44)

ესენტუკი,

ნევინომისკი,

კისლოვოდსკი,

პიატიგორსკი,

Მინერალური წყალი

8. ნოვოსიბირსკი

CCC 900

(250 05)

9. ომსკი

მობილური საკომუნიკაციო სისტემები

(250 05)

10. სურგუტი

Ermak RMS

(250 17)

ლანგეპასი,

ნიჟნევარტოვსკი,

მეგიონი,

ხანტი-მანსისკი,

ნეფტიუგანსკი

11. ხაბაროვსკი

შორეული აღმოსავლეთის ფიჭური

სისტემები-900

10

(250 12)

12. კალინინგრადი

EXTEL

(250 28)

საერთაშორისო როუმინგი

ქვეყნის ოპერატორები

1. ავსტრია 1. MobilKom

2. მაქს მობილური. ტელეკომის სერვისი

3. დაკავშირება

2. ავსტრალია 4. ტელსტრა

3. აზერბაიჯანი (დსთ) 5. Azercell

4. ანდორა 6. STA

5. ბაჰრეინი 7. ბატელკო

6. ბელგია 8. ბელგაკომ მობილური

9 Mobistar S.A.

7. სპილოს ძვლის სანაპირო 10. SIM

8. ბულგარეთი 11. MobilTel AD

9. დიდი ბრიტანეთი 12. Vodafone Ltd.

13. Cellnet

14. ნარინჯისფერი GSM-1800

10. უნგრეთი 15. Westel 900 GSM Mobile

16. Pannon GSM

11. გერმანია 17. DeTeMobile (D-1)

18. Mannesmann Mobilfunk (D-2)

12. საბერძნეთი 19. Panafon S.A.

20. STET Hellas

13. საქართველო (დსთ) 21. ჯეოსელი

შპს მაგთიკომი 22

14. ჰონგ კონგი 23. ჰონგ კონგიტელეკომი CSL

24. Hutchison Telephone Comp.

25.SmarTone მობილური კომუნიკაციები

15. გიბრალტარი 26. გიბტელი

16. დანია 27. სონოფონი

28 TeleDanmark Mobil A/S

17. ო. Jersey 29. Jersey Telecoms

18. იტალია 30. ტიმ

31. Omnitel Pronto Italia S.p.A.

19. ისლანდია 32. Lands siminn

33.TAL

20. ესპანეთი 34. Airtel Movil, S.A.

35. Telefonica Moviles

21. ინდონეზია 36. სატელინდო

37. PT Excelcomindo Pratama

38. ტელკომსელი

22. ირლანდია 39. აირსელი

40. ესათ დიგიფონე

23. კვიპროსი 41. CYTA

24. ჩინეთი 42. ჩინეთის ტელეკომი

25. ლატვია 43. LMT

44. Baltcom GSM

26. ლიტვა 45. Bite GSM

46. ომნიტელი

27. ლიბანი 47. LibanCell

48. FTML S.A.L.

28. ლუქსემბურგი 49. P&T ლუქსემბურგი

50. ტანგო

29. ო. მეინი 51. Manx Telecom Ltd.

30. მაკაო 52. CTM

31. მაკედონია 53. GSM MobiMak

11

32. მავრიკი 54. სელპლუსი

33. მალაიზია 55. სელკომ

34. მალტა 56. Telecell Limited

57 Vodafone მალტა

35. მოლდოვა 58. ვოქსტელი

36. ნორვეგია 59. Telenor Mobil AS

60. NetCom GSM as

37. ახალი ზელანდია 61. BellSouth ახალი ზელანდია

38. ნიდერლანდები 62. Libertel B.V.

63. KPN Telecom

64. ტელფორტი

39. UAE 65. Etisalat

40. პორტუგალია 66. ტელესელი

67.TMN

41. პოლონეთი 68. Polska Telefonia Cyfrowa (ERA)

69. Polkomtel S.A.

70. Centertel GSM-1800

42. რუმინეთი 71. MobilFon SA

72. Mobil რომ

43. აშშ 73. ომნიპოინტი

44. სინგაპური 74. SingTel Mobile (GSM 900/1800)

75.მობილური ერთი

45. სლოვაკეთი 76. გლობტელი

77. ევროტელ ბრატისლავა

46. სლოვენია 78. Mobitel

47. ტაილანდი 79. დამატებითი ინფორმაციის სერვისი (AIS)

48. ტაივანი 80. Chunghwa Telecom LDM

81.GSM PCC

82. FarEasTone

83Mobitai Communications Corp.

49. თურქეთი 84. თელსიმ

85. Turkcell

50. უზბეკეთი 86. კოსკომ

51. უკრაინა 87. UMC

88. კიევსტარი

89.URS

52. ფინეთი 90. Oy Radiolinja Ab

91. სონერა

53. საფრანგეთი 92. სფრ

93 საფრანგეთის ტელეკომი

54. ხორვატია 94. HPT

55. ჩეხეთი 95. ევროტელ პრაჰა

96.რადიომობილი

56. შვედეთი 97. ევროპოლიტენი AB

98 Comviq GSM AB

99 Telia Mobile AB

57. შვეიცარია 100. Swiss Telecom PTT

58. შრი-ლანკა 101. MTN

59. ესტონეთი 102. EMT

103. Radiolinja Eesti

104. ას რიტაბელი

60. იუგოსლავია 105. Mobtel *Srbija* BK-PTT

106. პრომონტე (მონტენეგრო)

61. სამხრეთ აფრიკა 107. MTN

108. შპს Vodacom (Pty)

მისი შეკვეთა შესაძლებელია!

გამოიტანეთ საკუთარი დასკვნები.

არც ისე დიდი ხნის წინ, მე შევისწავლე HackRF-ის შესაძლებლობები GSM ქსელების ტრაფიკის გასაანალიზებლად, მოწყობილობის საათის სიგნალი გარკვეულწილად ცურავს, მაგრამ ნებისმიერ შემთხვევაში, შედეგი იქნება სხვადასხვა სისტემის შეტყობინებებზე წვდომა. გარდა ამისა, მე ვვარაუდობ, რომ ლინუქსი გაქვთ დაინსტალირებული gnuradio-სთან ერთად და თქვენ ასევე ხართ hackrf-ის ამაყი მფლობელი. თუ არა, შეგიძლიათ გამოიყენოთ ცოცხალი CD, რომლის შესახებ ინფორმაცია მოცემულია ფორუმის "პროგრამული უზრუნველყოფის" განყოფილებაში. ეს შესანიშნავი ვარიანტია, როდესაც hackrf მუშაობს პირდაპირ ყუთში.

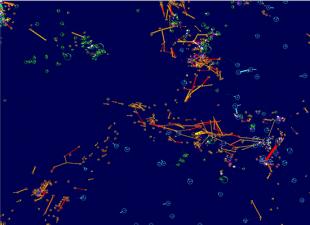

ჯერ უნდა განვსაზღვროთ ადგილობრივი GSM სადგურის სიხშირე. ამისთვის გამოვიყენე gprx, რომელიც მოყვება ცოცხალ დისკს. დაახლოებით 900 MHz სიხშირეების ანალიზის შემდეგ, თქვენ ნახავთ მსგავს რაღაცას:

თქვენ შეგიძლიათ ნახოთ ფიქსირებული არხები 952 MHz და 944.2 MHz. მომავალში, ეს სიხშირეები იქნება საწყისი წერტილები.

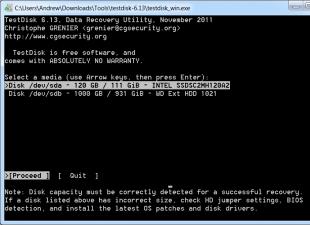

ახლა, შემდეგი ბრძანებების დახმარებით, ჩვენ უნდა დავაყენოთ Airprobe.

git კლონი git://git.gnumonks.org/airprobe.git

git კლონი git://git.gnumonks.org/airprobe.git

cd airprobe/gsmdecode

./ბუტსტრეპი

./კონფიგურაცია

გააკეთოს

cd airprobe/gsm მიმღები

./ბუტსტრეპი

./კონფიგურაცია

გააკეთოს

ინსტალაცია დასრულებულია. ახლა ჩვენ შეგვიძლია მივიღოთ GSM სიგნალი. გაუშვით wireshark ბრძანებით

მიმღებ მოწყობილობად აირჩიეთ "lo" და ფილტრად აირჩიეთ gsmtap, როგორც ნაჩვენებია შემდეგ სურათზე:

ახლა დაბრუნდით ტერმინალში და ჩაწერეთ

cd airprobe/gsm-receiver/src/python

./gsm_receive_rtl.py -s 2e6

გაიხსნება ამომხტარი ფანჯარა და მოგიწევთ ავტომატური შეგროვების გამორთვა, ასევე სლაიდერის მაქსიმუმზე დაყენება. შემდეგი, ჩვენ შევიყვანთ ადრე მიღებულ GSM სიხშირეებს, როგორც საშუალო სიხშირეს.

ჩვენ ასევე ვირჩევთ პიკს და საშუალო მნიშვნელობებს კვალის პარამეტრების განყოფილებაში, როგორც ეს ნაჩვენებია ქვემოთ:

თქვენ ნახავთ, რომ მხოლოდ სწორი თანმიმდევრობის სიგნალი (ლურჯი გრაფიკი) სცილდება პიკის მნიშვნელობას (მწვანე გრაფიკი) ადგილებზე, რაც მიუთითებს, რომ ეს არის მუდმივი არხი. ახლა ჩვენ უნდა დავიწყოთ გაშიფვრა. ფანჯარაში დააწკაპუნეთ ამ სიხშირის ნახტომის შუაზე. თქვენ შეიძლება ნახოთ შეცდომები, მაგრამ ეს ნორმალურია. დავიწყე მონაცემების მიღება ამ გზით:

ახლა თქვენ შეგიძლიათ შეამჩნიოთ, რომ gsm მონაცემები მოდის wireshark-ში. როგორც სტატიის დასაწყისში აღვნიშნე, საათის სიგნალი ცურავს, ასე რომ თქვენ უნდა გააგრძელოთ წრეზე დაწკაპუნება დაყენებული სიხშირის შესანარჩუნებლად. თუმცა, პროგრამა საკმაოდ კარგად მუშაობს. რაოდენ სასაცილოდაც არ უნდა ჟღერდეს, თქვენი hack rf-ის პირსახოცში (ან მსგავსი) შეფუთვა გაზრდის საათის სიგნალის თერმულ სტაბილურობას და შეამცირებს გავრცელებას. თავისთავად, თქვენ ალბათ ვერ მოგეჩვენებათ ეს მეთოდი ძალიან გამოსადეგი, მაგრამ ვფიქრობ, ყოველ შემთხვევაში, ეს აჩვენებს HackRF-ის უზარმაზარ პოტენციალს.

ჩვენ მივმართავთ GSM-ის გატეხვის განხილვას. A5/1-ში დაუცველობის შესახებ სტატიები გამოჩნდა დაახლოებით 15 წლის წინ, მაგრამ რეალურ სამყაროში A5/1 ჰაკერების საჯარო დემონსტრირება ჯერ არ ყოფილა. უფრო მეტიც, როგორც ქსელის აღწერიდან ჩანს, უნდა გვესმოდეს, რომ დაშიფვრის ალგორითმის გატეხვის გარდა, უნდა გადაწყდეს მთელი რიგი წმინდა საინჟინრო პრობლემები, რომლებიც, როგორც წესი, ყოველთვის გამოტოვებულია განხილვისგან (მათ შორის საჯარო დემონსტრაციებზე). . GSM ჰაკერების სტატიების უმეტესობა ეფუძნება ელი ბარკანის 2006 წლის სტატიას და კარსტენ ნოის კვლევას. თავის სტატიაში ბარკანმა და სხვებმა აჩვენეს, რომ მას შემდეგ GSM-ში შეცდომის გამოსწორება მიდის დაშიფვრამდე (და ეს უნდა იყოს პირიქით), შესაძლებელია KC არჩევის საძიებო სივრცის გარკვეული შემცირება და ცნობილი შიფრული ტექსტის შეტევის განხორციელება (ჰაერის სრულიად პასიური მოსმენით) მისაღები დრო წინასწარ გამოთვლილი მონაცემების გამოყენებით. თავად სტატიის ავტორები ამბობენ, რომ 2 წუთში ჰაკერისთვის ჩარევის გარეშე მიღებისას საჭიროა 50 ტერაბაიტი წინასწარ გამოთვლილი მონაცემები. იმავე სტატიაში (განყოფილებაში A5/2-ის შესახებ) მითითებულია, რომ ჰაერიდან სიგნალი ყოველთვის მოდის ჩარევით, რაც ართულებს გასაღების არჩევას. A5 / 2-ისთვის წარმოდგენილია შეცვლილი ალგორითმი, რომელსაც შეუძლია ჩარევის გათვალისწინება, მაგრამ ამავე დროს მოითხოვს ორჯერ მეტ წინასწარ გამოთვლილ მონაცემს და, შესაბამისად, გატეხვის დრო გაორმაგდება. A5/1-ისთვის მითითებულია მსგავსი ალგორითმის აგების შესაძლებლობა, მაგრამ თავად ალგორითმი არ არის წარმოდგენილი. შეიძლება ვივარაუდოთ, რომ ამ შემთხვევაში ასევე აუცილებელია წინასწარ გამოთვლილი მონაცემების გაორმაგება. A5/1 გასაღების შერჩევის პროცესი არის ალბათური და დროზე დამოკიდებული, ე.ი. როგორ აღარ მიდისაუდიცია, უფრო სავარაუდოა, რომ შეარჩიო KC. ამრიგად, სტატიაში მითითებული 2 წუთი არის სავარაუდო და არა გარანტირებული დრო KC-ის არჩევისთვის. კარსტენ ნოლი ავითარებს ყველაზე ცნობილ GSM ჰაკერულ პროექტს. 2009 წლის ბოლოს, მისი კომპიუტერული უსაფრთხოების ფირმა აპირებდა გამოექვეყნებინა სესიის კლავიშების ცისარტყელა ცხრილები A5/1 ალგორითმისთვის, რომელიც გამოიყენება GSM ქსელებში მეტყველების დაშიფვრისთვის. კარსტენ ნოლი თავის დემარშს A5/1-ის წინააღმდეგ განმარტავს, როგორც სურვილი, მიაპყროს საზოგადოების ყურადღება არსებულ პრობლემას და აიძულოს ტელეკომის ოპერატორები გადავიდნენ უფრო მოწინავე ტექნოლოგიებზე. მაგალითად, UMTS ტექნოლოგია გულისხმობს 128-ბიტიანი A5/3 ალგორითმის გამოყენებას, რომლის სიძლიერე ისეთია, რომ მისი გატეხვა შეუძლებელია დღეს არსებული ნებისმიერი საშუალებით. კარსტენი გამოთვლის, რომ სრული A5/1 კლავიშის ცხრილი იქნება 128 პეტაბაიტის ზომა, როდესაც შეფუთული და შენახული იქნება განაწილებული ქსელის მრავალ კომპიუტერზე. მის გამოსათვლელად დაახლოებით 80 კომპიუტერი და 2-3 თვე სამუშაო იქნება საჭირო. გამოთვლის დროის მნიშვნელოვანი შემცირება უნდა მოხდეს თანამედროვე CUDA-ს გამოყენებით გრაფიკული ბარათებიდა Xilinx Virtex პროგრამირებადი მასივები. კერძოდ, მისმა გამოსვლამ 2009 წლის დეკემბერში 26C3 (ქაოსის საკომუნიკაციო კონგრესი) დიდი ხმაური გამოიწვია. მოკლედ ჩამოაყალიბეთ საუბრის არსი შემდეგნაირად: მალე შეიძლება ველოდოთ იაფი სისტემების გამოჩენას ონლაინ დეკოდირებისთვის A5/1. მოდით გადავიდეთ საინჟინრო პრობლემებზე. როგორ მივიღოთ მონაცემები ჰაერიდან? საუბრების ჩასაჭრელად, თქვენ უნდა გქონდეთ სრულფასოვანი სკანერი, რომელსაც უნდა შეეძლოს იმის გარკვევა, თუ რომელი ძირითადი მაუწყებლობს ირგვლივ, რა სიხშირეზე, რომელ ოპერატორებს ეკუთვნის, რომელ ტელეფონებს, რომლებთანაც ამჟამად აქტიურია TMSI. სკანერს უნდა შეეძლოს თვალყური ადევნოს საუბარს მითითებული ტელეფონიდან, სწორად დაამუშავოს გადასვლები სხვა სიხშირეებზე და საბაზო სადგურებზე. ინტერნეტში არის შემოთავაზებები მსგავსი სკანერის დეკოდერის გარეშე 40-50 ათას დოლარად შეძენაზე. მას არ შეიძლება ეწოდოს ბიუჯეტის მოწყობილობა. ამრიგად, ისეთი მოწყობილობის შესაქმნელად, რომელიც მარტივი მანიპულაციების შემდეგ შეძლებს ტელეფონზე საუბრის მოსმენას, აუცილებელია:

ა) იმ ნაწილის განხორციელება, რომელიც მუშაობს ეთერთან. კერძოდ, ის საშუალებას გაძლევთ მიუთითოთ რომელი TMSI შეესაბამება ტელეფონს, რომელსაც ეძებთ, ან აქტიური შეტევების გამოყენებით აიძულოთ ტელეფონები „აღმოაჩინონ“ მათი რეალური IMSI და MSISDN;

ბ) დანერგოს KC შერჩევის ალგორითმი A5/1-ისთვის, რომელიც კარგად მუშაობს რეალურ მონაცემებზე (ხმაურით/შეცდომით, ხარვეზებით და ა.შ.);

დ) გააერთიანეთ ყველა ეს წერტილი სრულ სამუშაო გადაწყვეტაში.

კარსტენი და დანარჩენი მკვლევარები ძირითადად ხსნიან "c" პუნქტს. კერძოდ, ის და მისი კოლეგები გვთავაზობენ OpenBTS-ის, airdump-ისა და Wireshark-ის გამოყენებას IMSI interceptor-ის (IMSI catcher) შესაქმნელად. ჯერჯერობით, შეგვიძლია ვთქვათ, რომ ეს მოწყობილობა ბაზის სადგურს ემულაციას უკეთებს და ჩაშენებულია MS-სა და რეალურ საბაზო სადგურს შორის. დინამიკები ამტკიცებენ, რომ SIM ბარათს შეუძლია ადვილად შეუშალა ტელეფონის ჩვენება, რომ ის მუშაობს A5/0 დაშიფვრის რეჟიმში (ანუ საერთოდ არ არის დაშიფვრა) და რომ მიმოქცევაში არსებული SIM ბარათების უმეტესობა სწორედ ასეთია. ნამდვილად შესაძლებელია. GSM 02.07-ში წერია (ნორმატიული დანართი B.1.26), რომ SIM ბარათი შეიცავს სპეციალურ OFM ბიტს ადმინისტრაციულ ველში, რომელიც ერთზე დაყენების შემთხვევაში გამორთავს კავშირის დაშიფვრის მითითებას (ბეღლის დაბლოკვის სახით) . GSM 11.11-ში მითითებულია ამ ველზე წვდომის შემდეგი უფლებები: წაკითხვა ყოველთვის ხელმისაწვდომია და ჩაწერის ნებართვები აღწერილია როგორც "ADM". უფლებების სპეციფიკური ნაკრები, რომელიც არეგულირებს ამ სფეროში შესვლას, ადგენს ოპერატორი SIM ბარათების შექმნის ეტაპზე. ამრიგად, დინამიკები იმედოვნებენ, რომ ბარათების უმეტესობა გამოშვებულია ბიტის ნაკრებით და მათი ტელეფონები ნამდვილად არ აჩვენებენ დაშიფვრის ნაკლებობას. ეს ნამდვილად აადვილებს IMSI catcher-ის მუშაობას. ტელეფონის მფლობელს არ შეუძლია დაშიფვრის ნაკლებობის აღმოჩენა და რაღაცის ეჭვი. საინტერესო დეტალია. მკვლევარები შეხვდნენ იმ ფაქტს, რომ ტელეფონის პროგრამული უზრუნველყოფა ტესტირებულია GSM სპეციფიკაციების შესაბამისობაზე და არ არის შემოწმებული არანორმალურ სიტუაციებში, შესაბამისად, საბაზო სადგურის არასწორად მუშაობის შემთხვევაში (მაგალითად, "მატყუარა" OpenBTS, რომელიც გამოიყენებოდა ჩასაჭრელად) ტელეფონები ხშირად იყინება. ყველაზე დიდი რეზონანსი გამოიწვია განცხადებამ, რომ მხოლოდ 1500 დოლარად არის შესაძლებელი USRP, OpenBTS, Asterisk და airprobe-დან საუბრების მოსასმენად მზა ნაკრების აწყობა. ეს ინფორმაცია ფართოდ გავრცელდა ინტერნეტში, მხოლოდ ამ ამბების ავტორებს და მათგან მიღებული სტატიების ავტორებს დაავიწყდათ ეთქვათ, რომ თავად მომხსენებლებმა დეტალები არ დაასახელეს და დემონსტრაცია არ შედგა. 2010 წლის დეკემბერში კარსტენმა და მუნაუტმა (Sylvain Munaut) კვლავ ისაუბრეს 27C3 კონფერენციაზე მოხსენებით GSM ქსელებში საუბრების მოსმენის შესახებ. ამჯერად უფრო სრულყოფილი სცენარი წარმოადგინეს, თუმცა მას ბევრი „სათბურის“ პირობები აქვს. მდებარეობის აღმოსაჩენად ისინი იყენებენ ინტერნეტ სერვისებს, რაც შესაძლებელს ხდის SS7 ქსელში „გაგზავნა მარშრუტიზაციის ინფორმაციის“ მოთხოვნების გადაგდებას. SS7 არის ქსელის/პროტოკოლის დასტა, რომელიც გამოიყენება სატელეფონო ოპერატორებისთვის (GSM და სახმელეთო) ერთმანეთთან კომუნიკაციისთვის და GSM ქსელის კომპონენტებისთვის ერთმანეთთან კომუნიკაციისთვის. გარდა ამისა, ავტორები მიუთითებენ განხორციელებაზე მობილური კომუნიკაციებიგერმანიაში. იქ, შეკითხვის შედეგად მიღებული RAND კარგად არის კორელაციაში რეგიონის კოდთან (რაიონის კოდი / საფოსტო კოდი). აქედან გამომდინარე, იქ ასეთი მოთხოვნები შესაძლებელს ხდის ქალაქის ან თუნდაც ქალაქის ნაწილის სიზუსტით დადგენას, სადაც ეს აბონენტი მდებარეობს გერმანიაში. მაგრამ ოპერატორს არ მოეთხოვება ამის გაკეთება. ახლა მკვლევარებმა იციან ქალაქი. ამის შემდეგ ისინი იღებენ სნიფერს, მიდიან ადრე ნაპოვნ ქალაქში და იწყებენ მის ყველა LAC-ის მონახულებას. მიდიან ტერიტორიაზე, რომელიც არის ზოგიერთი LAC-ის ნაწილი, ისინი უგზავნიან მსხვერპლს SMS-ს და უსმენენ, მიმდინარეობს თუ არა მსხვერპლის ტელეფონის პეიჯინგი (ეს ხდება დაშიფრული არხით, ყველა ბაზაზე ერთდროულად). თუ არის ზარი, მაშინ ისინი იღებენ ინფორმაციას TMSI-ს შესახებ, რომელიც გაცემულია აბონენტზე. თუ არა, ისინი მიდიან შემდეგი LAC-ის შესამოწმებლად. უნდა აღინიშნოს, რომ მას შემდეგ IMSI არ არის გადაცემული პეიჯინგის დროს (და მკვლევარებმა ეს არ იციან), მაგრამ მხოლოდ TMSI გადაიცემა (რისი ცოდნაც მათ სურთ), შემდეგ ხდება "დროის შეტევა". ისინი აგზავნიან რამდენიმე SMS-ს შუალედში პაუზებით და ხედავენ, რომელი TMSI-ები იგზავნება გვერდიდან პროცედურის განმეორებით, სანამ მხოლოდ ერთი (ან არცერთი) დარჩება "საეჭვო" TMSI-ების სიაში. იმისათვის, რომ მსხვერპლმა არ შეამჩნიოს ასეთი „გამოკვლევა“, ეგზავნება SMS, რომელიც არ გამოჩნდება აბონენტს. ეს არის ან სპეციალურად შექმნილი ფლეშ sms, ან არასწორი (გატეხილი) SMS, რომელსაც ტელეფონი დაამუშავებს და წაშლის, ხოლო მომხმარებლისთვის არაფერი გამოჩნდება. როდესაც გაიგეს LAC, ისინი იწყებენ ამ LAC-ის ყველა უჯრედის მონახულებას, გაგზავნიან SMS და მოუსმენენ პეიჯინგის პასუხებს. თუ არის პასუხი, მაშინ მსხვერპლი ამ საკანშია და შეგიძლიათ დაიწყოთ მისი სესიის გასაღების (KC) გატეხვა და მოუსმინოთ მის საუბრებს. მანამდე საჭიროა გადაცემის ჩაწერა. აქ მკვლევარები გვთავაზობენ შემდეგს:

1) არის შეკვეთით დამზადებული FPGA დაფები, რომლებსაც შეუძლიათ ერთდროულად ჩაწერონ ყველა არხი ან ზემოაღნიშნული (საკომუნიკაციო არხი აბონენტიდან (ტელეფონი ან მოდემი) ფიჭური ოპერატორის საბაზო სადგურამდე), ან ქვემოთ (საკომუნიკაციო არხი საბაზო სადგურიდან). აბონენტს) GSM სიხშირეების (890 –915 და 935–960 MHz, შესაბამისად). როგორც უკვე აღვნიშნეთ, ასეთი აღჭურვილობა 40-50 ათასი დოლარი ღირს, ამიტომ უსაფრთხოების უბრალო მკვლევარისთვის ასეთი აღჭურვილობის ხელმისაწვდომობა საეჭვოა;

2) შეგიძლიათ აიღოთ ნაკლებად მძლავრი და იაფი აღჭურვილობა და მოუსმინოთ თითოეულ მათგანზე არსებულ ზოგიერთ სიხშირეს. ეს ვარიანტი დაახლოებით 3,5 ათასი ევრო ღირს USRP2-ზე დაფუძნებული ხსნარით;

3) შეგიძლიათ ჯერ დაარღვიოთ სესიის ღილაკი, შემდეგ კი გაშიფროთ ტრაფიკი და მიჰყვეთ სიხშირის ხტუნვას ოთხი ტელეფონის გამოყენებით, რომლებსაც აქვთ ალტერნატიული OsmocomBB firmware ნაცვლად მშობლიური პროგრამული უზრუნველყოფისა. ტელეფონის როლები: 1-ლი ტელეფონი გამოიყენება პეიჯინგისა და პასუხის კონტროლისთვის, მე-2 ტელეფონი ენიჭება აბონენტს საუბრისთვის. ამ შემთხვევაში, თითოეულ ტელეფონს უნდა ეწეროს როგორც მიღება, ასევე გადაცემა. ეს ძალიან მნიშვნელოვანი პუნქტია. იმ მომენტამდე OsmocomBB ფაქტობრივად არ მუშაობდა და ერთ წელიწადში (26C3-დან 27C3-მდე) OsmocomBB დასრულდა გამოსაყენებელ მდგომარეობაში, ე.ი. 2010 წლის ბოლომდე პრაქტიკული სამუშაო გადაწყვეტა არ არსებობდა. სესიის გასაღების გატეხვა. მსხვერპლთან ერთსა და იმავე საკანში ყოფნისას, ისინი აგზავნიან მას SMS-ს, ჩაწერენ მსხვერპლის კომუნიკაციას ბაზასთან და ჭრიან გასაღებს, სარგებლობენ იმით, რომ სესიის დაყენების დროს (სესიის დაყენება) ხდება ბევრის გაცვლა. ნახევრად ცარიელი პაკეტები ან პროგნოზირებადი შინაარსით. Rainbow ცხრილები გამოიყენება ჰაკერების დასაჩქარებლად. 26C3-ის დროს ეს ცხრილები არც თუ ისე კარგად იყო შევსებული და გატეხვა არ ხდებოდა წუთებში ან თუნდაც ათეულ წუთში (ავტორები აღნიშნავენ საათს). ანუ, 27C3-მდე კარსტენსაც კი (ამ სფეროში მთავარ მკვლევარს) არ ჰქონდა გამოსავალი, რომელიც საშუალებას მისცემდა გაეტეხა KC მისაღებ დროში (რომლის დროსაც, დიდი ალბათობით, არ მოხდებოდა სესიის გასაღების შეცვლა (გადაღება)). შემდეგ მკვლევარები სარგებლობენ იმით, რომ ხელახალი გასაღები იშვიათად ხდება ყოველი ზარის ან SMS-ის შემდეგ და სესიის გასაღები, რომელსაც ისინი ისწავლიან, გარკვეული ხნით არ შეიცვლება. ახლა, გასაღების ცოდნით, მათ შეუძლიათ რეალურ დროში დაშიფრული ტრაფიკის გაშიფვრა/დაშიფვრა მსხვერპლთან და მსხვერპლთან ერთად სიხშირის გადახტომის გაკეთება. ამ შემთხვევაში, ოთხი მოციმციმე ტელეფონი ნამდვილად საკმარისია ჰაერის დასაჭერად, რადგან არ არის აუცილებელი ყველა სიხშირის და ყველა დროის სლოტის ჩაწერა. მკვლევარებმა აჩვენეს ეს ტექნოლოგია მოქმედებაში. მართალია, "მსხვერპლი" მშვიდად იჯდა და მეასედ ემსახურებოდა. შუალედური შედეგის შეჯამებით, ჩვენ შეგვიძლია დადებითად ვუპასუხოთ კითხვას ფრენის დროს GSM საუბრების ჩარევისა და გაშიფვრის შესაძლებლობის შესახებ. ამით თქვენ უნდა გაითვალისწინოთ შემდეგი:

1) ზემოთ აღწერილი ტექნოლოგია არ არსებობს ვინმესთვის ხელმისაწვდომი ფორმით (მათ შორის სკრიპტები kiddies). ეს კონსტრუქტორი კი არ არის, არამედ კონსტრუქტორის ნაწილების ბლანკი, რომლებიც უნდა დასრულდეს გამოსაყენებელ მდგომარეობაში. მკვლევარებმა არაერთხელ შეამჩნიეს, რომ მათ არ აქვთ მკაფიო გეგმები განხორციელების სპეციფიკის საჯარო დომენში ჩამოყალიბებისთვის. ეს ნიშნავს, რომ ამ მოვლენებზე დაყრდნობით, ახლო აღმოსავლეთში მწარმოებლები არ აწარმოებენ მასობრივად $100 მოწყობილობებს, რომელთა მოსმენა ყველას შეუძლია.

2) OsmocomBB მხარს უჭერს ჩიპების მხოლოდ ერთ ოჯახს (თუმცა ყველაზე გავრცელებული).

3) მდებარეობის განსაზღვრის მეთოდი HLR-ის მოთხოვნით და LAC-ის ჩამოთვლით მუშაობს თეორიულად და არა პრაქტიკაში. პრაქტიკაში, თავდამსხმელმა ან იცის, სად იმყოფება მსხვერპლი ფიზიკურად, ან ვერ მოხვდება იმავე საკანში, სადაც მსხვერპლია. თუ თავდამსხმელს არ შეუძლია მოუსმინოს იმავე უჯრედს, სადაც მსხვერპლი მდებარეობს, მაშინ მეთოდი არ მუშაობს. დემო ვერსიისგან განსხვავებით, სინამდვილეში არის ათასობით პეიჯინგი შეტყობინება საშუალო დატვირთვის LA-ში. უფრო მეტიც, პეიჯინგი მუშაობს არა გაგზავნის დროს, არამედ გარკვეულ დროს ფანჯრებში და ჯგუფურად (პეიჯინგის ჯგუფების მიხედვით საკუთარი რიგებით, რომელთა რაოდენობა არის IMSI არხების რაოდენობაზე გაყოფის დარჩენილი ნაწილი, რომელიც შეიძლება განსხვავებული იყოს. თითოეულ უჯრედში), რაც კვლავ ართულებს განხორციელებას.

4) ვთქვათ LA არის ნაპოვნი. ახლა ჩვენ უნდა „შევიგრძნოთ“ აბონენტის პასუხი. ტელეფონის გადამცემს აქვს 1-2 ვატი სიმძლავრე. შესაბამისად, მისი სკანირება რამდენიმე ათეული მეტრის მანძილიდანაც ამოცანაა (არც იოლი). გამოდის პარადოქსი: LA მოიცავს, მაგალითად, მთელ რეგიონს (ქალაქს). მასში, მაგალითად, 50 უჯრედია, რომელთაგან ზოგიერთს აქვს 30 კმ-მდე დიაპაზონი. ჩვენ ვცდილობთ გამოსხივების დაჭერას და გაშიფვრას ყველა მიმართულების ანტენაზე. ამ ამოცანის შესასრულებლად ამ განსახიერებაში საჭიროა ბევრი აღჭურვილობა. თუ გამოვალთ იმ წინაპირობიდან, რომლის ქვეშაც მსხვერპლი იმყოფება მხედველობის პირდაპირ, ე.ი. მანძილი, რომელზეც ჩაჭრა უფრო რეალისტურად გამოიყურება, ბევრად უფრო ეფექტური და მარტივი მიმართულების მიკროფონი. აღსანიშნავია, რომ დემონსტრაციაზე მკვლევარები მათ ტელეფონებს 2 მეტრის მანძილზე ჭრიან.

5) ნადირის უჯრედებს შორის გადაადგილებაც იწვევს პრობლემებს, რადგან თქვენ ასევე გჭირდებათ მასთან გადაადგილება.

6) დემონსტრაციაში გამოყენებული ტელეფონები საჭიროებენ ტექნიკის მოდიფიკაციას, მათ უნდა ამოიღონ ფილტრი ანტენიდან, წინააღმდეგ შემთხვევაში "უცხო" ამაღლებული ტელეფონები "ვერ დაინახავენ". ტელეფონში ფილტრი საჭიროა იმისათვის, რომ „მოუსმინო“ არა ყველა სიხშირეს, არამედ მხოლოდ „საკუთარი“.

7) თუ ქსელი რეგულარულად ცვლის გასაღებს (გადაღება) ან ცვლის TMSI-ს (ეს არცერთმა მკვლევარმა არ გაითვალისწინა), მაშინ ეს მეთოდი საერთოდ არ მუშაობს ან მუშაობს ძალიან ცუდად (გაშიფვრის დრო შეიძლება იყოს საუბრის დროზე მეტი. ).

8) მთელი ქსელის მოსმენა არ იმუშავებს, თქვენ უნდა იცოდეთ ტელეფონის ნომერი.

ალბათ დიასახლისებიც იცნობენ იმ საზოგადოებას wifi ცხელი წერტილებისახიფათო. რაც არ უშლის ხელს ჩვეულებრივ მომხმარებლებს გამოიყენონ ისინი ძლიერი და მთავარი - ბოლოს და ბოლოს, თუ არ შეგიძლია, მაგრამ მოწყენილი ხარ და ძალიან გინდა, მაშინ შეგიძლია! და ყოველგვარი VPN-ის გარეშე - თუმცა VPN ფუნქცია ახლა დანერგილია რთულ ანტივირუსულ პროდუქტებშიც კი. Wi-Fi-ის ჯანსაღი ალტერნატივა ყოველთვის რეგულარულად ითვლებოდა მობილური კავშირიმით უმეტეს, რომ ყოველწლიურად იაფდება და მისი სიჩქარე უფრო მაღალია. მაგრამ არის ის ისეთივე უსაფრთხო, როგორც ჩვენ გვგონია? ამ სტატიაში გადავწყვიტეთ შეგვეგროვებინა ძირითადი კითხვები და პასუხები მობილური მონაცემების თვალთვალის შესახებ და გადავწყვიტეთ, ღირს თუ არა შიში ჩვეულებრივი მომხმარებლისგან, რომელიც შორს არის საიდუმლო საიდუმლოებისგან.

რა არის IMSI ჩამჭრელი?

ეს არის მოწყობილობა (ჩემოდის ან თუნდაც ტელეფონის ზომით), რომელიც იყენებს დიზაინის ფუნქციამობილური ტელეფონები - უპირატესობა მიანიჭოს მობილურის ანძას, რომლის სიგნალიც ყველაზე ძლიერია (სიგნალის ხარისხის მაქსიმალურად გაზრდა და საკუთარი ენერგიის მოხმარების მინიმუმამდე დაყვანა). გარდა ამისა, GSM (2G) ქსელებში მხოლოდ მობილურმა ტელეფონმა უნდა გაიაროს ავთენტიფიკაციის პროცედურა (ეს არ არის საჭირო ფიჭური კოშკიდან) და, შესაბამისად, ადვილია შეცდომაში შეყვანა, მათ შორის მასზე მონაცემთა დაშიფვრის გამორთვა. Მეორეს მხრივ, უნივერსალური სისტემა UMTS (3G) მობილური კომუნიკაციები საჭიროებს ორმხრივ ავთენტიფიკაციას; თუმცა, მისი გვერდის ავლა შესაძლებელია ქსელების უმეტესობაში ნაპოვნი GSM თავსებადობის რეჟიმის გამოყენებით. 2G ქსელები ჯერ კიდევ ფართოდ არის გავრცელებული - ოპერატორები იყენებენ GSM-ს, როგორც სარეზერვო ქსელს იმ ადგილებში, სადაც UMTS არ არის ხელმისაწვდომი. უფრო ღრმა ტექნიკური დეტალები IMSI ჩარევის შესახებ ხელმისაწვდომია SBA Research-ის ანგარიშში. კიდევ ერთი უაზრო აღწერა, რომელიც გახდა თანამედროვე კიბერ კონტრდაზვერვის დესკტოპის დოკუმენტი, არის სტატია „შენი საიდუმლო სკატი, აღარ არის საიდუმლო“, გამოქვეყნებული 2014 წლის შემოდგომაზე Harvard Journal of Law & Technology-ში.

როდის გამოჩნდა პირველი IMSI ჩამჭრელები?

პირველი IMSI ჩამჭრელები 1993 წელს გამოჩნდა და იყო დიდი, მძიმე და ძვირი. "გაუმარჯოს შიდა მიკროსქემებს - თოთხმეტი ფეხით ... და ოთხი სახელურით." ასეთი ჩამჭრელების მწარმოებლებს თითებზე შეეძლოთ დათვლა, ხოლო მაღალი ღირებულება მომხმარებელთა წრეს მხოლოდ სამთავრობო უწყებებზე ზღუდავდა. თუმცა, ისინი ახლა უფრო იაფი და ნაკლებად მოცულობითი ხდება. მაგალითად, კრის პეიჯმა ააგო IMSI Interceptor სულ რაღაც 1500 დოლარად და გააცნო იგი DEF CON კონფერენციაზე ჯერ კიდევ 2010 წელს. მისი ვერსია შედგება პროგრამირებადი რადიოსა და თავისუფალი და ღია პროგრამული უზრუნველყოფისგან: GNU რადიო, OpenBTS, Asterisk. დეველოპერისთვის საჭირო ყველა ინფორმაცია საჯარო დომენშია. 2016 წლის შუა რიცხვებში კი Evilsocket-ის ჰაკერმა შესთავაზა პორტატული IMSI ჩამჭრელის თავისი ვერსია სულ რაღაც 600 დოლარად.

როგორ ახდენენ IMSI ჩამჭრელები მონოპოლიზებას მობილურ ტელეფონზე წვდომას?

- მოატყუეთ თქვენი მობილური ტელეფონი და იფიქროთ, რომ ეს არის ერთადერთი ხელმისაწვდომი კავშირი.

- ისინი ისეა კონფიგურირებული, რომ IMSI ჩამჭრელის შუამავლობის გარეშე ზარის განხორციელება შეუძლებელია.

- წაიკითხეთ მეტი მონოპოლიზაციის შესახებ SBA Research-ში: IMSI-Catch Me If You Can: IMSI-Catcher-Catchers.

გაყიდული ჩამჭრელების დიაპაზონი დაცულია. რაც შეეხება ხელსაქმეს?

- დღეს (2017 წელს), სამეწარმეო ტექნიკოსები აშენებენ IMSI ჩამჭრელებს კომერციულად ხელმისაწვდომი მაღალტექნოლოგიური ყუთების კომპონენტებისა და მძლავრი რადიო ანტენის გამოყენებით 600 დოლარად (იხ. Evilsocket-ის ვერსია IMSI interceptor). ეს ეხება სტაბილურ IMSI ჩამჭრელებს. მაგრამ არის ექსპერიმენტული, იაფიც, რომლებიც არასტაბილურად მუშაობენ. მაგალითად, 2013 წელს Black Hat კონფერენციაზე არასტაბილური IMSI interceptor-ის ვერსია იყო წარმოდგენილი, რომლის საერთო ღირებულება 250 დოლარი იყო აპარატურის კომპონენტები. დღეს ასეთი განხორციელება კიდევ უფრო იაფი იქნება.

- თუ ამას გარდა, გავითვალისწინებთ, რომ თანამედროვე დასავლურ მაღალტექნოლოგიურ სამხედრო აღჭურვილობას აქვს ღია არქიტექტურა აპარატურადა ღია კოდის პროგრამული უზრუნველყოფა (ეს დღეს წინაპირობაა სამხედრო საჭიროებისთვის შემუშავებული პროგრამული უზრუნველყოფისა და აპარატურის სისტემების თავსებადობის უზრუნველსაყოფად), IMSI ჩამჭრელების წარმოებით დაინტერესებულ დეველოპერებს აქვთ ამის ყველა კოზირი. თქვენ შეგიძლიათ წაიკითხოთ ამ მიმდინარე სამხედრო მაღალტექნოლოგიური ტენდენციის შესახებ ჟურნალ Leading Edge-ში (იხილეთ სტატია „SoS ინტეგრაციის სარგებელი“, გამოქვეყნებული ჟურნალის 2013 წლის თებერვლის ნომერში). რომ აღარაფერი ვთქვათ, აშშ-ს თავდაცვის დეპარტამენტმა ახლახან გამოთქვა მზადყოფნა გადაუხადოს 25 მილიონი დოლარი კონტრაქტორს, რომელიც შეიმუშავებს ეფექტურ RFID სისტემას (იხ. 2017 წლის აპრილის გამოცემა Military Aerospace ყოველთვიურად). ამ სისტემის ერთ-ერთი მთავარი მოთხოვნაა მისი არქიტექტურა და კომპონენტები ღია იყოს. ამრიგად, არქიტექტურის ღიაობა დღეს შეუცვლელი პირობაა სამხედრო საჭიროებისთვის შემუშავებული პროგრამული უზრუნველყოფისა და აპარატურის სისტემების თავსებადობისთვის.

- ამიტომ, IMSI ჩამჭრელების მწარმოებლებს დიდი ტექნიკური კვალიფიკაციაც კი არ სჭირდებათ - მათ უბრალოდ უნდა შეეძლოთ არსებული გადაწყვეტილებების კომბინაცია და ერთ ყუთში მოთავსება.

- გარდა ამისა, თანამედროვე მიკროელექტრონიკა, რომელიც გადაჭარბებული ტემპით იაფდება, საშუალებას გაძლევთ მოათავსოთ თქვენი ხელნაკეთი ხელნაკეთობები არა მხოლოდ ერთ ყუთში, არამედ თუნდაც (!) ერთ ჩიპში (იხილეთ SoC კონცეფციის აღწერა) და კიდევ უფრო მეტი. - დააყენეთ ჩიპი უკაბელო ქსელი(იხილეთ NoC კონცეფციის აღწერა იმავე ბმულზე), რომელიც ცვლის მონაცემთა ტრადიციულ ავტობუსებს. რა შეგვიძლია ვთქვათ IMSI-ის ჩამჭრელებზე, როცა ულტრათანამედროვე ამერიკული F-35 გამანადგურებლის აპარატურული და პროგრამული კომპონენტების ტექნიკური დეტალებიც კი დღეს საჯარო დომენშია შესაძლებელი.

შეიძლება თუ არა „შემთხვევითი მოსმენის“ მსხვერპლი გავხდე?

სავსებით შესაძლებელია. მობილურის კოშკის სიმულაციისას, IMSI-ის ჩამჭრელები უსმენენ მთელ ადგილობრივ ტრაფიკს - რომელიც, სხვა საკითხებთან ერთად, მოიცავს უდანაშაულო გამვლელების საუბრებს (წაიკითხეთ „დიდი ძმის უფროსი დის გამოცხადებები“). და ეს არის "კონფიდენციალურობის იურისტების" საყვარელი არგუმენტი, რომლებიც ეწინააღმდეგებიან სამართალდამცავი უწყებების მიერ IMSI-ის დამჭერების გამოყენებას, რომლებიც იყენებენ ამ მაღალტექნოლოგიურ აღჭურვილობას კრიმინალების დასადევნად.

როგორ შეუძლია IMSI-ის ჩამჭრელი თვალყური ადევნოს ჩემს მოძრაობებს?

- ყველაზე ხშირად, ადგილობრივი სამართალდამცავი ორგანოების მიერ გამოყენებული IMSI ჩამჭრელები გამოიყენება კვალიფიკაციისთვის.

- იცის სამიზნე მობილურის IMSI, ოპერატორს შეუძლია დააპროგრამოს IMSI ჩამჭრელი სამიზნე მობილურთან კომუნიკაციისთვის, როცა ის დიაპაზონშია.

- დაკავშირების შემდეგ, ოპერატორი იყენებს RF რუკების პროცესს სამიზნის მიმართულების გასარკვევად.

შეუძლიათ მათ მოუსმინონ ჩემს ზარებს?

- ეს დამოკიდებულია გამოყენებული IMSI ჩამჭრელზე. ძირითადი ფუნქციონალური ჩამჭრელები უბრალოდ ასწორებენ: „ასეთ ადგილას არის ესეთი მობილური ტელეფონი“.

- საუბრების მოსასმენად, IMSI-ის ჩამჭრელი საჭიროებს ფუნქციების დამატებით კომპლექტს, რომლებსაც მწარმოებლები ქმნიან დამატებითი საფასურისთვის.

- 2G ზარები ადვილად იკვებება. IMSI გადამჭრელები მათთვის ხელმისაწვდომია ათ წელზე მეტი ხნის განმავლობაში.

- IMSI ჩამჭრელის ღირებულება დამოკიდებულია არხების რაოდენობაზე, ოპერაციულ დიაპაზონზე, დაშიფვრის ტიპზე, სიგნალის კოდირების/დაშიფვრის სიჩქარეზე და რა რადიო ინტერფეისებზე უნდა იყოს დაფარული.

გაგრძელება ხელმისაწვდომია მხოლოდ წევრებისთვის

ვარიანტი 1. გაწევრიანდით "საიტის" საზოგადოებაში, რათა წაიკითხოთ საიტზე არსებული ყველა მასალა

საზოგადოებაში გაწევრიანება განსაზღვრულ პერიოდში მოგცემთ წვდომას ჰაკერების ყველა მასალაზე, გაზრდით თქვენს პერსონალურ კუმულატიურ ფასდაკლებას და საშუალებას მოგცემთ დააგროვოთ პროფესიონალური Xakep Score რეიტინგი!

მოსმენა მობილური ტელეფონი - პერსონალურ მონაცემებზე არასანქცირებული წვდომის ერთ-ერთი მეთოდი. მოიცავს GSM პაკეტების (ციფრული კომუნიკაციის სტანდარტი, რომელიც გამოიყენება მობილურ ტელეფონებში), SMS და MMS შეტყობინებების თვალთვალისა და გაშიფვრას.

ტელეფონების, სმარტფონების და პლანშეტების მფლობელების, უფრო სწორად, მათი მოლაპარაკებებისა და მიმოწერის კონფიდენციალურობაში შეჭრის რისკი დღითი დღე იზრდება. მოწყობილობები, რომლებიც სკანირებენ და აანალიზებენ რადიოსიგნალების ნაკადს, სპეციალური პროგრამული უზრუნველყოფა GSM-ის გაშიფვრისთვის და სხვა ტექნიკური და პროგრამული ხრიკები, დღეს უფრო ხელმისაწვდომი გახდა, ვიდრე ოდესმე. სურვილის შემთხვევაში შეგიძლიათ შეიძინოთ ისინი, ან თუნდაც უფასოდ მიიღოთ (კომუნალური მომსახურება). მობილურის მოსმენა ახლა არა მხოლოდ სპეცსამსახურების პრეროგატივაა.

ვინც ტელეფონებს უკრავს

პირადი საუბრებისა და SMS შეტყობინებების შინაარსის ცოდნის მსურველთა კონტინგენტი საკმაოდ დიდია, მასში შედის როგორც მოყვარულ ჯაშუშები, ასევე დახვეწილი პროფესიონალები. ამ ადამიანებს, შესაბამისად, განსხვავებული მიზნები და განზრახვები აქვთ.

ტელეფონის მოსმენა ხორციელდება:

- სამართალდამცავები - ტერორისტული თავდასხმების, პროვოკაციების აღკვეთა, ოპერატიულ-სამძებრო პროცესის დროს მტკიცებულებების შეგროვება, დამნაშავეების ძებნა. პროკურორის ან სასამართლოს წერილობითი ნებართვით მათ შეუძლიათ სატელეფონო საუბრების მოსმენა და ჩაწერა ყველა უკაბელო (მათ შორის GSM) და სადენიანი გადართვის ხაზებში.

- ბიზნეს კონკურენტები - ისინი მიმართავენ დადებით მხარეებს სამრეწველო შპიონაჟის ჩასატარებლად: აგროვებენ კომპრომატებს კონკურენტი კომპანიის მენეჯმენტზე, კომერციული გეგმების, წარმოების საიდუმლოებების, პარტნიორების შესახებ ინფორმაციის გარკვევას. ისინი არ იშურებენ ფულს და ძალისხმევას მიზნის მისაღწევად, იყენებენ უახლესი ტექნიკითა და მაღალი კლასის სპეციალისტებით.

- ახლო წრე (ოჯახის წევრები, მეგობრები, ნაცნობები) - ფინანსური გადახდისუნარიანობიდან გამომდინარე, სატელეფონო კომუნიკაციის მონიტორინგი ხდება დამოუკიდებლად (ტექნოლოგიის მოკლე გაცნობის შემდეგ). ან დახმარებისთვის მიმართავენ „ხელოსნებს“, რომლებიც მომსახურებას ხელმისაწვდომ ფასად უწევენ. ჯაშუშობის მოტივები უპირატესად შინაური ხასიათისაა: ეჭვიანობა, მემკვიდრეობის გაყოფა, ინტრიგა, ზრუნვის გადაჭარბებული გამოვლინება, ბანალური ცნობისმოყვარეობა.

- თაღლითები და შანტაჟისტები - მუშაობენ ექსკლუზიურად დამოუკიდებლად. აირჩიეთ მსხვერპლი (მობილური აბონენტები) მიზანმიმართულად. საუბრის მოსმენისას ისინი იგებენ ყველა საინტერესო ინფორმაციას (საქმიანი აქტივობები, შეხვედრები, უახლოესი გეგმები, ნაცნობების წრე). და შემდეგ ისინი იყენებენ მას სოციალური ინჟინერიის მეთოდებთან ერთად, რათა გავლენა მოახდინონ ტელეფონის მფლობელზე, რათა მოიტყუონ იგი სახსრებიდან.

- ჰაკერები - ძირითადად ახორციელებენ საუბრების მოსმენას პროგრამული ინსტრუმენტები- ვირუსები. მაგრამ ზოგჯერ ისინი ასევე იყენებენ მოწყობილობებს, რომლებიც სკანირებენ GSM-ს. თავდასხმისთვის მსხვერპლთა არჩევა ხდება შემთხვევით, პრინციპით „ვინ დაიჭერს“. მათი ინტერესები საინფორმაციო „ტროფების“ მოპოვებაა. პირადი სატელეფონო ეთერიდან ჩაწერილი სიტყვებს, მხიარული გაუგებრობები, დაპირისპირებები ციფრული ხულიგნების მიერ ასახულია სხვადასხვა ონლაინ პუბლიკაციებში ვიზიტორების გასართობად.

- ჯოკერები - ჩვეულებრივ ცნობილი მსხვერპლი. ისინი აწყობენ „ერთჯერად“ ჯაშუშობას „გართობისთვის“, ხუმრობის ან რაიმე სიურპრიზის გასაკეთებლად. მიუხედავად იმისა, რომ ზოგჯერ ისინი ემორჩილებიან საზიზღარ ცდუნებას, მოსმენილი თანამოსაუბრეების ტუჩებიდან მოისმინეს რაიმე საიდუმლო მათი პირადი თუ საქმიანი ცხოვრებიდან.

მობილური მოსმენის მეთოდები

1. "ბუგის" დაყენება

მეთვალყურეობის ტრადიციული მეთოდი, მაგრამ, მიუხედავად ამისა, ეფექტური და ხელმისაწვდომი ფინანსური კუთხით. ქინძისთავის ზომის პატარა მოწყობილობა (ან კიდევ უფრო მცირე) დაზარალებულის ტელეფონში 10 წუთში დგება. ამავდროულად, მისი ყოფნა საგულდაგულოდ არის ნიღბიანი, ვიზუალურად და ტექნიკით.

„ბუგი“ იკვებება ბატარეით, ამიტომ ის ფუნქციონირებს მაშინაც კი, თუ სატელეფონო საუბრები არ არის, ანუ მუდმივად „უსმენს“ მიმდებარე სივრცეს მიკროფონის მგრძნობელობის რადიუსში. ხმის გადაცემა ხდება GSM კავშირის ან მოცემული რადიო არხის მეშვეობით, მოწყობილობის ტექნიკური მოდიფიკაციის მიხედვით.

2. GSM სიგნალის ჩაჭრა

ტექნიკური თვალსაზრისით, ერთ-ერთი ყველაზე რთული მეთოდი. მაგრამ ამასთან ერთად, და ერთ-ერთი ყველაზე პროდუქტიული, ძლიერი. მისი მოქმედების პრინციპი ემყარება კერძო GSM არხზე უნებართვო წვდომას და მისი პაკეტების შემდგომ გაშიფვრას. სიგნალის ჩამჭრელი აყენებს სკანირების მოწყობილობას ინტეგრირებული პროგრამული უზრუნველყოფით, რომელიც შექმნილია გამეორების კოშკსა და აბონენტს შორის სიგნალების „წაკითხვისთვის“. შემდეგ კი, კავშირის დამყარების მოლოდინში (თუ ნადირობა კონკრეტულ ნომერზეა), იწყებს მოსმენას.

მობილური დაშიფვრის ალგორითმები

ყველა მობილური ოპერატორი იყენებს საიდუმლო მონაცემთა დაშიფვრის ალგორითმს სიგნალების დაშიფვრისთვის. თითოეული მათგანი ემსახურება კონკრეტული ამოცანების შესრულებას:

- A3 - ხელს უშლის ტელეფონის კლონირებას (იცავს ავტორიზაციის პროცედურას);

- A5 - კოდირებს აბონენტების ციფრულ მეტყველებას (უზრუნველყოფს მოლაპარაკებების კონფიდენციალურობას);

- A8 არის სერვისული კრიპტო გასაღების გენერატორი, რომელიც იყენებს A3 და A5 ალგორითმებით მიღებულ მონაცემებს.

ჩამჭრელები ყურადღებას ამახვილებენ A5 ალგორითმზე (რომელიც ნიღბავს მეტყველებას), რომელსაც ისინი ჭრიან და გაშიფვრავენ. A5 კრიპტოსისტემის ექსპორტის თავისებურებებიდან გამომდინარე, შეიქმნა მისი ორი ვერსია:

- A5/1 - დასავლეთ ევროპის ქვეყნებისთვის;

- A5/2 (ჩამოხსნილი, სუსტი ვერსია) სხვა ქვეყნებისთვის (დსთ-ს ქვეყნების ჩათვლით).

გარკვეული პერიოდის განმავლობაში, A5 ალგორითმის არსი იყო საიდუმლო შვიდი ბეჭდის მიღმა, ტექნოლოგიური საიდუმლო სახელმწიფო საიდუმლოების დონეზე. თუმცა, 1994 წლის დასაწყისისთვის სიტუაცია რადიკალურად შეიცვალა - გაჩნდა წყაროები, რომლებმაც დეტალურად გამოავლინეს მისი დაშიფვრის ძირითადი პრინციპები.

დღეისათვის A5-ის შესახებ თითქმის ყველაფერი ცნობილია დაინტერესებული საზოგადოებისთვის. მოკლედ: A5 ქმნის 64-ბიტიან კლავიშს სამი წრფივი რეგისტრის არათანაბრად გადაადგილებით, რომელთა სიგრძე შესაბამისად არის 23, 22 და 19 ბიტი. გასაღების მაღალი წინააღმდეგობის მიუხედავად ჰაკერების მიმართ, ჰაკერებმა ისწავლეს მისი „გახსნა“ საშუალო სიმძლავრის მოწყობილობებზე – როგორც ძლიერ (/1), ისე სუსტ ვერსიებში (/2). ისინი იყენებენ სპეციალურ პროგრამულ უზრუნველყოფას (მათ მიერ შემუშავებული), რომელიც ხსნის A5-ის „ჩახლართვას“ სხვადასხვა კრიპტოანალიზის მეთოდების გამოყენებით.

თვალთვალის და მონიტორინგის აღჭურვილობა

პირველი მობილური მოსასმენი მოწყობილობები გამოჩნდა GSM სტანდარტის მიღებისთანავე. არსებობს 20-მდე ტოპ გადაწყვეტა, რომელსაც აქტიურად იყენებენ კერძო და იურიდიული პირები მოსმენისთვის. მათი ღირებულება 2-12 000 დოლარამდე მერყეობს. ᲡᲛ. ბუდიონი - დიზაინერმა ინჟინრებმა შინაგან საქმეთა სამინისტროს განყოფილებები მოსასმენი მოწყობილობებით აღჭურვეს.

GSM-გამჭრელი (sniffer) ნებისმიერი მოდელი, ტექნიკური მახასიათებლების მიუხედავად (დიზაინი, სიჩქარე, ღირებულება) ასრულებს შემდეგ ფუნქციებს:

- არხის სკანირება, აქტიური გამოვლენა;

- რეპეტიტორის/მობილური ტელეფონის საკონტროლო და ხმოვანი არხის კონტროლი;

- სიგნალის ჩაწერა გარე მედიაზე (მყარი დისკი, USB ფლეშ დრაივი);

- აბონენტთა ტელეფონის ნომრების იდენტიფიკაცია (დარეკვა და დარეკვა).

მობილური არხების მონიტორინგისთვის აქტიურად გამოიყენება შემდეგი მოწყობილობები:

- GSM Interceptor Pro - მოიცავს 0.8-25 კმ დაფარვის არეალს, მხარს უჭერს A1 / 1 და / 2;

- PostWin არის კომპლექსი, რომელიც დაფუძნებულია P-III კომპიუტერზე. GSM-900-ის გარდა, ის წყვეტს AMPS/DAMPS და NMT-450 სტანდარტებს;

- SCL-5020 არის ინდური წარმოების მოწყობილობა. განსაზღვრავს მანძილს გამეორებამდე, შეუძლია ერთდროულად მოუსმინოს 16-მდე GSM არხს.

3. ტელეფონის „ფირმვერის“ შეცვლა

ტექნიკური მოდიფიკაციის შემდეგ, მსხვერპლის ტელეფონი აკოპირებს ყველა საუბარს და უგზავნის ჰაკერს GSM, Wi-Fi, 3G და სხვა შესაბამისი საკომუნიკაციო სტანდარტების საშუალებით (სურვილისამებრ).

4. ვირუსების დანერგვა

სპეციალური ჯაშუშური ვირუსი, სმარტფონის ოპერაციული სისტემის დაინფიცირების შემდეგ, იწყებს ფარულად შეასრულოს „დიაგრამის ჩამწერი ფუნქციები“ - ანუ ის იჭერს ყველა საუბარს და გადამისამართებს მათ თავდამსხმელებზე. როგორც წესი, ის ნაწილდება ინფიცირებული MMS, SMS და ელექტრონული ფოსტის შეტყობინებების სახით.

ზომები თქვენი მობილური ტელეფონის მოსმენისგან დასაცავად

- ტელეფონის ოპერაციულ სისტემაში უსაფრთხოების აპლიკაციის დაყენება, რომელიც ხელს უშლის ცრუ გამეორებებთან დაკავშირებას, ამოწმებს ბაზების იდენტიფიკატორებს და ხელმოწერებს მობილური ოპერატორი, აღმოაჩენს საეჭვო არხებს და ჯაშუშურ პროგრამას, ბლოკავს სხვა პროგრამებს მიკროფონსა და ვიდეოკამერაზე წვდომას. საუკეთესო გადაწყვეტილებები: Android IMSI-Catcher Detector, EAGLE Security, Darshak, CatcherCatcher

- აკუმულატორის ტექნიკური დიაგნოსტიკის ჩატარება: მოსმენისას ის სწრაფად იხსნება, თბება, როცა ტელეფონს არ იყენებთ.

- დაუყონებლივ რეაგირება ტელეფონის საეჭვო აქტივობაზე (უკანა განათება შემთხვევით ანათებს, უცნობი აპლიკაციები დამონტაჟებულია, ჩარევა, ექო და პულსირებული ხმაური ჩნდება საუბრის დროს). აუცილებელია დაუკავშირდეთ სარემონტო მაღაზიას, რათა სპეციალისტებმა შეამოწმონ ტელეფონი "ბაგების" და ვირუსების არსებობისთვის.

- ტელეფონის გამორთვა ბატარეის ამოღებით ღამით, იდეალურად - ჩადეთ ბატარეა ტელეფონში მხოლოდ გამავალი ზარის განსახორციელებლად.

როგორც არ უნდა იყოს, თუ ვინმეს თქვენი ტელეფონის მოსმენა უნდა, ადრე თუ გვიან შეძლებს ამას, თავისით ან სხვისი დახმარებით. არასოდეს დაკარგოთ სიფხიზლე და სიგნალის აღების სიმპტომების ოდნავი გამოვლინებისას მიიღეთ შესაბამისი ზომები.

uptostart.ru სიახლეები. თამაშები. ინსტრუქციები. ინტერნეტი. ოფისი.

uptostart.ru სიახლეები. თამაშები. ინსტრუქციები. ინტერნეტი. ოფისი.